中央アジアとロシアの組織を狙った標的型メール攻撃について、脅威アクター「Bloody Wolf」が遠隔操作型マルウェア(RAT)を配布した可能性が報告されています。

メール添付のPDFを起点に、リンククリックでローダーを取得させ、正規の遠隔管理ツールを悪用して侵入を継続する流れが示されています。

影響地域や被害規模の推定、確認された永続化の手口を、日本の組織が自衛に活かせる観点で整理します。

The Hacker News:Bloody Wolf Targets Uzbekistan, Russia Using NetSupport RAT in Spear-Phishing Campaign

この記事のポイント

影響のあるシステム

- ウズベキスタンおよびロシアの組織のWindows端末(PDF経由のリンククリックでローダーを実行する想定)

- 製造・金融・IT分野(標的とされた産業分野として言及)

- 政府機関、物流、医療、教育機関(感染の試行が記録されたとされる組織種別)

- NetSupport(正規のリモート管理ツール)を導入・利用している環境(悪用対象として言及)

推奨される対策

- 「PDF添付メール+文書内リンク」の運用を点検し、不審メールの隔離・ユーザー教育(リンクを安易に開かない)を徹底する

- 端末で不審なローダー挙動(偽エラー表示、繰り返しインストール試行の制限表示など)を検知できるよう、ログ収集とアラート条件を見直す

- スタートアップフォルダ、レジストリの自動起動キー、タスクスケジューラの不審な登録(run.bat等)を監査し、永続化の兆候を早期に発見する

- NetSupportの利用状況を棚卸しし、不要な端末・ユーザーでの導入や外部通信を最小化する(正規ツール悪用への備え)

- 関連インフラ上でMiraiボットネットのペイロードが確認されたとの指摘もあるため、IoT機器を含む資産管理と分離(ネットワーク分割)を再確認する

上記の対策は、元記事の事実に基づき日本の読者向けに整理したものです。

この記事に出てくる専門用語

- RAT(Remote Access Trojan):感染端末を遠隔から操作できるようにするマルウェアの一種です。

- スピアフィッシング:特定の組織や担当者を狙い撃ちする標的型のメール攻撃です。

- ローダー(Loader):追加の不正プログラムをダウンロードして実行する役割を持つプログラムです。

- 永続化(Persistence):再起動後も攻撃者がアクセスを維持できるように仕掛けを残す手法です。

- Mirai:IoT機器を狙うボットネットとして知られるマルウェア群です。

- LNK:Windowsのショートカットファイル形式で、偽装に悪用されることがあります。

- PowerShell:Windowsに搭載されるスクリプト実行環境で、不正ダウンロード等に悪用される場合があります。

攻撃の全体像:狙われた地域・業種と被害規模の推定

報告によると、脅威アクター「Bloody Wolf」は、ウズベキスタンとロシアの組織を中心に、NetSupport RATを用いた感染活動と関連付けられています。

Kasperskyはこの活動を「Stan Ghouls」という名称で追跡しており、少なくとも2023年から継続しているとされています。

標的は製造、金融、IT分野に及び、ウズベキスタンでは約50の被害が推定され、ロシアでも10台の端末が影響を受けたとされています。

さらに、カザフスタン、トルコ、セルビア、ベラルーシでも感染が少数確認されたとされ、政府機関、物流、医療、教育機関の端末でも感染の試行が記録されたとのことです。

Kasperskyは、金融機関を狙っている点から主目的は金銭的利益の可能性がある一方、RATの多用はサイバー諜報を示唆する面もあると述べています。

侵入の流れ:PDF添付メールからローダー実行、RAT導入、永続化まで

攻撃チェーンは比較的単純だとされ、フィッシングメールに添付された悪意あるPDFが起点になります。

PDF内に埋め込まれたリンクをクリックすると、不正なローダーがダウンロードされ、以降の処理を担うと説明されています。

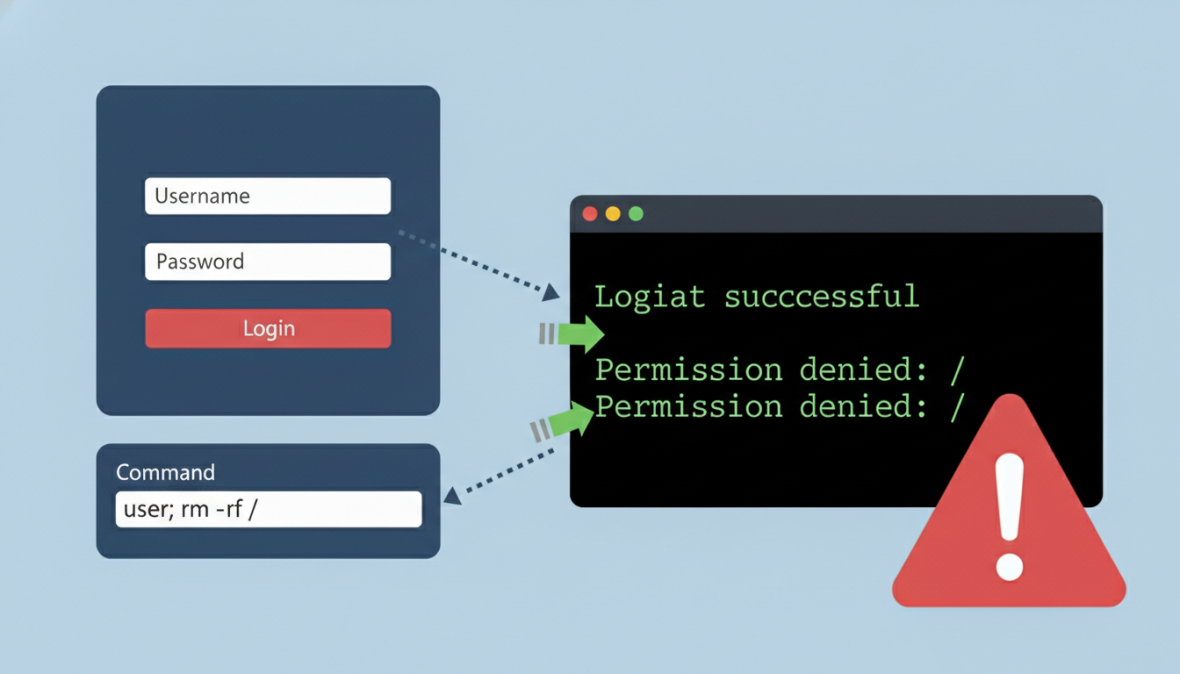

このローダーは、利用者に「アプリが動かない」ように見せる偽のエラーメッセージを表示し、違和感を薄める狙いがあるとされています。

また、過去のRATインストール試行回数を確認し、3回未満であれば進行、上限に達している場合は「Attempt limit reached. Try another computer.」というエラーを出して処理を止める挙動が示されています。

次に、複数の外部ドメインのいずれかからNetSupport RATを取得して起動し、スタートアップフォルダへの自動起動スクリプト設定、レジストリの自動起動キーへの起動スクリプト(run.bat)の追加、さらに同じバッチを実行するスケジュールタスク作成によって永続化を図るとされています。

正規のリモート管理ツールを悪用する点が特徴で、過去にSTRRAT(Strigoi Master)を使っていたという従来傾向からの変化として言及されています。

日本の組織が確認すべき実務ポイント:正規ツール悪用と永続化の“痕跡”を潰す

今回の内容は「特殊なゼロデイ」ではなく、メール起点の誘導と端末側の設定変更で成立するタイプのため、日本の組織でも再現し得る観点があります。

第一に、PDF添付メールを入口にしたリンククリックが前提となるため、メールゲートウェイの隔離強化だけでなく、利用者の操作(リンクを開く行為)を抑える運用が重要です。

第二に、永続化はスタートアップフォルダ、レジストリ自動起動キー、タスクスケジューラといった「監査しやすい場所」に痕跡が残り得るため、端末監査の対象として定期的に確認することで早期発見に繋がります。

第三に、NetSupportのような正規の遠隔管理ツールが悪用されると、通信やプロセスが“正当な管理操作”に見えやすい可能性があります。

導入端末の棚卸し、利用者の限定、不要な外部通信の最小化など、正規ツールを前提とした統制が防御の鍵になります。

さらに、Bloody Wolfに関連するインフラ上でMiraiボットネットのペイロードが確認されたとの指摘もあるため、IoT機器を含む資産管理とネットワーク分離を合わせて見直すことが現実的です。