Medusaランサムウェアを巡り、被害件数の増加と高額な身代金要求が報告されています。Symantecの分析では、2025年の最初の2カ月だけで40件超の攻撃が主張され、データ窃取後に暗号化する「二重恐喝」が前提になっているとされています。さらにCISA・FBI・MS-ISACも共同で注意喚起を出しており、侵入経路や横展開の癖を踏まえた備えが重要です。

The Hacker News:Medusa Ransomware Hits 40+ Victims in 2025, Demands $100K–$15M Ransom

この記事のポイント

影響のあるシステム

- Medusa(SymantecはSpearwingとして追跡)の標的となり得る組織ネットワーク(大規模組織を幅広く狙う傾向が示唆)

- 医療、教育、法務、保険、テクノロジー、製造などの業種(CISAらの注意喚起で言及)

- 公衆向けに公開されたアプリケーションを運用する環境(既知の脆弱性悪用が初期侵入に使われると説明)

- Microsoft Exchange Server(初期侵入で主に狙われる公開アプリとして言及)

- ConnectWise ScreenConnect(CVE-2024-1709が言及)

- Fortinet EMS(CVE-2023-48788が言及)

- Windows端末・サーバー(多数のサービス停止やPowerShell悪用が言及)

- RMM/リモートアクセス製品を利用する環境(例:SimpleHelp、AnyDesk、MeshAgent、PDQ Deployが言及)

推奨される対策

- 未適用パッチの解消(公開アプリの既知脆弱性悪用が示唆されているため、更新を最優先で確認)

- 重要データの複数バックアップをエアギャップ(隔離)で保管する(推奨事項として言及)

- ネットワーク分割で横展開を抑止する(推奨事項として言及)

- 多要素認証(MFA)を徹底する(推奨事項として言及)

- 正規ツールの悪用(RMM、スキャナー、Rclone等)を前提に監視と運用統制を強化する

上記の対策は、公開情報(Symantecの分析やCISA・FBI・MS-ISACの注意喚起等)で言及されている事実関係を踏まえ、日本の読者向けに要点を整理したものです。

この記事に出てくる専門用語

- Medusaランサムウェア:データ窃取と暗号化を組み合わせる攻撃が報告されているランサムウェアです。

- Spearwing:SymantecがMedusaの活動クラスターを追跡する際に用いている名称です。

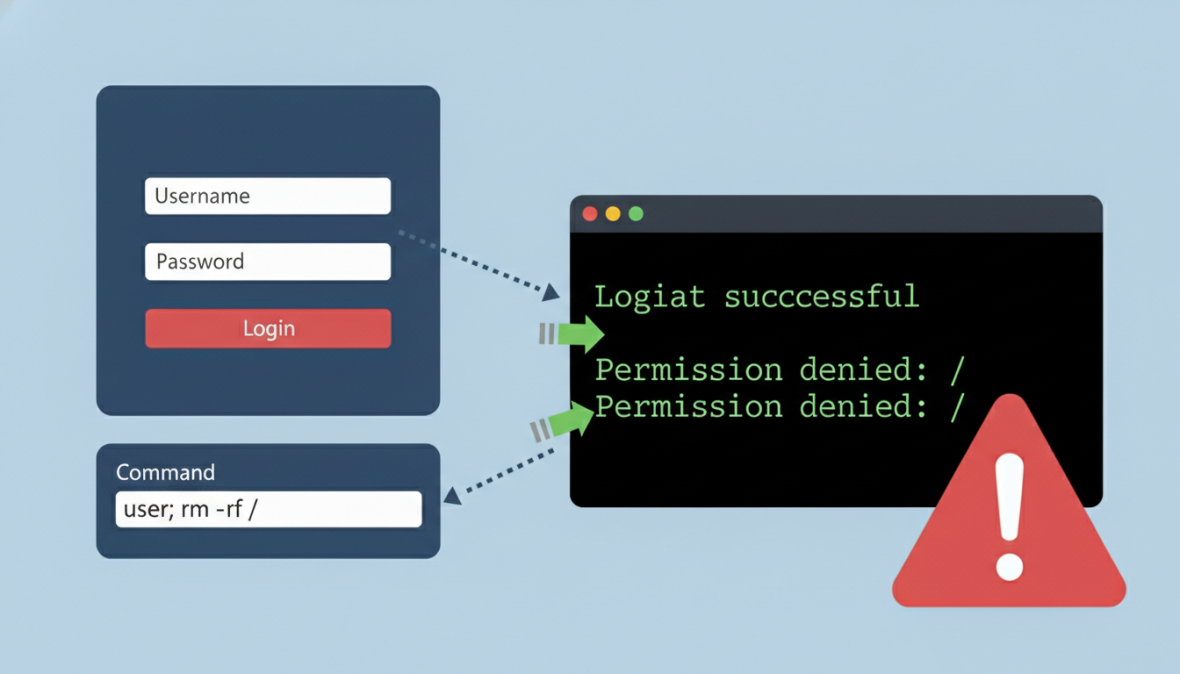

- 二重恐喝(Double Extortion):暗号化の前にデータを盗み、支払いを拒否すると情報公開を示唆して圧力を高める手口です。

- RaaS(Ransomware-as-a-Service):開発者と実行役(アフィリエイト)が分業し、ランサムウェア攻撃を運用する形態です。

- RMM:Remote Management and Monitoringの略で、遠隔管理ツールを指します。正規用途の一方で不正利用されることがあります。

- BYOVD:Bring Your Own Vulnerable Driverの略で、脆弱なドライバーを悪用して防御製品の動作妨害などを狙う手口として言及されています。

- CVE:脆弱性に付与される共通識別子です(例:CVE-2024-1709、CVE-2023-48788)。

- CISA / FBI / MS-ISAC:米国の関係機関で、共同の注意喚起(アドバイザリ)を公表しています。

被害の全体像:2025年の増加と「二重恐喝」の圧力

Medusaランサムウェアを巡っては、2023年1月の出現以降、被害申告が積み上がっているとされます。

The Hacker Newsの記事では、これまでに約400件の被害が主張され、2023年から2024年にかけて攻撃が42%増加したというデータが紹介されています。

さらに2025年は立ち上がりが速く、最初の2カ月だけで40件を超える攻撃が主張されたと、Symantec Threat Hunter Teamの情報として報じられています。

攻撃の特徴として、データを盗んだうえでネットワークを暗号化し、支払いを拒否すると窃取データをリークサイトで公開すると脅す「二重恐喝」が前提になっている点が強調されています。

金銭目的の攻撃である以上、「暗号化を防ぐ」だけでなく「持ち出しを前提にした検知と封じ込め」まで含めた備えが必要になります。

侵入から暗号化まで:既知脆弱性と正規ツールの悪用が軸

公開情報では、Medusaの攻撃チェーンは、公開アプリケーションに存在する既知の脆弱性悪用から初期侵入に至る流れが中心とされ、とくにMicrosoft Exchange Serverが例として挙げられています。

また、攻撃者が「初期侵入を仲介する業者(Initial Access Broker)」を利用している可能性にも触れられています。

侵入後は、SimpleHelp、AnyDesk、MeshAgentのようなRMMを使って持続的なアクセスを確保し、さらにBYOVD(Bring Your Own Vulnerable Driver)を用いてKillAVでウイルス対策プロセスを停止する手口が言及されています。

加えて、正規のPDQ Deployを使って追加ツールやファイルを配布し、組織内を横方向に移動することが「特徴の一つ」として示されています。

データ持ち出しにはRclone、ファイル操作や移送にはRoboCopy、データベース操作にはNavicatなどが挙げられており、“目立たないが現実的”な道具の組み合わせで被害を拡大させる点が読み取れます。

CISAらの注意喚起が示すリスク:再請求を含む運用上の落とし穴

2025年3月12日、CISA、FBI、MS-ISACは共同でMedusaに関する注意喚起(アドバイザリ)を公表しています。

そこでは、Medusaの関係者が2024年12月時点で重要インフラ分野の300超の被害を主張しているとされ、医療・教育・法務・保険・テクノロジー・製造などが影響業種として挙げられています。

また、Medusaは名称が似ている別系統(MedusaLockerやモバイル系のMedusa)とは無関係と明記されています。

攻撃手口としては、フィッシングや未適用の脆弱性悪用が言及され、ConnectWise ScreenConnect(CVE-2024-1709)やFortinet EMS(CVE-2023-48788)に触れられています。

さらに、PowerShellの履歴削除、トンネリング手段によるEDRの妨害、LigoloやCloudflaredのようなトンネリングツールをC2に使う動きなど、検知回避の要素も示されています。

加えて、身代金支払い後に「交渉役が金を持ち逃げした」と主張する別の人物から“本物の復号ツール”を理由に再度の支払いを求められた事例が紹介されており、交渉プロセス自体が追加のリスクになる可能性が示唆されています。

推奨策としては、エアギャップでの複数バックアップ、ネットワーク分割、MFA、そして更新の徹底が挙げられています。