本記事は、CyberCrewがバグ報告を行った以下の事例について解説します。

現場で診断や調査をしていると、「特に問題は起きていません」「これまで大きなトラブルはありませんでした」そう言われるシステムに出会うことが、実は少なくありません。

今回のケースも、第一印象はまさにそのタイプでした。

製品サポート用として公開されている、ごく一般的なWebページ。

問い合わせ対応や修理受付のために用意された、よくある構成です。

派手な機能があるわけでもなく、明らかに怪しい挙動が見えるわけでもない。

管理画面もあり、ログインも必要そうで、「最低限の対策はされているだろう」と感じる人がいても不思議ではありません。

ただ、こうした“何も起きていないように見える状態”こそ、調査をしている側から見ると、少しだけ注意深くなります。

大きなインシデントは、必ずしも目立つ兆候から始まるわけではありません。

多くの場合、その前段階には

「気にされなかったページ」

「昔からそのまま残っている仕組み」

が静かに存在しています。

今回確認したMSI社のWebページも、その時点では誰かに悪用された形跡はありませんでした。

ですが、「今まで大丈夫だった」という事実と、「これからも安全である」という保証は、必ずしも同じではありません。

だからこそ、最初の段階では“攻撃できるかどうか”よりも、「この設計は、どこまで想定されているのか」を一つずつ確認していくことになります。

TABLE OF CONTENTS

何も起きていないように見える入口

現場で調査や診断をしていると、「特に問題は起きていません」「これまで大きな事故はありませんでした」

そう言われるシステムに出会うことがあります。

今回のケースも、最初に見た印象はまさにそのタイプでした。

画面に表示されているのは、ごく一般的なカスタマーサポート用のWebページ。

製品の問い合わせや修理対応を想定した、よくある構成です。

対象となったのは、製品サポートの一部として公開されていたサブドメインでした。

社外向けとはいえ、用途は限定的で、誰でも自由に操作できるようなものではありません。

ログイン画面があり、簡単には中に入れないようにも見えます。

この時点では、「よくあるサポート用ページだな」という以上の印象は、正直なところありませんでした。

ただ、こうした目立たない入口ほど、現場では注意して見るようにしています。

派手な機能や複雑な仕組みがない分、

「昔からそのまま使われている」

「細かい見直しが後回しになっている」

といったケースが少なくないからです。

大きなインシデントは、必ずしも重要そうなシステムから始まるとは限りません。

むしろ、こうした存在感の薄いWebページが、気づかれないまま長く置かれていることの方が多いのが実情です。

今回も、この段階では「すぐに危険だ」と判断できる要素はありませんでした。

ただ同時に、「本当に想定どおりに管理され続けているだろうか」という小さな引っかかりが残ったのも事実です。

サブドメイン調査で見つかったログインページ

サブドメインを一通り洗い出していくと、その中にログインページを持つWebアセットが含まれていることが分かりました。

特別な画面というよりは、業務用途としてよく見かけるタイプの構成です。

修理受付やRMA対応など、サポート業務で使われていそうな雰囲気がありました。

この段階で、ログインページが存在すること自体は、まったく不自然ではありません。

むしろ、サポート関連のシステムであれば、何らかの認証が入っている方が普通です。

「ログインがある=きちんと管理されている」と感じる人がいても、おかしくはありません。

ただ、現場で調査をしていると、ログイン画面があるかどうかよりも、その裏側がどこまで想定されて作られているかの方が、ずっと重要だと感じます。

入力値の扱い方、エラー時の挙動、認証前後で処理がどう分かれているのか。

画面だけを見ていると安心してしまいがちですが、実際のリスクは、こうした見えない部分に静かに残っていることが多いからです。

この時点では、「すぐに危ない」と断定できる材料はありませんでした。

ただ同時に、「このログイン画面は、どこまで考えられているだろうか」という視点で、もう少し踏み込んで確認してみる価値はありそうだと感じました。

なぜこれが問題になるのか

エラーメッセージそのものは、悪いものではありません。

むしろ、開発や運用の現場では、原因を素早く特定するために欠かせない情報です。

ただし、それは内部で見る前提の話です。

公開環境で同じレベルの情報が表示されてしまうと、話は変わってきます。

エラーメッセージを通じて、

- どのDBが使われているのか

- どんな単位で処理が行われているのか

- どの処理が失敗しやすそうか

といったことが、意図せず伝わってしまいます。

攻撃者の視点で見ると、これは単なるエラー表示ではなく、システム設計を読み解くためのヒントが一度に揃った状態です。

この時点で、「ここに脆弱性がある」と断定できるわけではありません。

ただ、少なくとも「内部構造が、想定以上に外から見えている」という事実は、はっきりしました。

現場では、こうした小さな露出の積み重ねが、後々の大きな問題につながるケースを何度も見てきました。

その意味で、このエラーメッセージは、見逃せないサインでした。

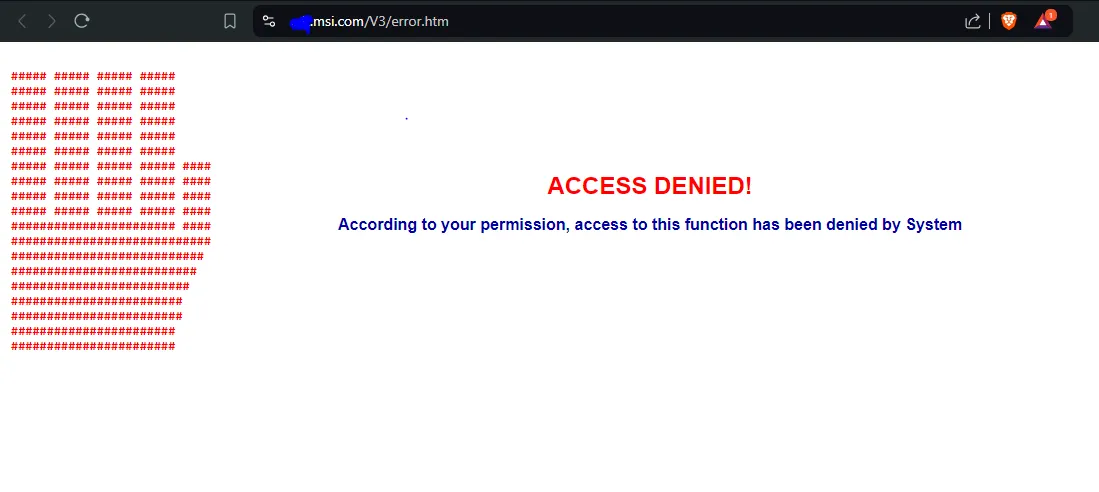

エラーメッセージが語ってしまう内部構造

ログイン画面に対して、いくつか一般的な入力を試していたときのことです。

想定外の値を入れたわけでも、特別なことをしたわけでもありません。

ところが、その応答として返ってきたのは、少し情報量が多すぎるエラーメッセージでした。

System.Web.Services.Protocols.SoapException:

Server was unable to process request.

---> System.Data.OracleClient.OracleException:

ORA-00911: invalid character

ORA-06512: at "RMAONLINE.ASP_REPAIR_QUERY", line 4383

ORA-06512: at line 1

at ASPRepair.Service1.CustomerInfo(String vPhone, String vName, String vRC, String vCustomerNo)

in E:\ASPQuery\Service1.asmx.cs:line 3544

--- End of inner exception stack trace ---

Return to the Default Page 系統錯誤,請聯絡系統管理員!!画面に表示された内容は、単に「エラーが発生しました」「管理者に連絡してください」といったものではありません。

- 使用されているデータベースの種類(Oracle)

- 内部で呼び出されているストアドプロシージャ名

- サーバー上の実行ファイルのパス

- ソースコード上の行番号

こうした内部情報が、ユーザー側の画面にそのまま表示されていました。

調査をしている立場からすると、この瞬間に「なるほど」と状況が一段はっきりします。

同時に、「これは本来、外に出てはいけない情報だな」とも感じました。

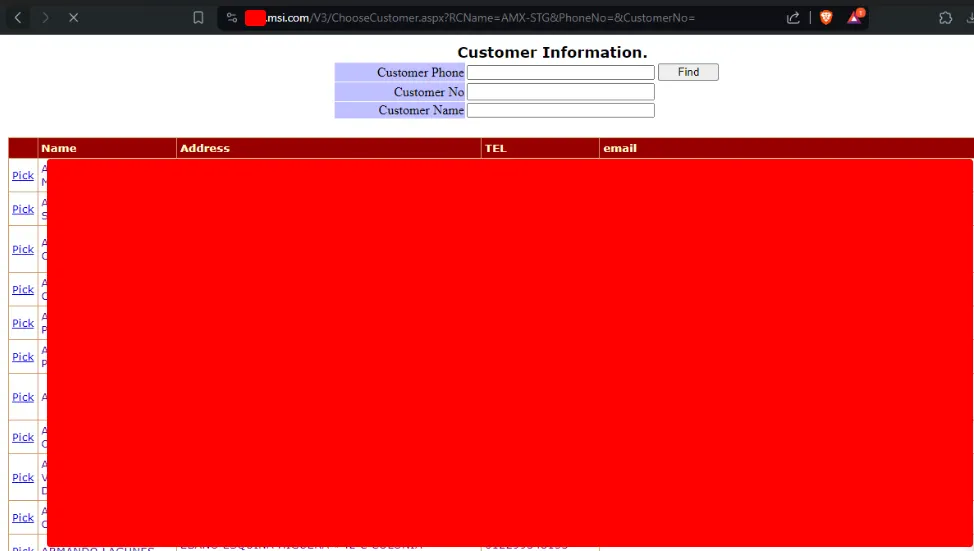

過去の公開ページが“今”を裏切る

さらに確認を進める中で、Wayback Machine に保存された過去のページが見つかりました。

現在アクセスしている画面とは別に、以前公開されていた状態のページが、そのまま残っていたのです。

表示されていたのは、今は非公開、あるいは使われていないはずの画面でした。

実運用ではもう触られていないように見えるものの、URL自体は確かに存在し、外部から参照できる状態です。

ここで少し気になり、画面上の操作を確認してみました。

すると、そのページでは 認証を行わなくても検索処理が実行できる ことが分かりました。

特別な細工をしたわけではありません。

画面に用意されている入力欄に値を入れ、検索ボタンを押しただけです。

その結果として表示されたのは、

- 氏名

- メールアドレス

- 電話番号

といった、個人を特定できる情報でした。

この時点で、「これは単なる設定ミスでは済まないな」という感覚に変わりました。

「今は閉じている」では不十分な理由

こうしたケースでよく聞くのが、「そのページはもう使っていません」「今は閉じているので問題ありません」という説明です。

ただ、現場で調査をしていると、過去に公開されていたURLが、今も同じパラメータ構造で動作しているという状況は、決して珍しくありません。

画面上からリンクを消しても、

- バックエンドの処理がそのまま残っている

- URLを直接指定すればアクセスできてしまう

- 検索エンジンやアーカイブサービスに履歴が残っている

といった状態が重なると、表からは見えないまま、情報だけが取得できてしまいます。

利用者から見れば「存在しないページ」でも、仕組みとしては まだ生きている。

このズレがあると、意図しない形でデータが外に出続けることになります。

今回のケースも、まさにその状態でした。

今この瞬間に大きな被害が出ていなかったとしても、条件としては、情報漏えいが成立してしまう構造が揃っていたのです。

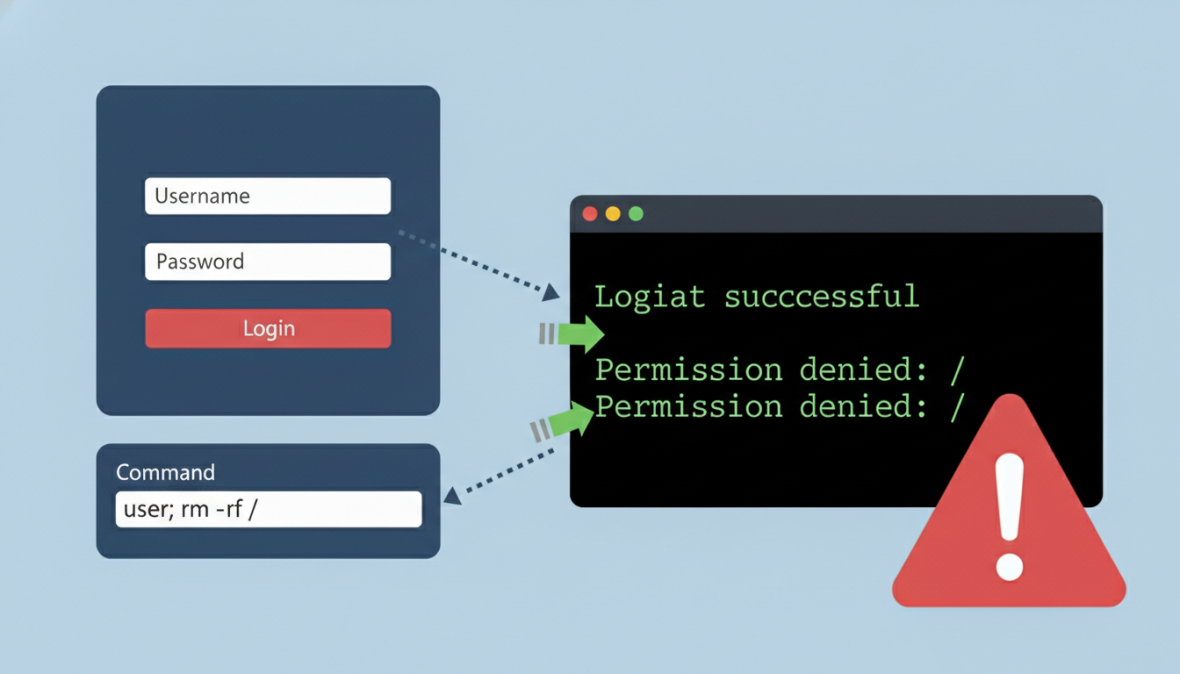

SQLインジェクション以前の問題

この時点で、いわゆる典型的な SQLインジェクションを試す必要はない と感じました。

攻撃が成立するかどうかを検証する以前に、設計そのものにリスクが積み上がっている状態だったからです。

ここまでの確認で見えてきたのは、

- 詳細すぎるエラー情報が、そのまま画面に表示されていること

- 過去に公開されていたページを経由して、認証なしでデータが取得できてしまうこと

- 認証が入る前の処理が、十分に分離されていないこと

といった点でした。

これらは、それぞれ単体でも見過ごせるものではありません。

ただ、現場でより問題になるのは、それらが同時に存在しているという点です。

たとえば、エラーメッセージから内部構造のヒントが得られ、過去ページを使えば実データに触れられ、しかも認証前の処理が甘い。

この状態では、「次に何をすればよいか」を考える材料が、すでに十分に揃っています。

重要なのは、この段階では まだ何かを壊したり、無理な操作をしたりしていない ということです。

用意されている画面を、用意されている通りに使って確認しただけで、ここまでの状況が見えてしまいました。

つまり、「巧妙な攻撃を受けたから危険だった」のではなく、普通に触っただけで、危うさが表に出てしまった という状態です。

現場でこうしたケースに出会うと、技術的な脆弱性よりも先に、「この設計は、どういう前提で作られていたのか」という点が気になってきます。

今回も、この時点で個別の攻撃手法を試すフェーズは、すでに終わっていました。

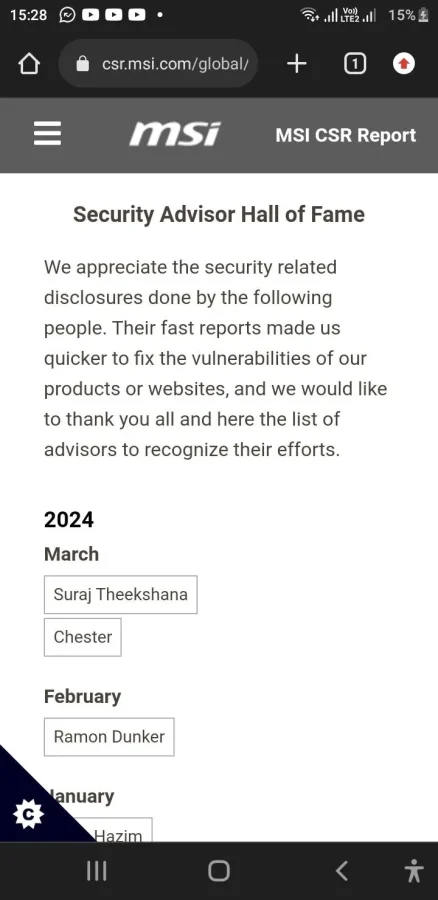

報告後に行われた対応

確認できた内容については、責任ある手順に沿って関係先へ報告しました。

技術的な詳細だけでなく、「どの情報が、どの経路で外から見えてしまうのか」という点が伝わるように整理しています。

その後、対象となっていたページについては、

- 問題のあった画面へのアクセス制限

- ログイン処理まわりのハードニング

- 外部からの不要な参照や挙動を防ぐための制御の追加

といった対応が取られました。

いずれも特別な対策というよりは、本来想定されているべき状態に戻した、という印象に近いものです。

実際、修正後に確認した範囲では、以前のように内部情報が表に出る挙動は見られなくなっていました。

最終的には、今回の対応についてセキュリティアドバイザリのページにも名前を掲載していただき、正式にクローズとなりました。

こうした形で記録に残るのはありがたいことですが、それ以上に重要なのは、問題が大きくなる前に、設計上のリスクを整理できた という点だと感じています。

現場で調査をしていると、「何も起きていないから大丈夫だった」ではなく、「何も起きていないうちに手当てできた」という状態こそが、一番健全だと感じることが多いからです。

攻撃が起きる前に、すでに見えていたもの

今回のケースを振り返ってみると、特別に珍しい要素があったわけではない、という点がまず印象に残ります。

むしろ、現場で調査をしていると何度も目にするような要素が、静かに重なっていました。

見えていないリスクは、派手な音を立てません

今回のケースで強く感じたのは、「大きな攻撃が起きていない状態」でも、条件はすでに揃っていたという点です。

- 管理用として用意されたページ

- 過去に公開されていたURL

- 必要以上に詳細なエラーメッセージ

どれか一つだけであれば、「すぐに危険だ」と判断されないことも多いでしょう。

実際、現場ではどれも見慣れた要素です。

ただ、こうしたものが同時に存在すると、外からは見えにくい形で、リスクが成立してしまいます。

音もなく、目立つ兆候もないまま、「触ろうと思えば触れてしまう状態」が続いていく。

それが一番厄介なパターンだと感じています。

だからこそ、平常時の確認に意味がある

インシデントが起きてから振り返ると、「あのとき見ておけばよかった」という点はいくつも出てきます。

ただ、その段階では、冷静に設計を見直す余裕はほとんど残っていません。

何も起きていない今だからこそ、

- 過去に公開したページやURLは、今も残っていないか

- エラーメッセージは、利用者にどこまで情報を伝えているか

- 「ログインがある=安全」という前提に頼りすぎていないか

こうした点を、一度だけでも静かに確認してみる価値はあるはずです。

どれも、大きな工数がかかる話ではありません。

ただ、その一手間があるかどうかで、後の対応が大きく変わる場面を、現場では何度も見てきました。

診断や調査を続けていると、その差は、確実に表れます。

今回のケースも、その一例でした。

自社のセキュリティに不安を感じたら