業務システムの診断では、ファイルアップロード機能が「動いているから」という理由で、長く見直されないまま残っているケースに今でもよく出会います。プロフィール画像、請求書、申請書類、PDF添付など、利用頻度が高い分、リスクとして意識されにくい領域です。

ただ、ファイルアップロードは単なる入力フォームの延長ではありません。受け取ったファイルを保存し、後から配信・解析・変換する――この「後工程」で、サーバーやミドルウェアがファイルをどう解釈するかによって、状況が大きく変わります。

実際に問題が表に出るきっかけは、派手な攻撃手法よりも、次のようなよくある実装の積み重ねであることが多いです。

- 拡張子だけで許可・拒否を判断していた

- ブラウザが申告する情報(MIMEタイプ など)を前提にしていた

- Web公開ディレクトリ配下へ、そのまま保存していた

これらが組み合わさると、コード実行や情報露出につながる条件がそろいます。さらに厄介なのは、正常に動いている限り目立つエラーが出にくく、問題が顕在化するまで気づきにくい点です。

この記事では、なぜ狙われやすいのか/典型的な成立パターン(拡張子バイパス等)/防御設計と安全な実装・運用の考え方を、順を追って整理します。

TABLE OF CONTENTS

なぜファイルアップロードが狙われやすいのか

ファイルアップロードは、実装上次の特徴を持つため、狙われやすい入口になりがちです。

- 外部からデータを直接受け取る

- 中身がブラックボックスになりやすい

- 実装が「慣例」で済まされやすい

特に重要なのは、「アップロード後に、どこで・どう解釈されるか」が設計として整理されないまま残りやすい点です。ファイルは保存後、配信・解析・変換など別の処理に渡ります。その経路のどこかが曖昧だと、意図しない解釈が起きやすくなります。

だからこそ、アップロード機能は「通るかどうか」だけでなく、通ったあとに何が起きるかまで含めて確認する必要があります。この前提を置くだけで、設計と運用の判断は大きく変わります。

ファイルアップロード脆弱性とは何か

いわゆる「任意ファイルアップロード(Arbitrary File Upload)」という言葉は、少し大げさに聞こえるかもしれませんが、実態はそれほど特別なものではありません。

端的に言えば、本来は想定していない形式や性質のファイルを、ユーザーが通せてしまう状態です。

診断の現場でこの種のファイルアップロード脆弱性を見つけるとき、多くの場合、致命的なコードミスがあるわけではありません。

むしろ、「よくある実装」がそのまま積み重なった結果として成立していることがほとんどです。

実際によく目にする原因を挙げると、次のようなものがあります。

- クライアント側のチェックだけで安心してしまっている

- 拡張子(

.jpgや.png)だけを見て可否を判断している - ブラウザが申告してくる MIMEタイプをそのまま信用している

- Web公開ディレクトリ配下にファイルを保存している

- 実行権限が付いた状態で保存されている

どれも単体で見ると、「すぐに危険」と言い切れるものではありません。

実装当時の背景を聞くと、「急いでいた」「他の機能が優先だった」「前のシステムもこうだった」といった理由が出てくることも少なくありません。

ただ、これらが組み合わさったとき、ファイルアップロード脆弱性として一気に表面化します。

重要なのは、問題が「アップロードできること」そのものではないという点です。リスクは、

- どこに保存されるか

- どの権限で置かれるか

- その後、誰が・どう扱うか

この流れが整理されないまま運用されることで生まれます。危険になるのは、多くの場合、サーバーやアプリケーションがそのファイルを“何か”として解釈した瞬間です。

解釈される経路(配信・解析・変換など)を限定しないままだと、ファイルアップロードは「便利な機能」から「入口」へ変わります。

だからこそ、任意ファイルアップロードという言葉を「特殊な攻撃」として捉えるよりも、設計上の前提が一段ずれている状態として捉え直すほうが、実務ではしっくりきます。

その視点を持てるかどうかが、ファイルアップロード脆弱性を未然に防げるかどうかの分かれ目になると、現場では感じています。

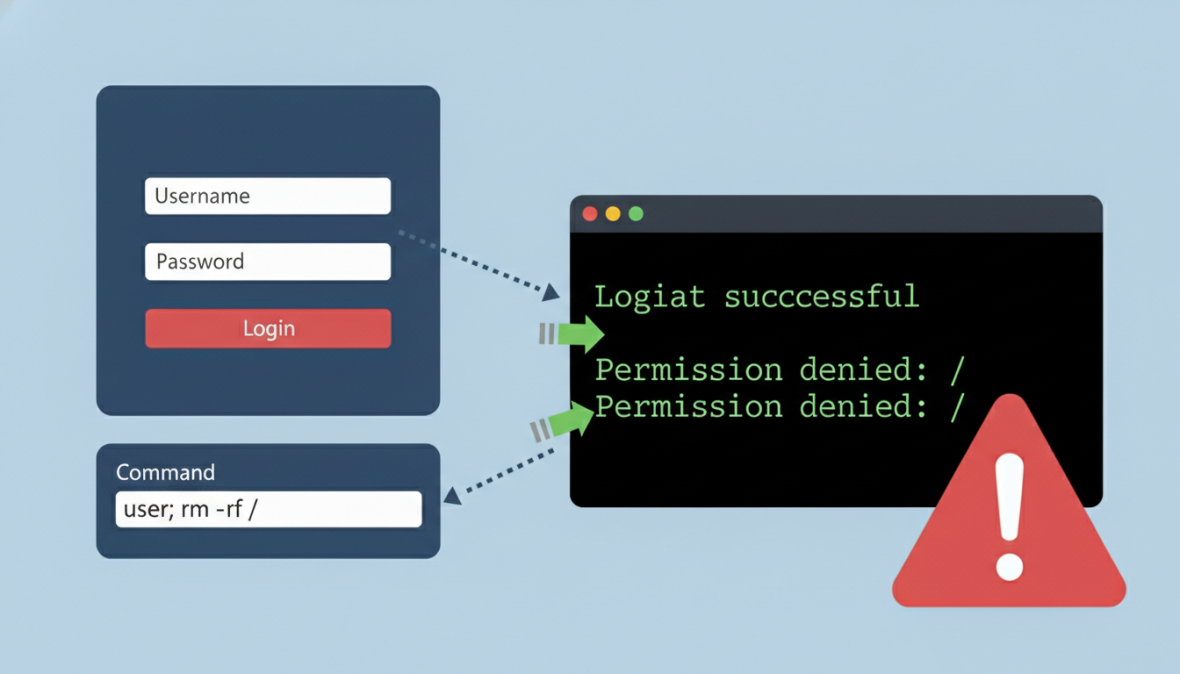

「拡張子バイパス」が起きる理由

拡張子バイパスと呼ばれるものは、見た目上は「許可されていそうなファイル」に見せかけて、

実際にはまったく別の性質を持つファイルを通過させる手法です。

名前だけ聞くと高度なテクニックのように感じるかもしれませんが、仕組み自体はとても素朴です。

たとえば、

example.php.pngavatar.jpg.php- 表示上の MIMEタイプ と、実体が一致しないファイル

といったものがあります。

どれも、「ぱっと見では問題なさそう」に見える点が共通しています。

特にレビューや目視確認では、.png や .jpg の部分だけが目に入りやすく、その奥にある意味まで意識されないことが多い印象です。

ここで一度、冷静に考えてみると分かりやすいのですが、拡張子やファイル名は、ただの文字列です。

それ自体に、安全性を保証する力はありません。

サーバー側で中身を確認していなければ、「画像としてアップロードされたファイル」が、処理の流れ次第ではスクリプトとして解釈されることも起こり得ます。

診断の現場では、

「アップロード時は画像として扱っているつもりだった」

「保存したあとは特に意識していなかった」

というケースをよく見かけます。

この“つもり”と“実際の解釈”のズレが、ファイルアップロード脆弱性の入口になります。

だからこそ、対策の考え方も少し整理する必要があります。

重要なのは、ファイル名を細かく疑うことではありません。

- 中身が本当に想定どおりかを確認する

- 実行され得ない場所に保存する

- 解釈される経路を限定する

この三点を押さえるだけで、拡張子バイパスの多くは成立しなくなります。

名前で防ごうとすると、必ず抜け道が生まれます。

一方で、「中身」と「置き場所」に目を向けると、ファイルアップロード脆弱性は、現実的な設計の問題として整理できるようになります。

この視点に切り替えられるかどうかが、拡張子バイパスを“厄介な攻撃”で終わらせるか、“設計で潰せるリスク”に変えられるかの分かれ目だと、私は感じています。

あわせて読みたい

Webシェルをどう捉えるか(防御側の視点)

Webシェルという言葉から、どこか派手で分かりやすい攻撃ツールを想像される方も多いかもしれません。

画面上でコマンドを叩き、サーバーを自由に操作する――

そうしたイメージが先行しがちです。

ただ、防御や診断の立場から見ていると、Webシェルの本質は「何ができるか」よりも、どう振る舞うかにあります。

実際に兆候として現れやすいのは、次のような動きです。

- 見覚えのないスクリプトパスへのアクセス

- コマンド実行を試みる不自然なリクエスト

- アプリケーションの役割から外れたファイル操作

- Webサーバープロセスからの外部通信

- ログや定期タスクに対する不審な変更

どれも単体では「即インシデント」と断定できるものではありません。

ただ、業務トラフィックと並べて見ると、どこか浮いている挙動として現れることが多いのも事実です。

診断や監視の現場で、個人的に重視している視点の一つがあります。

それは、「この場所に、そもそもスクリプトが存在する理由があるか」という問いです。

Webシェルは、多くの場合、既存のアプリケーション構造とは関係のない場所に置かれます。

そのため、

- 普段アクセスされないディレクトリ

- ソース管理にも載っていないパス

- 開発チームが把握していないファイル

といった形で姿を現します。

「見覚えのない場所にあるスクリプトが、実行されていないか」

この一点を意識してログやアクセス履歴を見るだけでも、ファイルアップロード脆弱性を起点とした侵入に気づけるケースは、実際にあります。

重要なのは、Webシェルを“特別な存在”として構えすぎないことです。

挙動として見れば、多くは環境から少しはみ出した動きをしています。

その違和感に気づけるかどうかが、被害が広がる前に止められるかどうかの分かれ目になる――

現場では、そう感じる場面が少なくありません。

攻撃者が最終的に狙っていること

ファイルアップロードを起点にした攻撃について整理していくと、攻撃者が最終的に目指しているゴールは、実はそれほど多くありません。

大きく見ると、目的は次のような方向に集約されます。

- アプリケーションの権限でコードを実行すること

- 機密情報や認証情報を取得すること

- 気づかれない形で侵入状態を維持すること

- 別のシステムや環境へ横展開すること

- サーバーや回線を不正に利用すること(DDoS、マイニングなど)

どれも聞き慣れたリスクだと思いますし、「それは大規模な攻撃の話では?」と感じるかもしれません。

ただ、診断やインシデント対応の現場で感じるのは、これらの多くが、最初から大きな権限を奪って始まるわけではないという点です。

入口は驚くほど地味です。

「ファイルを一つアップロードできた」

ただそれだけ、というケースも珍しくありません。

アップロード機能は、アプリケーションの文脈の中で動きます。

そのため、うまく扱われなかったファイルは、アプリケーションと同じ権限・同じ信頼レベルで存在することになります。

そこから先は、少しずつ状況が積み重なっていきます。

- 設定ファイルが読めてしまう

- 認証情報が見えてしまう

- 内部APIにアクセスできてしまう

- 別のサーバーに到達できてしまう

一つひとつは小さな動きでも、

気づかれないまま続けば、「長期的な侵入状態」になります。

最終的に、「なぜここまで入り込まれていたのか」と振り返ると、出発点はただのファイルアップロード機能だった、という構図は決して珍しくありません。

だからこそ、ファイルアップロード脆弱性は、「被害が出てから考えるもの」ではなく、設計段階で一度立ち止まって見るべきポイントだと感じています。

派手な攻撃を防ぐ以前に、静かな入口を作っていないか――

その視点を持つことが、結果的に多くのリスクを遠ざけてくれます。

防御設計で意識したい基本方針

実務の中で、これは確実に効いていると感じているポイントを整理すると、だいたい次のような考え方に落ち着きます。

- 本当に必要な形式だけを許可する(Allowlist)

- ブラウザやクライアントが申告してくる情報を前提にしない

- マジックバイトなどを使い、ファイルの実体をサーバー側で判定する

- Web公開ディレクトリの外に保存する

- 保存時にファイル名をランダムな識別子へ置き換える

- 実行権限を与えない

- 直接パスで返さず、認証・認可を通したうえで制御して配信する

- アップロード処理自体を、低権限かつ隔離された環境で行う

一つひとつを見ると、特別に難しい対策ではありません。

どれも「やろうと思えばできる」内容です。

ただ、診断の現場で感じるのは、これらがすべて揃っているケースは意外と少ないという点です。

一部は対策されていても、どこか一箇所だけ設計が甘い。

その“隙間”が、ファイルアップロード脆弱性として表に出てきます。

ここで重要なのは、

「これさえやれば安全」という銀の弾丸を探さないことだと思っています。

ファイルアップロードのリスクは、

- ファイルを“どう解釈させないか”

- ファイルを“どう実行させないか”

という設計の積み重ねで減らしていくものです。

名前をチェックする。

拡張子を制限する。

それだけでは、どうしても限界があります。

一方で、

- 中身を確認し

- 実行されない場所に置き

- 権限を絞り

- 必要なときだけ、安全な経路で扱う

この流れを丁寧に作っておくと、ファイルアップロードは「怖い機能」ではなく、管理可能な入力点として扱えるようになります。

派手さはありませんが、こうした地道な設計が、結果的に一番効く――

それは、診断と対応の現場を見てきて、強く感じていることです。

ここからは、言語に依存しない共通方針を押さえたうえで、代表的な実装例に落とします。コードは“考え方の参照用”として読み、環境に合わせて権限・保存先・配信経路までセットで設計してください。

安全な実装パターンの考え方

言語やフレームワークが何であっても、ファイルアップロード脆弱性を防ぐうえで、考え方自体はほとんど変わりません。

実務で見ていても、最終的に重要になるのは、次の三点に集約されます。

- 中身を検査すること

- 保存場所を分離すること

- 権限を最小化すること

この三つが押さえられていれば、PHPでも、Node.jsでも、Pythonでも、ファイルアップロードに起因するリスクは大きく下げることができます。

実装例:安全なファイルアップロードの基本パターン

以下の例はいずれも、

- 拡張子を信用しない

- サーバー側でファイルの実体を検証する

- Web公開ディレクトリの外に保存する

という共通の方針に基づいています。

PHP(例:画像・PDFのみを許可)

<?php

$allowed = [

'image/png' => '.png',

'image/jpeg' => '.jpg',

'application/pdf' => '.pdf'

];

if (!isset($_FILES['file']) || !is_uploaded_file($_FILES['file']['tmp_name'])) {

http_response_code(400);

exit('No upload');

}

$tmp = $_FILES['file']['tmp_name'];

$finfo = new finfo(FILEINFO_MIME_TYPE);

$mime = $finfo->file($tmp);

if (!isset($allowed[$mime])) {

unlink($tmp);

http_response_code(415);

exit('Unsupported type');

}

$dir = '/var/uploads/private/';

if (!is_dir($dir)) {

mkdir($dir, 0700, true);

}

$filename = bin2hex(random_bytes(16)) . $allowed[$mime];

$path = $dir . $filename;

move_uploaded_file($tmp, $path);

chmod($path, 0600);

echo 'Uploaded';

この実装で防いでいること

- 拡張子偽装によるファイルアップロード脆弱性

- Web公開ディレクトリ経由でのスクリプト実行

- ファイル名推測による不正アクセス

Node.js(Express + multer)

const express = require('express');

const multer = require('multer');

const fs = require('fs');

const crypto = require('crypto');

const FileType = require('file-type');

const upload = multer({ dest: '/tmp/uploads' });

const allowed = {

'image/png': '.png',

'image/jpeg': '.jpg',

'application/pdf': '.pdf'

};

const app = express();

app.post('/upload', upload.single('file'), async (req, res) => {

if (!req.file) return res.status(400).send('No file');

const buffer = fs.readFileSync(req.file.path);

const type = await FileType.fromBuffer(buffer);

if (!type || !allowed[type.mime]) {

fs.unlinkSync(req.file.path);

return res.status(415).send('Unsupported type');

}

const dir = '/var/uploads/private/';

if (!fs.existsSync(dir)) fs.mkdirSync(dir, { mode: 0o700 });

const name = crypto.randomBytes(16).toString('hex') + allowed[type.mime];

fs.renameSync(req.file.path, dir + name);

fs.chmodSync(dir + name, 0o600);

res.send('Uploaded');

});

app.listen(3000);

Python(Flask)

import os, secrets

from flask import Flask, request, abort

import magic

app = Flask(__name__)

ALLOWED = {

'image/png': '.png',

'image/jpeg': '.jpg',

'application/pdf': '.pdf'

}

@app.route('/upload', methods=['POST'])

def upload():

f = request.files.get('file')

if not f:

abort(400, 'No file')

tmp = '/tmp/' + secrets.token_hex(8)

f.save(tmp)

mime = magic.from_file(tmp, mime=True)

if mime not in ALLOWED:

os.remove(tmp)

abort(415, 'Unsupported type')

dst_dir = '/var/uploads/private/'

os.makedirs(dst_dir, mode=0o700, exist_ok=True)

filename = secrets.token_hex(16) + ALLOWED[mime]

dst = os.path.join(dst_dir, filename)

os.rename(tmp, dst)

os.chmod(dst, 0o600)

return 'Uploaded'

実装例を見るときの視点

逆に言うと、言語が新しいかどうかや、フレームワークが安全かどうかは本質ではありません。

診断の現場では、「モダンな構成なのに、考え方が昔のまま」というケースも珍しくありません。

実装例やサンプルコードを見るとき、私がよく意識しているのは、次の視点です。

- このコードは、ファイル名を信用していないか

- クライアントの申告を、前提にしていないか

- 保存先の挙動を、暗黙に信頼していないか

安全な実装ほど、「信用しない前提」がはっきりしています。

逆に、どこかで「たぶん大丈夫だろう」という前提が混ざると、そこがファイルアップロード脆弱性の起点になります。

コードを細かく覚えるよりも、疑っているポイントを読み取る。

その癖を持つだけで、実装の質も、レビューの精度も確実に変わります。

ファイルアップロードは、技術というより思想の問題。

現場では、そう感じる場面が少なくありません。

ファイルアップロード対策チェックリスト(開発・設計編)

実装や設計を見直す際、最低限ここだけは確認しておきたいポイントをまとめました。

実装・設計の確認

- アップロード先は Web公開ディレクトリの外 になっているか

- サーバー側で ファイルの実体(MIME / マジックバイト)を検証 しているか

- 保存時に ファイル名を再生成 しているか(元の名前を使っていないか)

- アップロードされたファイルに 実行権限が付与されていない か

- ファイルサイズ・アップロード回数の 制限が設定 されているか

配信・運用の確認

- ファイルは 直接パスで配信せず、認証・認可後に制御して返しているか

- Web公開ディレクトリに 想定外の新規ファイルが生成されていない か

- MIME不一致や異常なアップロードを ログ・アラートで検知 できるか

- アップロード後に 不自然なCPU・I/Oスパイク が発生していないか

テスト・体制面の確認

- CIやテストに ファイルアップロード検証 が含まれているか

- 拡張子偽装や不正形式ファイルを テストケースとして用意 しているか

設計上の共通認識

- クライアント側のチェックは、UI制御でありセキュリティ対策ではない

- 「拡張子を制限しているから安全」という前提を置いていない

アップロードしたファイルの安全な提供方法

ファイルアップロードの話をすると、どうしても「どうやって安全に保存するか」に意識が向きがちです。

ただ、実務で見ていると、保存よりも、その後の“返し方”で問題が起きるケースも少なくありません。

保存したファイルをユーザーに返す場面では、次のような考え方を前提にしておくと、判断を誤りにくくなります。

- 認証・認可を通したうえで、アプリケーション経由でストリーミングする

- オブジェクトストレージを使う場合は、短時間だけ有効な署名URLを発行する

- ブラウザ上でのインライン表示は、できる限り避ける

特に注意したいのが、ブラウザでのインライン表示です。

見た目は便利ですが、「表示する」という行為そのものが、解釈を伴う点を忘れがちになります。

画像として表示されるのか。PDFとしてレンダリングされるのか。

あるいは、別の形で処理されるのか。

ここでの解釈次第では、保存時には問題にならなかったファイルが、配信時にリスクへ変わることもあります。

そのため、「このファイルは、本当にブラウザで直接表示する必要があるか」という問いを、一度挟むだけでも設計はかなり変わります。

診断の現場では、アップロード処理自体は丁寧に作られているのに、返却部分だけが無防備というケースも珍しくありません。

ファイルアップロードは、「受け取るところから、返すところまで」が一つの流れです。

保存して終わりではなく、どう返すかまで含めて設計する。

その視点を持つだけで、ファイルアップロード脆弱性の多くは、事前に潰せるようになります。

ファイルアップロード対策チェックリスト(運用・監視編)

ファイルアップロード脆弱性は、設計や実装の問題として語られることが多いのですが、実際には運用の中で気づける兆候も少なくありません。

日常的な監視やログ確認の中で、私は次のようなポイントを定期的に見ています。

- クライアントが申告した MIMEタイプ と、サーバー側で判定した内容が一致していない

- ドットが不自然に多いファイル名が保存されていないか

- 本来は存在しないはずの Web公開ディレクトリに、新しいファイルが増えていないか

- Webサーバープロセスから、見覚えのない外部通信が発生していないか

- ファイルアップロード直後に、CPUや I/O が不自然に跳ねていないか

どれも単体では「即アウト」とは言えません。

ただ、業務トラフィックや通常の挙動と並べて見ると、違和感として浮かび上がってくることがあります。

特に有効だと感じているのが、「本来、ここに変化がある理由はあるか?」という視点です。

アップロード機能は日常的に使われるため、完全にゼロにはなりません。

だからこそ、変化の“質”を見ることが重要になります。

そのためにも、ログの取り方は意外と重要です。

最低限、次の情報が追えるようになっていると、判断がかなり楽になります。

- 誰がアップロードしたのか

- どこからアクセスしてきたのか

- 元のファイル名は何だったのか

- 実際に保存されたファイル名は何か

- サーバー側で判定した MIMEタイプ は何か

インシデント対応の現場では、「ログが足りない」こと自体が、対応を難しくします。

一方で、こうした情報が揃っていれば、ファイルアップロード脆弱性に起因する問題かどうかを、早い段階で切り分けられるようになります。

運用でできることは派手ではありません。

ただ、見続けられるポイントを決めておくことが、結果的に一番の早期検知につながる――

それは、現場で何度も感じていることです。

あわせて読みたい

インシデント対応の考え方

万が一、ファイルアップロードを起点に問題が起きた場合、重要になるのは「何をするか」以上に、どういう順序で、どう判断するかです。

まず最初に考えるべきなのは、影響範囲の隔離です。

被害が広がる前に、対象となるホストやセグメントを切り分け、これ以上状況が変わらない状態を作ります。

次に行うのが、証跡の保全です。

ログ、アップロードされたファイル、設定情報、可能であればメモリやスナップショット。

この段階で不用意に手を入れてしまうと、後から「何が起きていたのか」が分からなくなります。

分析は、必ず隔離された環境で行います。

本番環境で直接調べたくなる気持ちは分かりますが、そこを触るほど、状況は見えにくくなります。

ファイルアップロード脆弱性が関与している可能性がある場合、認証情報についても慎重に扱う必要があります。

漏えいが確認できていなくても、使われた可能性がある時点で再発行する判断が現実的です。

そして最終的には、既知の安全な状態から環境を再構築します。

診断や対応の現場で強く感じるのは、「その場で直す」ことが、必ずしも最短ルートではないという点です。

表面的に動くようになっても、侵入経路や残存物が残っていれば、同じことが繰り返されます。

だからこそ、一度きれいな状態に戻すという判断は、結果的に被害を最小限に抑えることにつながります。

インシデント対応は、技術力だけでなく、「どこで割り切るか」という判断力が問われる場面でもあります。

ファイルアップロード脆弱性に限らず、この視点を持っておくことが、後悔を減らすことにつながると感じています。

まとめ:ファイルアップロードは攻撃の入口になりやすい

ファイルアップロードは、特別な機能ではありません。

多くの業務システムに最初から組み込まれていて、ある意味では「当たり前の部品」の一つです。

だからこそ、実装や設計が慣習の延長で済まされやすく、「昔からこうしているから」という理由で、そのまま使われ続けます。

ただ、診断の現場に立っていると、その「昔からある処理」こそが、静かな入口になっている場面を何度も目にします。

派手な攻撃手法はなく、設定ミスも目立たない。

それでも条件がそろうと、気づかれないまま中に入り込まれてしまう。

いま問題が起きていないからといって、その処理が安全だと断言できるわけではありません。

むしろ、何も起きていない今だからこそ、落ち着いて見直せるタイミングだと感じています。

一度だけで構いません。

自社のファイルアップロード処理が、

- どこで受け取られ

- どこに保存され

- どこで、どのように解釈されているのか

この流れを、頭の中でなぞってみる。

それだけでも、「ここは想定していなかったかもしれない」というポイントが、いくつか見えてくるはずです。

ファイルアップロード脆弱性は、恐怖を煽るための話ではありません。日常的な機能を、もう一段だけ丁寧に扱うための視点です。

「中身の検証」「保存場所の分離」「権限の最小化」「配信経路の制御」――この基本を押さえるだけでも、成立条件の多くは実務的に潰せます。

まずは自社のアップロード処理が、受け取りから返却まで一貫して設計されているかを、落ち着いて点検してみてください。