ダークウェブを長く観測していると、時折「これは一つの時代の区切りだな」と感じる瞬間があります。

今回の Archetyp Market の摘発は、まさにその一つでした。

2025年6月、国際捜査「Operation Deep Sentinel」によって、長年ダークウェブ上で稼働してきた麻薬専門マーケットであるArchetyp Marketは完全に閉鎖されました。表面的には「また一つ闇サイトが潰れた」というニュースに見えるかもしれません。しかし、ダークウェブの内部構造や人の流れを追ってきた立場から見ると、この出来事は想像以上に重たい意味を持っています。

Archetypは単なる一時的な闇市ではありませんでした。

5年以上にわたり安定して稼働し、特定の分野――それも合成オピオイドを含む極めて危険な麻薬取引に特化することで、独自の地位を築いてきたマーケットです。短命に終わることが多いダークウェブマーケットの中で、これほど長期間にわたり“信頼されてしまった”存在は、決して多くありません。

だからこそ、今回の摘発は象徴的です。

インフラが押さえられ、運営者が拘束され、マーケットそのものは消えました。しかし同時に、「では次はどこへ向かうのか」「何が再編されるのか」という問いも、すでに動き始めています。

この出来事を単なる成功事例として消費してしまうのは簡単です。

けれど、ダークウェブの現実はもう少し複雑で、そしてしぶとい。

この記事では、Archetyp Marketがなぜ重要な存在だったのか、なぜここまで成長したのか、そして閉鎖後に何が起きるのかを、現場目線で整理していきます。

TABLE OF CONTENTS

5年以上続いた「麻薬専業マーケット」の終焉

Archetyp Marketは、5年以上にわたり継続して稼働していた、いわば「老舗」と呼べるダークウェブマーケットでした。

ダークウェブのマーケットは、立ち上がっては消え、1年も持たずに姿を消すものが大半です。その中で、これほど長期間にわたり運営が続いていたという事実は、単なる偶然ではありません。一定の信頼と実務的な運営能力がなければ、ここまで生き残ることはできません。

今回の摘発は、ドイツ当局が主導し、Europol や Eurojust が連携する形で進められた、国際的かつ本気度の高い捜査でした。

単に一つの違法サイトを閉鎖するのではなく、背後にある人・インフラ・資金の流れまで含めて断ち切ることを目的とした作戦だったことが分かります。

強制捜査は2025年6月11日から13日にかけて実施され、ドイツ、スペイン、オランダ、スウェーデン、ルーマニアの5か国で同時に進められました。

ダークウェブマーケットは複数国に拠点を分散させるのが常套手段ですが、今回はその分散構造を前提とした、かなり周到な動きだったと言えます。

運営者とされる30歳のドイツ人男性は、スペイン・バルセロナで逮捕されました。

サーバーはオランダで押収され、マーケット運営を支えていたモデレーターや、大量取引を行っていた主要ベンダーも摘発対象となっています。

さらに、今回の捜査で押収された資産は約780万ユーロにのぼり、日本円では約13億円規模と見られています。

この金額からも、Archetyp Marketが単なる小規模な闇市ではなく、長年にわたり大きな資金が動いていたマーケットだったことがうかがえます。

なぜArchetypは「危険な存在」だったのか

Archetyp Marketが、数あるダークウェブマーケットの中でも特異な存在だった理由は、その割り切り方にありました。

やっていることは違法取引ですが、運営方針自体は驚くほど一貫していました。

麻薬だけを扱う、異様なまでの専門性

多くのダークウェブマーケットは、取扱商品をできるだけ広げようとします。

実際、一般的なマーケットでは次のような商品が混在しています。

- 麻薬

- 武器

- 盗難データ

- 不正ツール

- 偽造書類

一方、Archetypが許可していたのは麻薬のみでした。

武器や詐欺関連の商品は明確に禁止されており、マーケットの方向性は最初から最後まで変わっていません。

この結果、Archetypには次のような特徴が生まれます。

- 麻薬取引を目的としたベンダーだけが集まる

- フェンタニルなどの合成オピオイドが積極的に流通する

- 公衆衛生上のリスクが極めて高い市場になる

「何でも売っている闇市」ではなく、

危険な物だけが、効率よく集まる場所。

それがArchetypでした。

招待制とMonero専用という「選ばれし空間」

Archetypは、誰でも簡単に参加できるマーケットではありませんでした。

登録には招待、もしくは管理者の承認が必要で、入口の段階から利用者が絞られています。

決済に使われていたのは、匿名性の高い暗号資産 Monero(XMR) のみ。

加えて、次のような仕組みが当たり前のように実装されていました。

- エスクローによる取引保護

- PGPを用いた暗号化メッセージ

- 二要素認証

特別に高度な技術というわけではありません。

ただし、これを長期間、破綻なく運用し続けていた点が重要です。

「利用者を増やすこと」よりも、「管理できる範囲に抑えること」を優先する。

この姿勢が、Archetypを短命なマーケットではなく、5年以上生き残る長寿マーケットにした大きな要因だったと言えます。

突然のアクセス不能と、その後に分かったこと

摘発が発表される数日前から、Archetyp Marketにはアクセスできない状態が続いていました。

特別なアナウンスはなく、理由も分からないまま、ただ接続できない時間だけが過ぎていきます。

ダークウェブでは、こうした状況自体は珍しいものではありません。

そのため、利用者の間では自然といくつかの可能性が考えられていました。

- 運営側が資金を持って離脱したのではないか

- あるいは、水面下で捜査が進んでいるのではないか

どちらにしても、前向きな話ではありません。

状況を判断する手がかりになったのは、公式フォーラムである Dread の動きでした。

通常であれば、障害や一時的な停止であっても、短い説明や状況共有が行われます。

しかし今回は、それが一切ありませんでした。

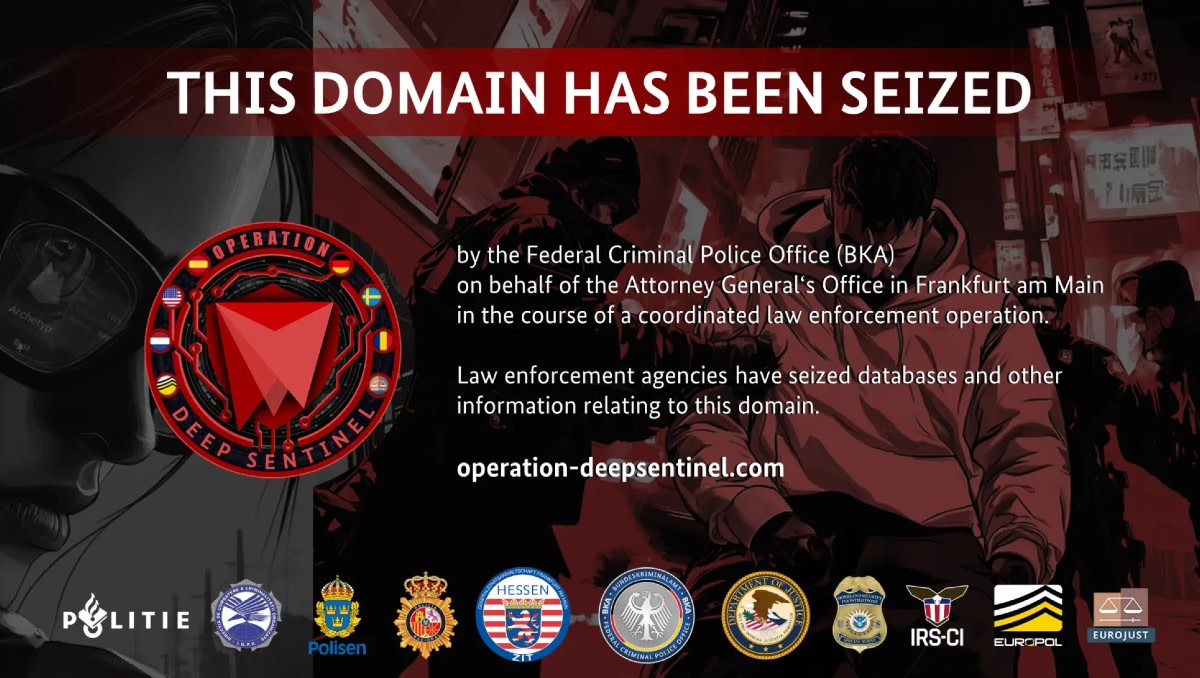

そして2025年6月14日、Archetyp Marketのトップページは、各国当局による差し押さえを示すバナーに切り替わります。この時点で、アクセス不能の理由が公式に確認された形になりました。

結果だけを見ると突然の出来事に見えますが、振り返ってみると、いくつかの小さな違和感が積み重なった末の出来事だった、という印象です。

Dreadフォーラムが果たす、もう一つの役割

Archetyp Marketは、Dread 上に専用のコミュニティ、いわゆるSubdreadを持っていました。

登録者は2万人を超えており、当時は Abacus Market と並ぶ規模だったと記憶しています。

このSubdreadは、単なる雑談の場ではありません。

運営側からの公式アナウンスをはじめ、

- マーケットの障害や停止に関する情報

- ベンダーと購入者の間の調整

- ルール変更や注意事項の共有

など、実務的なやり取りが日常的に行われていました。

マーケット本体が不安定な時ほど、この場の重要性は高まります。

Archetypの閉鎖後、SubdreadにはPGP署名付きの最終メッセージが投稿されました。

そこでは、

- 6月11日に運営関係者が逮捕されたこと

- マーケットのインフラおよびデータベースが押収されたこと

- Archetypは今後復活しないこと

が簡潔に記されています。

この流れを見ると分かりやすいのですが、

ダークウェブではマーケットそのものより、フォーラムの方が長く残る傾向があります。

サービスが止まっても、人は別の場所に集まり、情報を共有し続ける。

Dreadは、Archetypに限らず、多くのマーケットにとって

崩壊後も機能し続ける「集合場所」としての役割を果たしてきました。

摘発で何が変わり、何が変わらないのか

正直に言うと、Archetyp Marketが閉鎖されたからといって、ダークウェブ上の需要そのものが消えるわけではありません。

ダークウェブ側で起きる典型的な変化

大きなマーケットが摘発された直後には、ほぼ毎回、似たような変化が起きます。

- ベンダーは別のマーケットへ移動する

- 混乱に乗じて、フィッシングやなりすましが増える

- 取引相手を信用できず、信頼の再構築に時間がかかる

短期的には流通が滞るように見えますが、実際にはこの「空白期間」こそが、最も不安定でトラブルが増えやすいタイミングです。

脅威インテリジェンスの視点で見えるパターン

脅威インテリジェンスの観点から見ると、ここでも同じ傾向が繰り返されます。

- ベンダーの「名前」や評価は、マーケットより長く残る

- Dread は再編のハブになる

- インフラは壊せても、需要そのものは残り続ける

今回の摘発も、麻薬の流通を一時的に遅らせる効果は確かにあります。

ただ、それが完全な終止符になるかというと、現実はもう少し複雑です。

ダークウェブは、壊されるたびに形を変えながら、また動き出します。

今回の件も、その流れの中にある一例として捉えるのが、実情に近いと思います。

攻撃者を見続けてきた立場から思うこと

私は、攻撃者側の手法や行動を研究しながら、企業を守る側に立っています。

その立場でこうした摘発のニュースを見るたびに、いつも同じことを感じます。

攻撃者は、こちらが思っている以上にしぶとい、ということです。

ダークウェブの世界では、一つのマーケットが潰れること自体が、次に向けた学習材料になります。

何が原因で失敗したのか、どこが弱かったのか。その反省は、次の仕組みや運営方法に確実に活かされていきます。

だからこそ、企業防衛で本当に重要なのは、「摘発されたから、もう安全だ」と考えることではありません。

- 次は、どんな形で戻ってくるのか

- どこが、次の攻撃ポイントになりやすいのか

そうした視点を前提に、備えを続けることが必要だと思っています。

CyberCrewでは、ダークウェブの実態や攻撃者の行動パターンを継続的に観測し、その結果をもとに、現実的で意味のあるセキュリティ対策を提案しています。過剰な脅しではなく、起こり得ることを正しく見据えた対策です。

派手な事件の裏側には、必ず次の動きがあります。それを先回りして読み解くこと。

それが、私たちホワイトハッカーの役割だと考えています。

CyberCrewで安全を確保しましょう

CyberCrewのダークウェブモニタリングは、これらの脅威にリアルタイムで対応し、不正アクセスの試みが本格的な侵害にエスカレートする前に防止することができます。

投稿者プロフィール

- イシャン ニム

-

Offensive Security Engineer

15年以上の実績を持つ国際的なホワイトハッカーで、日本を拠点に活動しています。「レッドチーム」分野に精通し、脆弱性診断や模擬攻撃の設計を多数手がけてきました。現在はCyberCrewの主要メンバーとして、サイバー攻撃の対応やセキュリティ教育を通じ、企業の安全なIT環境構築を支援しています。

主な保有資格:

● Certified Red Team Specialist(CyberWarFare Labs / EC-Council)

● CEH Master(EC-Council)

● OffSec Penetration Tester(Offensive Security)

最新の投稿

Black Hat2026.01.23ランサムウェア交渉という仕事──混乱の中で「主導権」を取り戻すために

Black Hat2026.01.23ランサムウェア交渉という仕事──混乱の中で「主導権」を取り戻すために Black Hat2026.01.22北朝鮮IT人材は、どのようにしてリモート採用市場に入り込んでいるのか

Black Hat2026.01.22北朝鮮IT人材は、どのようにしてリモート採用市場に入り込んでいるのか リスクマネジメント2026.01.21エシカルハッキングサービスとは何をしているのか

リスクマネジメント2026.01.21エシカルハッキングサービスとは何をしているのか Black Hat2026.01.20ディープウェブとダークネットを正しく理解する――安全に向き合うための現場感覚

Black Hat2026.01.20ディープウェブとダークネットを正しく理解する――安全に向き合うための現場感覚