サイバーセキュリティの現場にいると、新しい攻撃手法やツールの話題が本当に途切れません。

日々アップデートされる脅威情報を追いかけていると、「次は何が来るのか」に意識が向きがちになります。

ただ、インシデント対応や脆弱性診断の現場に実際に立っていると、ふと気づくことがあります。

発生した事象を一つひとつ整理していく中で、最後に確認している視点は、昔からほとんど変わっていないという点です。

その代表的な考え方が CIAトライアド です。

最新技術を語るための理論というよりも、「この障害や事故で、いったい何が守られ、どこが崩れたのか」を冷静に切り分けるための、実務的な物差しに近い存在だと感じています。

TABLE OF CONTENTS

CIAトライアドとは何か

CIAトライアドは、情報セキュリティを考えるうえでの三つの基本要素をまとめた枠組みです。

- Confidentiality(機密性)

- Integrity(完全性)

- Availability(可用性)

言葉だけを見ると、少し堅く感じるかもしれません。

ただ、実際の現場ではもっとシンプルな問いとして使われています。

「この事故では、情報が外に出たのか」

「中身が書き換えられたのか」

「それとも、必要なときに使えなくなったのか」

まずこの三点を切り分けるだけで、状況の整理が一気に進むことは少なくありません。

原因調査や影響範囲の確認、関係者への説明まで含めて、何から手を付けるべきか が見えやすくなるからです。

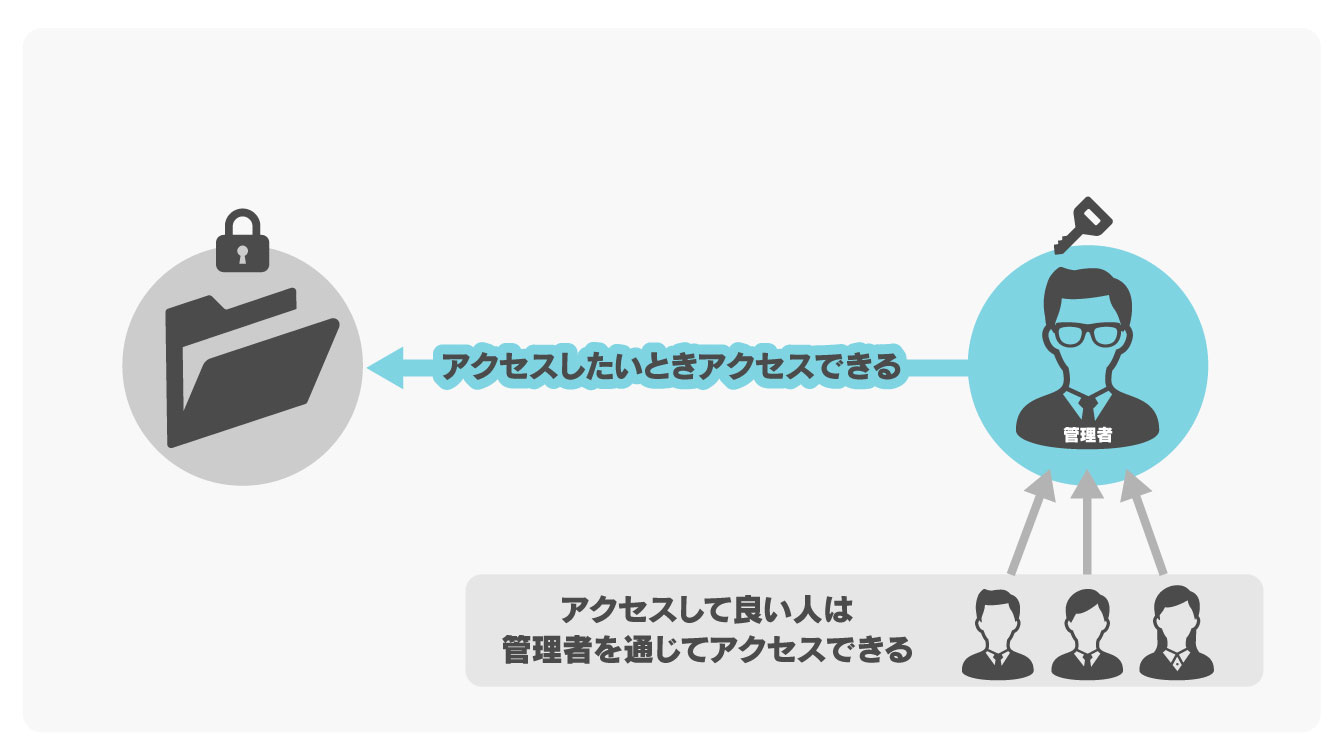

機密性(Confidentiality)――「見えてはいけない人に見えていないか」

機密性とは、情報が許可されていない相手に見られない状態を保つことを指します。

言葉としては当たり前ですが、実際のシステムでは意外と難しいポイントです。

診断の現場でよく目にするのが、「外部からは直接アクセスできないが、内部の権限が広すぎる」構成です。

一見すると守られているように見えても、攻撃者が一つのアカウントを奪っただけで、本来は業務上不要な情報まで横断的に閲覧できてしまうケースは珍しくありません。

こうした状況は、特別な攻撃手法が使われなくても起こります。

認証を突破した瞬間に、想定以上の情報が見えてしまう設計になっていること自体が、機密性の弱点になります。

代表的な対策として挙げられるのは、次のような取り組みです。

- 通信および保存データの暗号化

- アクセス制御の見直し(権限の最小化)

- 多要素認証の導入

- 情報の分類と、それに応じた取り扱いルールの整理

重要なのは、「侵入されたら終わり」と考えないことです。

実務ではむしろ、侵入された前提でも、簡単には中身を読めない状態を作れているか が問われます。

この視点があるかどうかで、被害の大きさや、その後の対応の難易度は大きく変わってきます。

あわせて読みたい

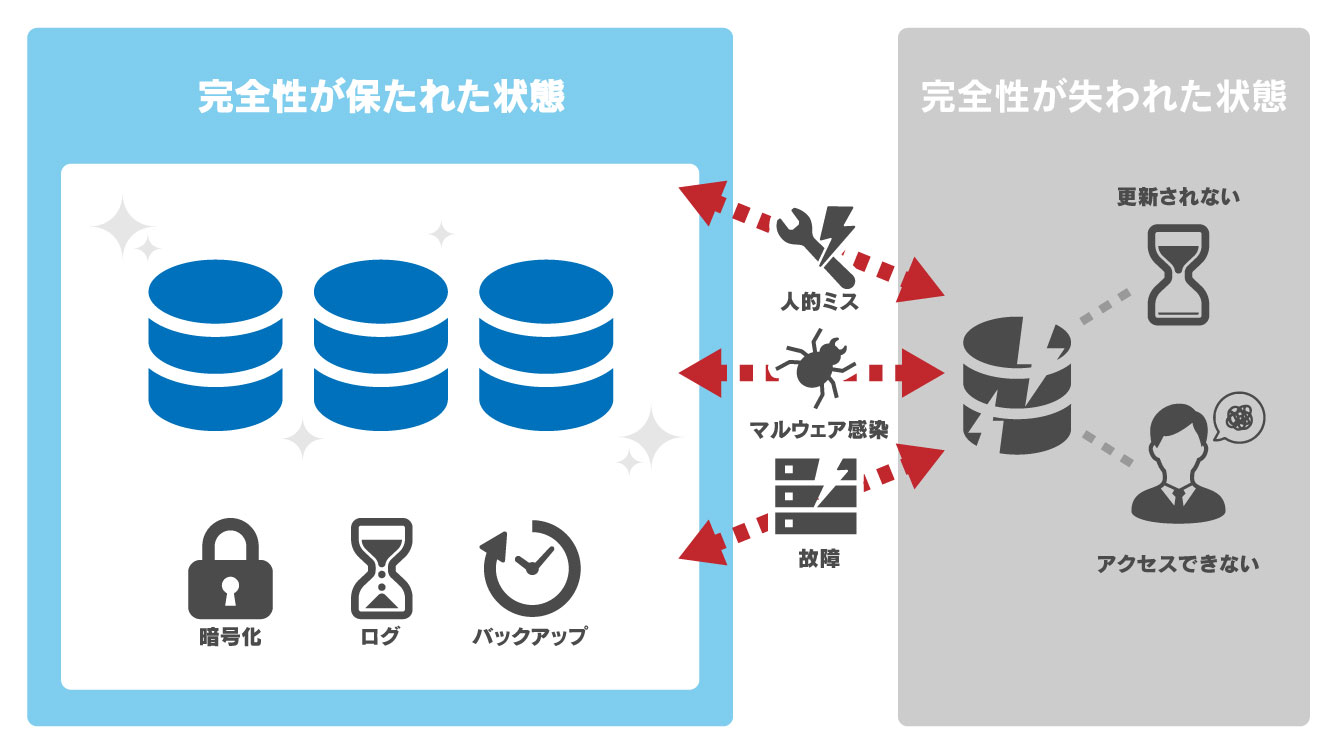

完全性(Integrity)――「正しい情報だと信じられるか」

完全性とは、データが勝手に書き換えられていない状態を保つことを指します。

表現としてはシンプルですが、インシデント対応の現場では、この一点が調査全体の難易度を大きく左右します。

実際に厄介なのは、「いつ、どこで、何が変わったのか」が追えなくなっている状態です。

ログや取引履歴が残っていても、それ自体の正しさが疑わしい場合、被害範囲の特定や原因の切り分けに想像以上の時間がかかります。

調査中によく出てくるのが、

「この記録は本当に当時のものなのか」

「後から手が入っていないと言い切れるのか」

という問いです。

ここに自信を持って答えられないと、復旧判断や対外説明も慎重にならざるを得ません。

完全性を支える仕組みとして、現場でよく使われているのは次のようなものです。

- ハッシュ値やチェックサムによる改ざん検知

- デジタル署名の付与

- 変更管理(誰が・いつ・何を変更したのかの記録)

- 不要な書き込み権限の排除

重要なのは、「データが存在しているか」ではありません。

そのデータを信じて判断できるかどうか。

この視点が欠けていると、技術的な復旧だけでなく、社内外への説明対応まで含めて難しくなっていきます。

可用性(Availability)――「必要なときに使えるか」

可用性とは、システムやデータが必要なタイミングで使える状態を維持できているか、という考え方です。

セキュリティというと情報漏えいや改ざんに目が向きがちですが、実務では「使えない」こと自体が、最も直接的な影響を与える場面も少なくありません。

DDoS攻撃や大規模障害は分かりやすい例です。

一方で、診断や事後対応の現場では、もう少し地味な理由で止まってしまうケースもよく見かけます。

- バックアップは取得しているが、復旧手順が整理されていない

- 冗長構成にはなっているものの、切り替えのテストを実施していない

- 一部の管理サーバーや認証基盤が、結果的に単一障害点になっている

こうした状況では、システム自体は残っていても、「戻し方が分からない」「誰が判断するのか決まっていない」といった理由で、復旧が遅れがちになります。

一般的な対策として挙げられるのは、次のような取り組みです。

- 冗長化やロードバランシングによる耐障害性の確保

- 定期的なバックアップの取得

- 災害復旧(DR)計画の整備

- 監視と予防保守による早期検知

ただし、仕組みを用意するだけでは十分とは言えません。

「止まらない設計」と同時に、万一止まったとき、どれくらいの時間で戻せるのか を把握しておくことが、可用性を現実的なものにします。

この認識があるかどうかで、障害時の対応は大きく変わってきます。

実務でのイメージ:オンライン金融サービスの場合

例えば、オンラインで顧客が口座を確認し、各種手続きを行える金融システムを想像してみます。

日常的に使われるサービスだからこそ、三つの要素はそれぞれ独立してではなく、同時に成立している必要があります。

機密性

通信やデータベースが暗号化され、強固な認証が導入されていれば、万一内部に侵入されたとしても、情報の中身は簡単には読めません。

「入られたかどうか」だけでなく、「入られた後に何が見えるのか」を制御できているかがポイントになります。

完全性

取引データに署名や検証の仕組みが入っていれば、不正な書き換えは検知できます。

数字が合っているかどうかだけでなく、その履歴を信じて確認できる状態が保たれていることが重要です。

可用性

冗長構成が取られ、復旧手順まで含めて整っていれば、障害や攻撃が発生してもサービスを継続できます。

利用者にとっては、「裏で何が起きているか」よりも、「使えるかどうか」がそのまま評価につながります。

この三つのうち、どれか一つでも欠けると、技術的な問題にとどまらず、利用者の信頼そのものに影響する事態になりかねません。

だからこそ、現場では常にセットで確認されます。

なぜ、今でもCIAトライアドが役に立つのか

新しい技術や脅威が次々に登場しても、インシデントの本質自体は大きく変わりません。

調査や振り返りの場で、最終的に確認している問いは、いつもかなりシンプルです。

- 何が漏れたのか

- 何が壊れたのか

- 何が使えなくなったのか

この三つを整理できるかどうかで、その後の判断は驚くほど変わってきます。

対応の優先順位も、説明の仕方も、次に取るべき対策も、自然と見えてくるからです。

CIAトライアドは、

リスク評価の段階でも、設計を考えるときでも、そして事故後の振り返りでも使える、現場共通の言語のような存在だと感じています。

派手さはありませんが、状況を冷静に見極めるうえで、今でも十分に実用的な考え方です。

設計や見直しのタイミングで意識したいこと

実務では、次のような場面で特に役立ちます。

- 新しいシステムやサービスを設計するとき

- セキュリティ対策を追加・変更する前

- 既存のルールや運用を見直すタイミング

こうした場面では、「最新の対策が入っているか」「話題の製品を使っているか」に意識が向きがちです。

ただ、それだけでは判断を誤ることもあります。

大切なのは、

機密性・完全性・可用性のどこを、どの程度守ろうとしているのか を、一度言葉にして整理することです。

この整理ができていると、

「ここは多少使いづらくなっても機密性を優先する」

「ここは多少のコストをかけてでも可用性を確保する」

といった判断が、関係者の間で共有しやすくなります。

逆に、この軸が曖昧なままだと、対策を重ねているはずなのに、どこか噛み合わない状態になりがちです。

CIAトライアドは、そのズレに気づくための、シンプルな確認点として機能します。

立ち止まって確認できるのは、何も起きていない今だけ

インシデントが起きたあとでCIAトライアドを当てはめてみると、「ここが弱かったのか」と後から分かることは少なくありません。

多くの場合、その時点ではすでに対応に追われていて、振り返りに使える時間も限られています。

ただ、本当に価値があるのは、何も起きていない状態で一度立ち止まって考えること だと思っています。

落ち着いて全体を見渡せるのは、実は平常時だけだからです。

自社のシステムについて、次の三点を静かに確認してみる。

- 見えてはいけない情報が、きちんと隠れているか

- 信じて使っているデータは、本当に信じられる状態にあるか

- 必要なときに、ちゃんと使える設計になっているか

この三つを順番に見直すだけでも、

「今、どこに手を入れるべきか」

「どこは後回しにできるのか」

といった優先順位は、自然と見えてきます。

現場で診断や調査をしていると、その差を感じる場面は決して少なくありません。

だからこそ、何も起きていない今こそが、一番冷静に見直せるタイミングなのだと感じています。

自社のセキュリティに不安を感じたら

投稿者プロフィール

- イシャン ニム

-

Offensive Security Engineer

15年以上の実績を持つ国際的なホワイトハッカーで、日本を拠点に活動しています。「レッドチーム」分野に精通し、脆弱性診断や模擬攻撃の設計を多数手がけてきました。現在はCyberCrewの主要メンバーとして、サイバー攻撃の対応やセキュリティ教育を通じ、企業の安全なIT環境構築を支援しています。

主な保有資格:

● Certified Red Team Specialist(CyberWarFare Labs / EC-Council)

● CEH Master(EC-Council)

● OffSec Penetration Tester(Offensive Security)

最新の投稿

Black Hat2026.01.23ランサムウェア交渉という仕事──混乱の中で「主導権」を取り戻すために

Black Hat2026.01.23ランサムウェア交渉という仕事──混乱の中で「主導権」を取り戻すために Black Hat2026.01.22北朝鮮IT人材は、どのようにしてリモート採用市場に入り込んでいるのか

Black Hat2026.01.22北朝鮮IT人材は、どのようにしてリモート採用市場に入り込んでいるのか リスクマネジメント2026.01.21エシカルハッキングサービスとは何をしているのか

リスクマネジメント2026.01.21エシカルハッキングサービスとは何をしているのか Black Hat2026.01.20ディープウェブとダークネットを正しく理解する――安全に向き合うための現場感覚

Black Hat2026.01.20ディープウェブとダークネットを正しく理解する――安全に向き合うための現場感覚