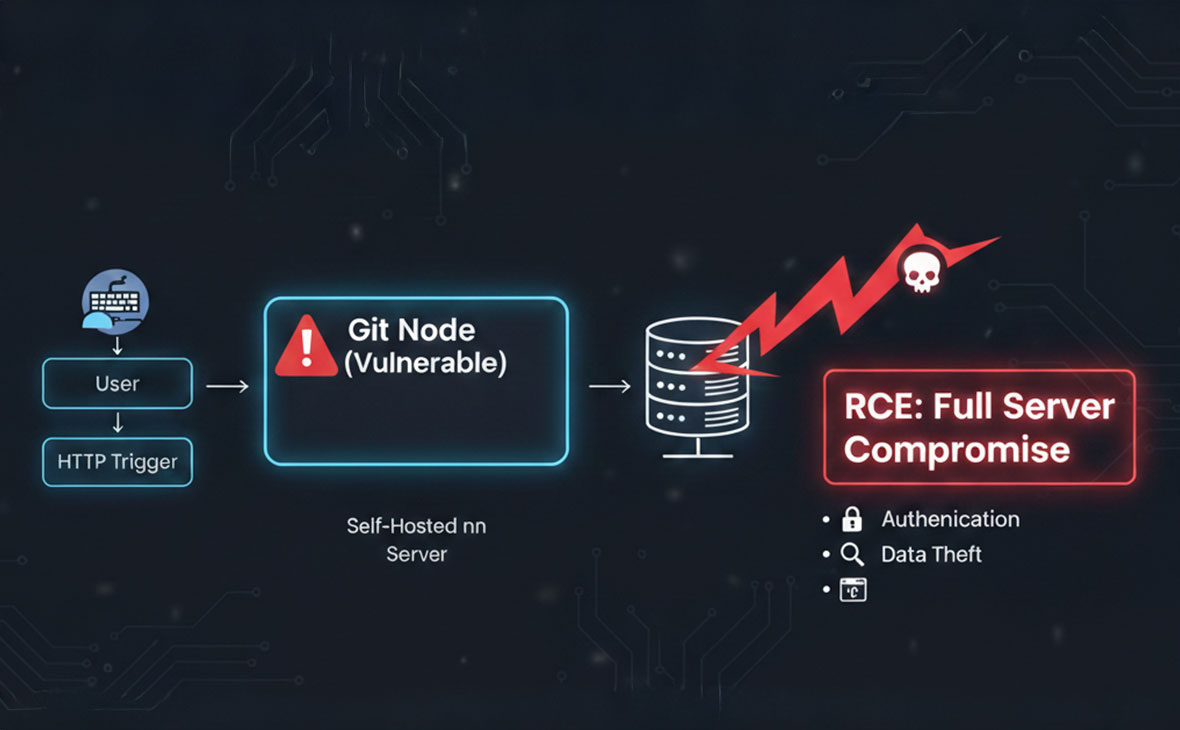

オープンソースのワークフロー自動化基盤「n8n」において、深刻度が最も高い評価となる脆弱性が公開されました。この問題は、認証済みユーザーが特定の条件下で不正なコードを実行できる可能性があると報告されています。自己ホスト環境だけでなく、n8n Cloudも影響対象に含まれており、更新が遅れた環境ではインスタンス全体が侵害される恐れがあります。

The Hacker News:n8n Warns of CVSS 10.0 RCE Vulnerability Affecting Self-Hosted and Cloud Versions

この記事のポイント

影響のあるシステム

- n8n(自己ホスト版および n8n Cloud)

- バージョン 0.123.0 以上 1.121.3 未満

- 複数ユーザーが利用するワークフロー自動化環境

推奨される対策

- 修正済みバージョン 1.121.3 以降へのアップデート

- 即時更新が難しい場合は Git ノードの無効化

- 信頼できないユーザーのアクセス制限

上記の対策は、元記事の事実に基づき日本の読者向けに整理したものです。

この記事に出てくる専門用語

- CVE-2026-21877:n8nで報告された、認証後に任意コード実行が可能となる脆弱性の識別子です。

- RCE(Remote Code Execution):遠隔から任意のコードを実行される脆弱性です。

- CVSS:脆弱性の深刻度を数値で評価する国際的な指標です。

脆弱性の概要と想定される影響

今回公表された脆弱性は、認証済みのユーザーが特定条件を満たした場合に、n8nのサービス上で信頼されていないコードを実行できてしまう点にあります。成功した場合、単一のワークフローにとどまらず、n8nインスタンス全体が完全に侵害される可能性があると説明されています。CVSSスコアが10.0と評価されていることからも、影響範囲と深刻度が極めて高いことがうかがえます。自己ホスト環境だけでなくクラウド版も対象であるため、利用形態に関わらず注意が必要です。

技術的背景と最近の動向

n8nは柔軟な自動化を実現するため、多様なノードや外部連携機能を備えています。その一方で、過去にも特定条件下でコード実行につながる欠陥が複数報告されています。今回の脆弱性も、そうした機能性の高さが攻撃条件と結びついたケースと位置づけられています。開発元は責任ある開示を受けて修正を行い、2025年11月に更新版を公開していますが、未更新環境が残っている場合、攻撃の足掛かりとなる可能性があります。

日本の利用者が直ちに確認すべき点

日本国内でも、業務効率化の目的でn8nを自己ホストしている組織や、クラウド版を試験的に利用しているケースが考えられます。まずは自社環境のバージョンが影響範囲に含まれていないかを確認し、修正済みリリースへの更新を優先することが重要です。即時対応が難しい場合でも、Gitノードの無効化や利用者権限の見直しにより、リスクを一定程度抑制できるとされています。現時点で悪用が広く確認されているわけではありませんが、深刻度を踏まえると早期の対応が現実的な判断といえます。

参考文献・記事一覧

投稿者プロフィール

- CyberCrew_

- CyberCrew(サイバークルー)は、企業の情報セキュリティをトータルで支援する専門チームです。高度なスキルを持つホワイトハッカーが在籍し、サイバー攻撃の監視・検知から初動対応、リスク診断や従業員向けのセキュリティ教育まで、幅広いサービスを提供。企業のニーズに応じた柔軟な対応で、安心・安全なIT環境の実現をサポートします。

最新の投稿

2026.01.28n8n利用環境に注意喚起、更新未適用でインスタンス完全侵害の可能性

2026.01.28n8n利用環境に注意喚起、更新未適用でインスタンス完全侵害の可能性 2026.01.27Coolifyで11件の重大欠陥が判明、自己ホスト環境に全面的なリスク

2026.01.27Coolifyで11件の重大欠陥が判明、自己ホスト環境に全面的なリスク 2026.01.26小さな設定ミスが大きな被害に──ThreatsDayが示す最新セキュリティ動向

2026.01.26小さな設定ミスが大きな被害に──ThreatsDayが示す最新セキュリティ動向 2026.01.25中国系とされる攻撃グループ、通信事業者を狙いLinuxマルウェアと中継ノードを展開

2026.01.25中国系とされる攻撃グループ、通信事業者を狙いLinuxマルウェアと中継ノードを展開