TABLE OF CONTENTS

開示種別

責任ある開示(Responsible Disclosure)

深刻度

High

※影響評価においては Critical と判断

ステータス

ベンダーにより修正済み

発見日

2026年1月7日

確認状況

ベンダーセキュリティチームにより確認済み

概要(Summary)

CyberCrewは、Gigabyte Technologyが運用するWebアプリケーションにおいて、認証を必要とせず社内従業員ディレクトリシステムへ外部からアクセス可能な重大なセキュリティ脆弱性を特定しました。本問題により、内部の機密性の高い情報が外部に露出する可能性があり、フィッシング、なりすまし、標的型ソーシャルエンジニアリング攻撃に悪用される深刻なリスクが存在していました。

本脆弱性は、善意かつ責任ある形でベンダーへ報告され、Gigabyteのセキュリティチームにより確認のうえ、速やかに修正対応が行われました。

背景(Background)

CyberCrewは、責任ある倫理的なセキュリティリサーチへの取り組みの一環として、組織やその利用者に影響を及ぼす可能性のある脆弱性を特定するため、制御された非侵襲的テストを実施しています。

その過程において、Gigabyte社の内部向けWebアプリケーションにおけるアクセス制御の不備を発見しました。

脆弱性の内容(Vulnerability Description)

社内従業員ディレクトリに該当するエンドポイントが、認証および認可のいずれも行われていない状態で公開されていました。これにより、外部の第三者が当該エンドポイントへ直接アクセスし、従業員情報を列挙できる状態となっていました。

取得可能であった情報には、以下が含まれます。

- 従業員の氏名

- 内部識別子

- 部署・組織情報

- 企業メールアドレス

これらの情報取得にあたり、認証トークン、セッションCookie、特権アクセスは一切必要ありませんでした。

影響評価(Impact Assessment)

深刻度:Critical

本脆弱性により、攻撃者は以下の行為を実行できる可能性がありました。

- 標的型フィッシング攻撃の実施

- なりすまし、またはビジネスメール詐欺(BEC)

- 社内組織構造の把握

- さらなる偵察活動やソーシャルエンジニアリング攻撃の足掛かり

概念実証(Proof of Concept)

CyberCrewは、認証なしで従業員情報にアクセス可能であることを示すPoC(概念実証)として、スクリーンショットを含む証跡を記録しました。

すべての検証は以下の条件を厳守して実施しています。

- データの改変は一切行っていない

- 検証目的を超える利用は行っていない

- 機密情報の公開は行っていない

開示タイムライン(Disclosure Timeline)

- 2026年1月7日:非侵襲的テスト中に脆弱性を発見

- 2026年1月7日:Gigabyteのチケットシステムを通じて責任ある開示を実施

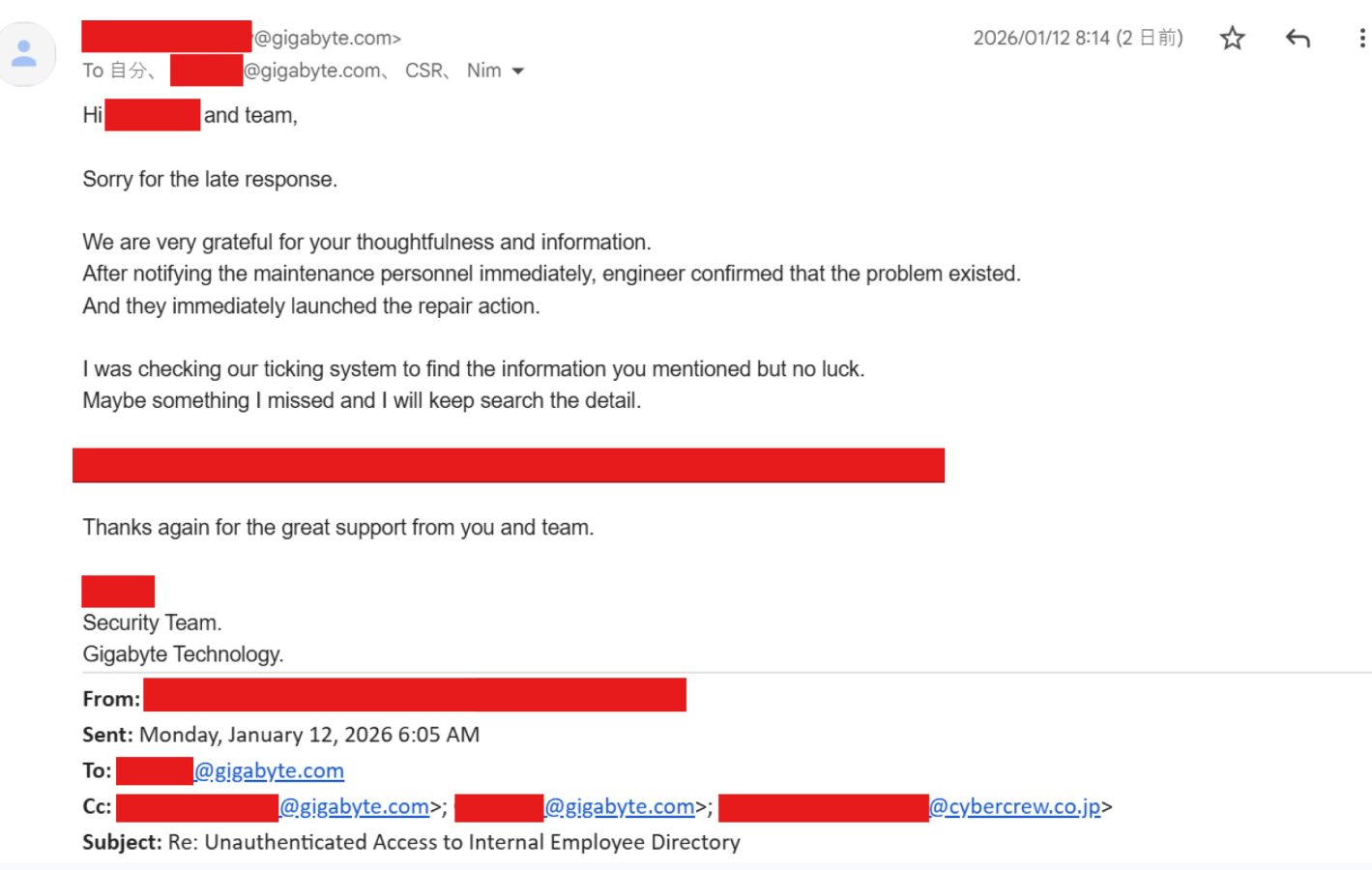

- 2026年1月12日:Gigabyteセキュリティチームが脆弱性を確認し、修正対応を開始

- 確認後:ベンダーにより修正完了

ベンダーの対応(Vendor Response)

Gigabyteのセキュリティチームは本報告を受領し、脆弱性の存在を確認したうえで、速やかに是正措置を実施しました。CyberCrewは、本件におけるベンダー側の専門的かつ協力的な対応に感謝の意を表します。

倫理的声明(Ethical Statement)

本脆弱性は、責任ある開示の原則に厳密に従って発見・報告されました。CyberCrewは、いかなる機密データにも不正アクセス・改変・悪用・公開を行っていません。本レポートは、セキュリティ向上と利用者・組織の保護のみを目的として提出されています。

結論(Conclusion)

本事例は、内部システムにおける強固なアクセス制御の重要性を改めて示すものです。また、セキュリティ研究者とベンダーが協力することで、実際のリスクを迅速に低減できることを証明しています。

CyberCrewについて(About CyberCrew)

株式会社CyberCrewは、倫理的なセキュリティリサーチ、責任ある脆弱性開示、そして能動的なリスク低減に取り組むサイバーセキュリティ企業です。脆弱性が悪用される前に特定・報告・解決するため、組織と協力して活動しています。

投稿者プロフィール

- スラージ ティークシャナ

-

Associate Red Team Engineer | Bug Bounty Hunter

スリランカ初のHackTheBox Offshore認定を取得したセキュリティエンジニアです。レッドチーム演習、ワイヤレスセキュリティ、マルウェア解析、リバースエンジニアリングを専門とし、Allianz、Crowdstrike、Nokia、WSO2、PayHere、HackerOneなどの大手プラットフォームで重要な脆弱性を発見してきました。複数のHall of Fameに名を連ねるほか、CVE(CVE-2024-34452, CVE-2024-48605)への貢献実績を持ち、世界的に高く評価されています。

主な保有資格:

● OSCP+(OffSec Certified Professional Plus)

● OSCP(Offensive Security Certified Professional)

● OSWP(Offensive Security Wireless Professional)

● HTB Offshore Penetration Tester(Level 3)

● Active Directory Penetration Testing Skill Path