リモートワークが特別な働き方ではなくなり、エンジニアやIT人材の採用も「場所を問わないこと」が前提になりました。

この変化自体は、企業にとっても働く側にとっても大きなメリットがあります。ただ、その隙間を国家レベルで静かに突いている存在があることは、あまり知られていません。北朝鮮のIT人材です。

彼らのやり方は、従来のサイバー攻撃とは少し毛色が違います。マルウェアを送りつけるわけでも、派手なフィッシングメールを大量にばらまくわけでもありません。

履歴書を提出し、面接を受け、「リモートエンジニア」「外部委託の開発者」として正規の採用プロセスを通過します。

そして雇用されたあとは、社員や業務委託と同じように、IDとパスワードを使って社内システムにログインする。その姿は、日常業務の中ではほとんど違和感がありません。

侵入ではなく、ログインとして始まる。

ここが、この問題を見えにくくしている最大のポイントです。

現場で診断や調査に関わっていると、「攻撃されている感覚がないまま、内部に入られていた」というケースに出会うことがあります。

この事例も、その延長線上にあります。特別な企業だけの話ではなく、リモート採用を行っている組織であれば、誰にとっても無関係とは言い切れない話です。

TABLE OF CONTENTS

北朝鮮による「リモートIT人材」スキームとは何か

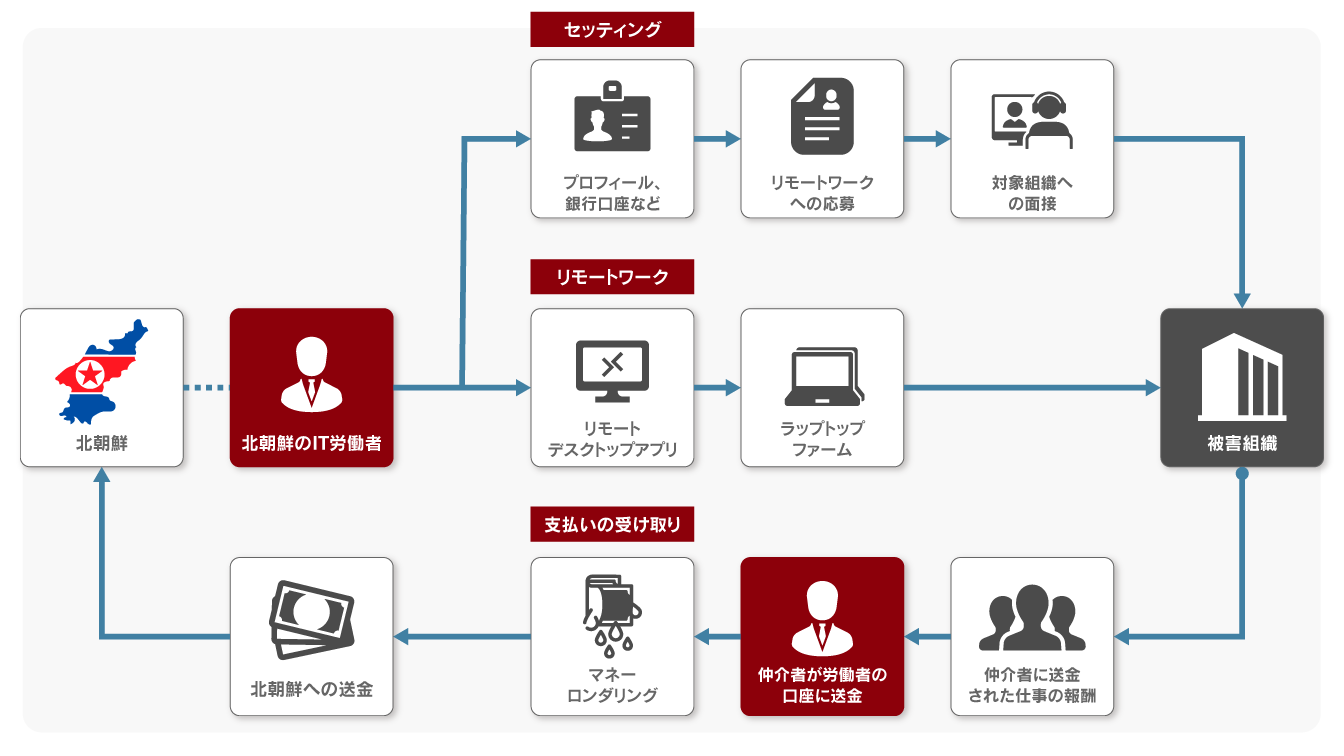

北朝鮮は、国外で活動するIT人材を個人任せではなく、組織的に運用しています。

彼らはフリーランスの開発者やリモートワーカーを装い、ソフトウェア開発、インフラ運用、サポート業務など、一般的なIT職種として企業に応募します。

表面上は、ごく普通の採用活動に見えます。

履歴書があり、職務経歴があり、面接を経て契約に至る。

ここまでの流れに、明確な「不正らしさ」が表に出ることはほとんどありません。

ただし、目的は単なる就業や報酬ではありません。

- 企業内部のシステムへ、正規の権限でアクセスすること

- ソースコードや設計資料、顧客情報といった機密情報に触れること

- 給与や報奨金、場合によっては不正に得た資金を体制側へ還流させること

これらが、最初から織り込まれた行動目的です。

少なくとも2020年以降、この動きは明確に加速しています。

特に狙われてきたのは、米国を中心とした同盟国の企業です。彼らは、米国、中国、ロシア、アラブ首長国連邦、台湾などに拠点を置く協力者(ファシリテーター)の支援を受け、巧妙に身元を偽装しています。業種は幅広く、スタートアップから大手企業まで含まれていました。

米国の捜査当局は、300社以上の企業が意図せず北朝鮮人材を雇用していた事例を確認しています。

外から見ると、採用そのものは「通常業務の延長」にしか見えなかったケースがほとんどです。

こうした活動の一部は、Microsoftの脅威インテリジェンスでも継続的に追跡されています。

同社は、関連する攻撃・不正活動を特定のクラスターとして整理しており、その一つが「Jasper Sleet」です。

重要なのは、これが単発の不正や偶発的な詐欺ではないという点です。

長期的な視点で人材を送り込み、「信頼された内部者」として居場所を確保する──

その前提で設計された活動だということが、徐々に明らかになってきています。

採用プロセスを、どうやってすり抜けるのか

現場の感覚として厄介なのは、彼らのやり方が非常に現実的で、採用担当や現場エンジニアの目線でも違和感を覚えにくい点です。

まず、使われるのは偽装されたデジタルアイデンティティです。

盗用された、あるいは第三者から借用した身分情報に、AIで自然に補正された顔写真が組み合わされます。

書類上だけを見ると、「よく整ったプロフィール」にしか見えません。

職務経歴書も同様です。

文章は不自然な癖がなく、募集要件にきれいに合わせて調整されています。

AIによって文法や表現が整えられているため、「少し日本語や英語が不自然だ」といった引っかかりも起きにくくなっています。

さらに、オンライン上の履歴も丁寧に作り込まれています。

LinkedInやGitHub、フリーランス向けのプラットフォームには、それらしく見える経歴や成果物、過去の活動履歴が並びます。

単体で見ると、疑う理由が見つからないケースも珍しくありません。

面接の段階でも工夫が重ねられています。

音声変換ツールを使って声質を変えたり、場合によっては現地の協力者がビデオ面接に同席、あるいは代理で応答することもあります。

質疑応答自体は破綻しておらず、「少し受け答えがぎこちない」程度で終わってしまうこともあります。

そして、特に厄介なのが「ラップトップ・ファーム」と呼ばれる仕組みです。

企業から支給された業務用端末を米国内などに物理的に設置し、実際の操作は海外から遠隔で行う。

この方法を使うと、ログ上は国内からの通常アクセスに見えてしまいます。

位置情報や接続元をチェックしていても、表面的には不審な挙動が見えません。

結果として、「何かおかしい」と気づくきっかけ自体が生まれにくくなります。

このように、個々の手口は決して奇抜ではありません。

むしろ、日常業務や一般的な採用プロセスに溶け込む形で設計されている。

そこが、この問題を見抜きにくくしている大きな理由です。

採用後、実際に何が起きているのか

一度雇用されると、彼らは外部の攻撃者ではなく、「信頼された内部者」になります。

ここが、この問題を根深くしているポイントです。

担当する役割によっては、業務の一環として次のような領域に触れることができます。

- ソースコードや開発環境、設計資料などの内部ドキュメント

- 顧客情報や決済システム、請求関連のデータ

- 暗号資産を扱うウォレットや、そのバックエンドの仕組み

- 遠隔管理用の設定や、継続的に利用できるアクセス経路

これらはいずれも、「その立場であれば触れていても不自然ではない」範囲です。

だからこそ、アクセス自体が問題視されにくくなります。

実際に米国では、輸出規制の対象となる技術情報にアクセスされていた事例が確認されています。

本来、国外の人材が触れることを想定していない情報でしたが、正規の業務用端末と権限を通じて取得されていました。

他にも、開発環境を操作して暗号資産の流れを迂回させたり、内部のコードベースを丸ごと複製したりといったケースが報告されています。いずれも、表向きは「業務の延長」で実行できてしまう行為です。

米国の事例では、少なくとも90万ドル(約1.3億円相当)以上の暗号資産や、AI関連企業が保有していた輸出規制対象の技術データが、実際に持ち出されていたことも確認されています。

さらに厄介なのは、本人の評価が高いまま進行するケースがある点です。

納期を守り、成果物の品質も悪くない。

そのため、周囲からは「優秀なエンジニア」と見られていることも少なくありません。

結果として、業務評価と実際のリスクが切り離されたまま、水面下で情報が持ち出され続けていた、という事態が起きます。

侵入ではなく、業務。その境界が曖昧になるほど、発見は遅れやすくなります。

法執行機関とプラットフォーム側の対応

この問題は、もはや「注意喚起」や「可能性の話」で片づけられる段階ではありません。

実際に、捜査と摘発が進んでいます。

U.S. Department of Justiceは、全米14州にまたがって、いわゆる「ラップトップ・ファーム」と呼ばれる拠点の捜索を実施しました。

その結果、200台を超える業務用端末が押収され、あわせて複数の金融口座や偽装されたウェブサイトも特定されています。

一つの起訴案件だけを見ても、100社以上の企業が、意図せずこのスキームに巻き込まれていたことが明らかになっています。特定の業界や企業規模に限った話ではありませんでした。

プラットフォーム側の対応も進んでいます。Microsoftは、関連が確認された約3,000件の偽アカウントを停止しました。また、同社はEntra ID ProtectionやDefender XDRといった検知基盤を通じて、不審な挙動を確認した顧客に対しアラートを通知しています。

注目すべきなのは、これらの対応が「予防」ではなく、すでに起きている事案への対処だという点です。

静かに入り込み、長期間にわたって活動する。

その実態が、捜査や調査を通じて、ようやく表に出てきた段階だと言えます。

AIが、このスキームを加速させている

最近の特徴として強く感じるのは、AIの使い方がかなり洗練されてきているという点です。

特別なことをしているようには見えませんが、細部がきれいに整えられています。

たとえば、顔写真です。

単純な別人写真ではなく、AIで差し替えや補正が行われ、履歴書やSNSプロフィール、本人確認書類との整合性が取られています。一枚一枚を見る限り、不自然さを指摘するのは簡単ではありません。

履歴書や職務経歴書も同様です。

文法ミスや言い回しの癖がなく、募集要件に過不足なく合わせられた文章になっています。

「よくできた応募書類」という印象を与える一方で、人が書いたときに残りがちな個性や揺らぎは、ほとんど見えません。

面接においては、音声変換ツールが使われるケースも確認されています。

声質や話し方を調整することで、年齢や国籍を推測しにくくする狙いがあります。

会話自体が成立してしまうため、違和感として表に出にくいのが実情です。

さらに厄介なのが、一貫した「人格」を持つ偽アカウント群です。

履歴書、SNS、開発プラットフォーム上の活動履歴が、同じ人物像として矛盾なく作られています。

単発の偽装ではなく、時間をかけて育てられた印象すらあります。

調査では、AIで加工された写真や履歴書、暗号資産ウォレット情報に加え、求人を自動で探すためのスクリプトや支払い記録までをまとめたリポジトリが確認されています。

これまで人手に頼っていた作業が自動化され、同じ手法を横展開しやすくなった。

その結果、見抜く側の負担だけが相対的に増えている、というのが現場での率直な感覚です。

AIそのものが問題なのではありません。

採用や本人確認の前提が、静かに変わってしまっていることが問題なのだと思います。

なぜ、この脅威は気づきにくいのか

最大の理由は、実はとてもシンプル。侵入ではなく、ログインとして始まるからです。

名前があり、履歴書があり、面接を受け、契約や雇用の手続きを経て、正式にアカウントが発行される。

その流れ自体は、どの企業でも日常的に行われているものです。

セキュリティの視点で見ても、使われているのは正規のIDとパスワードです。ログインの形跡も、業務時間帯に、想定された端末から行われている。そのため、挙動だけを見ても「異常」ではなく、通常の業務として処理されてしまいます。

結果として、違和感が表に出るのはかなり後になります。

- 重要なデータが、すでに持ち出されたあと

- 資金や暗号資産が、別の経路へ流れたあと

- 捜査機関や外部から連絡を受けて、初めて事実を知ったあと

こうした順番で気づくケースも、決して珍しくありません。

現場でインシデント対応に関わっていると、「侵入の痕跡がないから大丈夫だと思っていた」という言葉を聞くことがあります。

ただ、このタイプの事案では、そもそも侵入が起きていないという前提自体を、一度疑ってみる必要があります。

攻撃の形が変わっただけで、リスクが消えたわけではありません。

いま、現場で意識しておきたい視点

リモートワークが前提になったことで、内部リスクの見え方が少し変わってきています。

実務の中では、特別な対策を急に増やすよりも、まずは次の点を落ち着いて確認しておくことが現実的だと感じています。

- 本人確認が、その場限りではなくあとから振り返れる形で残っているか

- 住所や電話番号が、実在する情報と結びついているか

- 写真や職務経歴に、過去の使い回しが混じっていないか

- ログイン場所や端末の挙動が、業務内容と自然につながっているか

- 外部委託やフリーランスの管理が、把握できない状態になっていないか

どれも目新しい話ではありません。

ただ、侵入ではなく「雇用」から始まるケースが増えたことで、これまで以上に、確認の前提そのものが問われる場面が増えています。

日常業務の延長線にあるリスク

北朝鮮のIT人材によるこの手法は、「特殊なケースだから」「自社には当てはまらない」と切り分けられるものではありません。

特別な攻撃手法が使われているわけではなく、多くの場合、こちらが用意している“ごく普通の入口”から入ってきています。採用プロセスであり、業務委託であり、正規のアカウント発行です。

インシデントが起きてから原因を振り返るのではなく、採用や委託の進め方、そしてアクセス権をどう持たせているかを、一度だけ立ち止まって見直してみる。

予防の立場にいると、何かが起きてからよりも、何も起きていない時間のほうが、冷静に考えられると感じることがあります。

だからこそ、何も起きていない今のうちに目を向けておきたいところです。

自社のセキュリティに不安を感じたら

投稿者プロフィール

- イシャン ニム

-

Offensive Security Engineer

15年以上の実績を持つ国際的なホワイトハッカーで、日本を拠点に活動しています。「レッドチーム」分野に精通し、脆弱性診断や模擬攻撃の設計を多数手がけてきました。現在はCyberCrewの主要メンバーとして、サイバー攻撃の対応やセキュリティ教育を通じ、企業の安全なIT環境構築を支援しています。

主な保有資格:

● Certified Red Team Specialist(CyberWarFare Labs / EC-Council)

● CEH Master(EC-Council)

● OffSec Penetration Tester(Offensive Security)

最新の投稿

Black Hat2026.01.23ランサムウェア交渉という仕事──混乱の中で「主導権」を取り戻すために

Black Hat2026.01.23ランサムウェア交渉という仕事──混乱の中で「主導権」を取り戻すために Black Hat2026.01.22北朝鮮IT人材は、どのようにしてリモート採用市場に入り込んでいるのか

Black Hat2026.01.22北朝鮮IT人材は、どのようにしてリモート採用市場に入り込んでいるのか リスクマネジメント2026.01.21エシカルハッキングサービスとは何をしているのか

リスクマネジメント2026.01.21エシカルハッキングサービスとは何をしているのか Black Hat2026.01.20ディープウェブとダークネットを正しく理解する――安全に向き合うための現場感覚

Black Hat2026.01.20ディープウェブとダークネットを正しく理解する――安全に向き合うための現場感覚