セキュリティの仕事をしていると、「ブラックハット」「ホワイトハット」といった言葉は、ごく当たり前のように使われます。

会議でも資料でも、まるで共通認識であるかのように登場します。

ただ、実際に現場に立ってみると、その言葉がどこまで同じ意味で受け取られているのか、少し不安になることがあります。

定義としては理解していても、いざ判断が必要な場面になると、境界線が曖昧なまま話が進んでしまう。そんな光景を何度も見てきました。

インシデント対応や脆弱性診断の現場では、

「これは攻撃なのか、調査なのか」

「どこからが許されて、どこからが問題になるのか」

といった線引きが、後になって重要になるケースが少なくありません。

不思議なことに、何かが起きてから振り返ると、その違いははっきり見えるのに、何も起きていない段階では、つい言葉だけで理解した気になってしまう。

そのズレが、判断を難しくしているように感じます。

ここでは、攻撃者の立場ではなく、予防・診断側にいる人間として、ブラックハット、ホワイトハット、そしてグレーハットが、何を目的に、どんな考え方で動き、どこに境界線が引かれているのかを、現場感覚に近い形で整理してみたいと思います。

教科書的な定義ではなく、実務の中で見えてきた違いを軸に。

読み進める中で、「自分たちの判断はどうだろう」と一度立ち止まるきっかけになれば、それで十分だと感じています。

TABLE OF CONTENTS

ブラックハットハッカーとは何者か

現場でインシデント対応に立ち会っていると、「ブラックハット」という言葉が、単に“悪意のあるハッカー”という一言では収まらない存在だと感じるようになります。

彼らは感情的に暴れているわけでも、特別な思想を掲げているわけでもなく、かなり割り切った動機で動いていることが多い。金銭的な利益、過去のトラブルへの報復、あるいは混乱を起こすこと自体が目的になっているケースもあります。

ただ、そのやり方は意外なほど地味です。

マルウェアの配布、認証情報の窃取、ランサムウェアの展開といった、よく知られた手口の組み合わせであることがほとんどです。

「高度なゼロデイ攻撃が使われていた」というより、「誰もが知っているはずの入口が、そのまま残っていた」というケースの方が、圧倒的に多い印象があります。

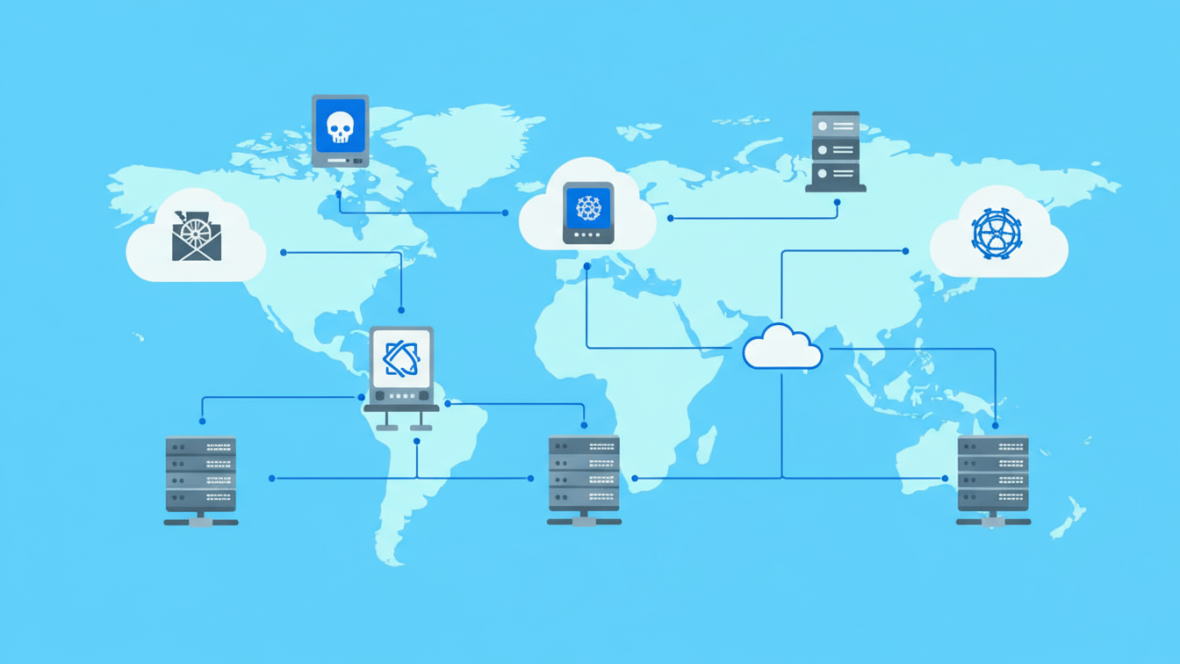

もう一つ、現場で強く感じるのが、攻撃がすでに個人の腕前ではなく、仕組みとして回っているという点です。

ダークウェブを調査していると、マルウェアがライセンス形式で販売され、使い方の説明やサポート、場合によっては「保証」のようなものまで用意されていることがあります。

攻撃ツールというより、SaaSに近い感覚です。

役割分担も進んでいます。

フィッシングだけを担当する人、侵入後のリモートアクセスを管理する人、盗んだ情報を換金する人。

フランチャイズやリース契約のような形で関係が組まれ、それぞれが“自分の担当範囲”だけをこなしている。

その結果、一つひとつの行為は単純でも、全体としては非常に止めにくい構造になっています。

こうした背景を知ると、「特別な攻撃を防ぐ」よりも前に、

産業として成立してしまっている攻撃に、どう向き合うかを考える必要があると感じます。

あわせて読みたい

ブラックハットの動き方は、もはや「組織」

ブラックハットの活動は、もはや個人の技量を競うような世界ではありません。

現場で調査をしていると、「誰が攻撃しているのか分からない」というよりも、「仕組みが動いている」という印象を受けることが多くなっています。

自動化されたボットが常にインターネットを巡回し、設定が甘いサーバや、更新が止まった端末を探し続ける。

特定の企業を狙っているというより、見つけたところから入るという動きです。

そのため、攻撃を受けた側が「なぜ自社が狙われたのか」と考えても、明確な理由が見つからないことも少なくありません。

一方で、人を直接狙う手口も、いまなお残っています。

典型的なのが、有名ベンダーを名乗るコールセンター型の詐欺です。

「システムに異常が出ている」「サポートが必要だ」と言われ、指示されるまま遠隔操作を許可してしまう。

その結果、内部情報を抜き取られたり、別のマルウェアを仕込まれたりしたうえで、最後には高額なサポート費用を請求される。

形は古く見えても、細かい演出を変えながら、いまも繰り返されています。

こうした攻撃が厄介なのは、活動範囲が一国に収まらない点です。

拠点が摘発されたとしても、同じツール、同じ手順が、別の場所でそのまま動き続ける。

実際のところ、止められたというより、場所が移っただけというケースも珍しくありません。

この「止めにくさ」こそが、ブラックハットの本当の厄介さだと感じます。

派手な攻撃を防ぐ以前に、常に動き続ける仕組みを前提に、どこまで備えられているか。

そこが、企業側に静かに突きつけられている現実なのだと思います。

ブラックハットの象徴的な事例

ブラックハットの話で、今でも名前が挙がる人物の一人が、ケビン・ミトニックです。

彼は数多くの大企業や、米国の防衛関連システムにまで侵入し、一時は「世界で最も指名手配されたハッカー」と呼ばれました。

ただ、彼の事例が今も語られる理由は、侵入の規模だけではありません。

逮捕・服役を経て、その後はホワイトハットとして活動するようになった。

この転身は、ハッキングという行為そのものが、善悪ではなく使われ方によって評価が分かれる技術であることを、非常に分かりやすく示しています。

そして、そのミトニックを追跡し、最終的に突き止めた側にいたのが、下村 努です。

物理学者であり、セキュリティ研究者でもある下村氏は、通信や携帯電話のセキュリティにおける問題点を、まだ多くの人が意識していなかった時代から指摘していました。

興味深いのは、この二人が使っていた技術そのものに、大きな違いはなかったという点です。

同じ仕組みを理解し、同じように解析できるからこそ、一方は侵入し、もう一方は追跡し、防御することができた。

現場で診断や調査をしていると、「攻撃者と防御者は、まったく別の世界の人間だ」と思われがちですが、実感としては少し違います。

両者は対極にいるようでいて、実は同じ地平に立っている。

ミトニックと下村氏の関係は、その事実を端的に表しているように感じます。

ホワイトハットハッカーとは何をする人か

ホワイトハットは、ブラックハットと同じ技術を使います。

ツールも、手法も、本質的には変わりません。

それでも両者が明確に分かれるのは、「その行為が許可されたものかどうか」という一点です。

ホワイトハットは、システムの所有者や管理者の合意を得たうえで侵入を試みます。

どこに問題があり、どこまで影響が及び得るのかを確認し、その結果を共有し、修正につなげる。

このプロセス全体に、法的・倫理的な線引きがあります。

現場で診断をしていると、「侵入できたかどうか」よりも、なぜそこまで到達できてしまったのかの方が、ずっと重要だと感じます。

設定の引き継ぎが曖昧だったのか、昔の運用がそのまま残っていたのか。

そうした背景まで含めて整理しない限り、本当の意味での改善にはつながりません。

大規模な企業ほど、比較的安定した運用ができているのは、こうした確認や見直しが、一度きりではなく継続的に行われているからだと思います。

最新のセキュリティ製品が導入されていることよりも、「誰が、何を、どこまで把握しているか」が整理されているかどうか。

実際のところ、大きな事故が起きていない理由は、そうした地味な作業の積み重ねであることがほとんどです。

ペネトレーションテスターという役割

ホワイトハットの中でも、ペネトレーションテスター(ペンテスター)は、侵入を前提にシステム全体のリスクを評価する役割を担います。

誤解されがちですが、目的は「突破すること」ではありません。

どこまで到達できてしまうのか、もし攻撃者だったら、どこで止まらずに済んでしまうのか。

その範囲をできるだけ具体的に可視化することが仕事です。

実際の診断では、「ここまで入れるとは思っていなかった」という声をいただくこともあります。

ただ、それは新しい攻撃手法を使ったからではなく、確認されていなかった設定や、想定外の権限が積み重なった結果であることがほとんどです。

ペネトレーションテストは、怖がらせるためのものではありません。

いまの状態を正確に知り、どこから手を付けるべきかを判断するための材料です。

その意味では、攻撃というより、点検に近い仕事だと感じています。

ホワイトハットが使う代表的なアプローチ

ホワイトハットの仕事は、「特別な技術を使うこと」ではありません。

むしろ、すでに知られている手法を、どこまで丁寧に当てはめられるかに近いと感じています。

現場では、次のようなアプローチを組み合わせながら、全体像を確認していきます。

ソーシャルエンジニアリング

多くのケースで、最初の入口になるのは技術ではなく「人」です。

業務フローの中にある思い込みや、忙しさから省略されている確認手順。

そうした部分が、結果的に攻撃の起点になってしまうことがあります。

ソーシャルエンジニアリングでは、

「この連絡は不自然に見えないか」

「この依頼は、普段の業務として通ってしまわないか」

といった視点で、人の判断がどう働くかを確認します。

誰かを責めるためではなく、人が関わる以上、どこで判断が揺らぐかを前提に設計できているかを見るための作業です。

あわせて読みたい

ペネトレーションテスト

外部から、あるいは内部に入った前提で、技術的な弱点を検証します。

ペネトレーションテストという言葉から、派手な侵入を想像されることもありますが、

実際には設定や権限の確認が大半を占めます。

重要なのは、「入れるかどうか」ではなく、「入ったあと、どこまで影響が広がるか」です。

一つの弱点が、別のシステムや権限とつながったときに、どこまで到達できてしまうのか。

その範囲を具体的に示すことで、優先順位が初めて見えてきます。

あわせて読みたい

リコン・調査(情報収集)

公開情報やシステム構成をもとに、攻撃者の視点で何が見えているかを整理します。

Webサイト、DNS、クラウドの設定、過去の公開資料。

どれも正規の情報ですが、組み合わせることで内部構造が推測できてしまうことがあります。

「公開している以上、見られる前提でどう整理されているか」。

この確認だけでも、見直すべき点が浮かび上がることは少なくありません。

あわせて読みたい

プログラミング・検証環境

状況によっては、検証用のコードを書いたり、ハニーポットのような仕組みを使って、攻撃者の動きを観測することもあります。

目的は迎え撃つことではなく、どういう挙動をするのかを知ることです。

どのタイミングで、どんな通信を行い、何を狙っているのか。

そうした情報は、対策を考えるうえで重要な材料になります。

バグバウンティ

一部の企業では、報奨金制度としてバグバウンティを導入しています。

外部の研究者から脆弱性報告を受け付ける仕組みですが、うまく運用されている場合、早期発見につながることもあります。

ただし、制度があるから安全というわけではありません。

受け取った情報をどう扱い、どう修正につなげるか。

そこまで含めて設計されていなければ、形だけの取り組みになってしまいます。

ブラックハットとホワイトハットの違い

この違いは、技術力の差ではありません。

使っている知識や手法そのものに、大きな違いがあるわけでもない。

現場にいると、その点ははっきりと感じます。

分かれ目になるのは、動機と立場です。

ホワイトハットという言葉は、単なる職業名ではありません。

その考え方や立ち位置を、長い時間をかけて形にしてきた人物たちがいます。

ここで挙げるのは、「すごい技術者」という意味での著名人ではなく、

ホワイトハットという姿勢を、社会の中に根づかせてきた人たちです。

- Tim Berners-Lee

World Wide Webを生み出した人物として知られていますが、

彼の活動の根底には、「情報は共有され、信頼されるべきものだ」という一貫した思想があります。

技術を囲い込むのではなく、開かれた形で扱い、守っていく。

その姿勢は、ホワイトハットの原点に近いものだと感じます。 - Jeff Moss

Black HatやDEF CONといったカンファレンスを立ち上げ、

攻撃者と防御者が同じ場で議論する文化を作ってきた人物です。

対立ではなく、理解と共有によって安全性を高めるという考え方は、

現在のセキュリティ実務にも強く影響しています。 - Richard Stallman

フリーソフトウェア運動を通じて、

「ユーザーが仕組みを理解できること」そのものが、安全性につながると訴えてきました。

技術的な自由と責任の関係を考えるうえで、今も示唆の多い存在です。 - Charlie Miller

脆弱性研究やセキュリティコンテストを通じて、

攻撃と防御の距離がいかに近いかを示してきた研究者です。

実務に近い視点での検証は、ペネトレーションテストの考え方とも重なります。

ブラックハットは、相手の合意なくシステムに入り、金銭的な利益や混乱の拡大といった、自分たちの目的のために行動します。

そこでは、「何が起きるか」よりも、「どこまで取れるか」が優先されがちです。

一方で、ホワイトハットは、最初から立っている場所が違います。

システムの所有者や管理者と合意したうえで問題点を探し、被害が起きる前に、それを塞ぐことを目的とします。

侵入できたこと自体に価値があるのではなく、侵入できてしまう状態をどう直すかに意味があります。

同じ技術を使っていても、何のために、誰の立場でそれを使うのか。

その一点が違うだけで、結果として守る側にも、壊す側にもなってしまう。

この構造を理解しているかどうかで、セキュリティの捉え方は大きく変わってくるように感じます。

グレーハットという曖昧な存在

その中間に位置づけられるのが、いわゆるグレーハットです。

ホワイトハットと同じように脆弱性を見つけながら、その過程で事前の許可を得ていない。

この一点が、立場を大きく曖昧にします。

本人は「善意でやっている」「危険を知らせてあげている」と考えていることもあります。

実際、技術的な指摘そのものは的確で、企業にとって価値のある情報が含まれているケースもあります。

ただ、企業側から見れば、合意のない侵入は無断侵入であることに変わりはありません。

どれだけ善意を主張しても、その行為自体がリスクになってしまう。

ここに、評価の食い違いが生まれます。

現場で厄介なのは、その後の展開です。

報告を受けた企業の対応が遅れたり、コミュニケーションがうまく噛み合わなかったりすると、見つかった脆弱性が公開されたり、第三者に悪用されたりすることがあります。

最初は「知らせるつもりだった」行為が、結果的に被害の引き金になってしまう。

場合によっては、そこからブラックハット的な振る舞いに転じてしまう例も、残念ながら存在します。

グレーハットの問題は、技術ではなく、立場と手続きが曖昧なまま進んでしまうことにあります。

善意かどうかではなく、「誰の合意のもとで、どこまで行われたのか」。

この視点が抜け落ちた瞬間に、境界線は一気に危うくなると感じます。

グレーハットの事例

グレーハットの事例として、今でもよく引き合いに出されるのが、2013年に起きたFacebookの脆弱性を巡る一件です。中心人物は、Khalil Shreatehです。

彼は、ある不具合を利用することで、マーク・ザッカーバーグのページに第三者が投稿できてしまうことを実証しました。

技術的な指摘そのものは的確で、この問題が悪用されれば、大規模なスパムやなりすましに使われる可能性もありました。

しかし、彼が取った手順は、Facebookが定めていた脆弱性報告ポリシーに沿ったものではありませんでした。

事前の許可や、定められた報告ルートを経ずに実証を行ったため、結果として、この報告はバグバウンティの対象とはならず、報奨金も支払われませんでした。

この事例が示しているのは、「問題を見つけたこと」そのものよりも、「どう見つけ、どう伝えたか」が評価を左右するという現実です。

技術的に正しい指摘であっても、手続きが伴わなければ、企業側はそれを“協力”として受け取ることができません。

現場の感覚としても、「正しさ」と「手続き」が噛み合っていないケースほど、対応が難しくなります。

意図は善意であっても、合意のない行為はリスクとして扱われる。

このズレが、ホワイトハットとグレーハットの境界線を、最も分かりやすく表しているように感じます。

予防の立場から見た、三者の境界線

現場にいる人間として、強く感じることがあります。

それは、ブラックハット、ホワイトハット、グレーハットを分けている境界線が、思っているよりもずっと薄いということです。

使っている技術や知識が違うわけではありません。

同じツール、同じ仕組みを理解していても、

- その行為に事前の許可があるか

- 見つけた情報が、適切な相手に、適切な形で共有されているか

- 修正が完了するまで、その情報が守られているか

このいくつかの違いだけで、立場は大きく変わってしまいます。

実務の中では、この線引きが曖昧なまま進んでしまう場面を、時折見かけます。

技術的な正しさに意識が向きすぎて、「手続き」や「合意」が後回しになる。

その結果、意図しない形でリスクを広げてしまうこともあります。

境界線が薄いということは、少し判断を誤るだけで、簡単に越えてしまうということでもあります。

だからこそ、ホワイトハットの仕事では、技術そのもの以上に、立ち位置や進め方が問われ続けるのだと感じています。

「何も起きていない」は、判断を止める理由にならない

ブラックハットの多くは、派手なゼロデイや特別な攻撃から入ってくるわけではありません。

実際に多いのは、

「誰も気に留めていなかった設定」

「長いあいだ放置されていたアカウント」

そうした、日常の中に埋もれていた入口です。

だからこそ、何も起きていない状態を、そのまま安全だと捉えてしまうのは少し危うい。

本当に何もないのか、それとも、まだ表に出ていないだけなのか。

その違いは、事が起きてからでないと分からないこともあります。

現場で診断や対応をしていると、「あのとき一度見ておけばよかった」という言葉を聞く場面に、何度も立ち会ってきました。

ただ、その「一度」は、特別な対策や大きな投資である必要はありません。

攻撃者の視点ではなく、予防側の視点で、静かに環境を見直してみる。

設定、権限、運用の流れ。

どれも地味ですが、そこに目を向けるだけで、見えてくるものは確かにあります。

一度だけで構いません。

その小さな確認が、後から振り返ったときに意味を持つ。

それは、現場にいる中で、何度も実感してきたことです。

自社のセキュリティに不安を感じたら

投稿者プロフィール

- イシャン ニム

-

Offensive Security Engineer

15年以上の実績を持つ国際的なホワイトハッカーで、日本を拠点に活動しています。「レッドチーム」分野に精通し、脆弱性診断や模擬攻撃の設計を多数手がけてきました。現在はCyberCrewの主要メンバーとして、サイバー攻撃の対応やセキュリティ教育を通じ、企業の安全なIT環境構築を支援しています。

主な保有資格:

● Certified Red Team Specialist(CyberWarFare Labs / EC-Council)

● CEH Master(EC-Council)

● OffSec Penetration Tester(Offensive Security)