シンガポールの政府機関が、サイバー諜報活動で知られる「UNC3886」が同国の通信事業者を標的にしたと公表しました。報告では、主要4社が攻撃対象となり、ゼロデイ悪用やrootkitの使用、ネットワークの一部(重要と判断された領域を含む)への不正アクセスが述べられています。一方で、通信サービスの停止や顧客情報など個人データの持ち出しは確認されていないとされています。

The Hacker News:China-Linked UNC3886 Targets Singapore Telecom Sector in Cyber Espionage Campaign

この記事のポイント

影響のあるシステム

- シンガポールの主要通信事業者(M1、SIMBA Telecom、Singtel、StarHub)

- 通信事業者のネットワークおよびシステムの一部(重要と判断された領域を含む)

- 境界防御(周辺)に位置するファイアウォール(ゼロデイ悪用による回避が言及)

- 初期侵入に利用されたとされるエッジデバイス、および仮想化技術(例:VMware ESXi / vCenter 環境への言及を含む)

- 長期潜伏に用いられたとされるrootkit(持続性確保・痕跡隠蔽のための利用が言及)

推奨される対策

- 通信事業者や重要インフラの運用者は、境界機器(ファイアウォール等)への管理アクセス経路と設定を点検し、不要な入口を削減する

- エッジデバイス/仮想化基盤(ハイパーバイザー、管理サーバー等)を含む重要資産を棚卸しし、監視対象を拡張する

- 侵害の兆候(不審な管理者権限の痕跡、想定外の永続化の兆候など)を前提に、広範なセキュリティチェックを実施できる体制を整える

- 報告された事例のように「アクセス点の遮断」と「モニタリング強化」を迅速に進められるよう、対応手順と連携体制を事前に整備する

上記の対策は、元記事の事実に基づき日本の読者向けに整理したものです。

この記事に出てくる専門用語

- UNC3886:特定の国家と関連が指摘されることがあるサイバー諜報グループの呼称です。

- APT(Advanced Persistent Threat):高度な手法で長期間にわたり潜伏し、目的達成まで粘り強く活動する攻撃者像を指します。

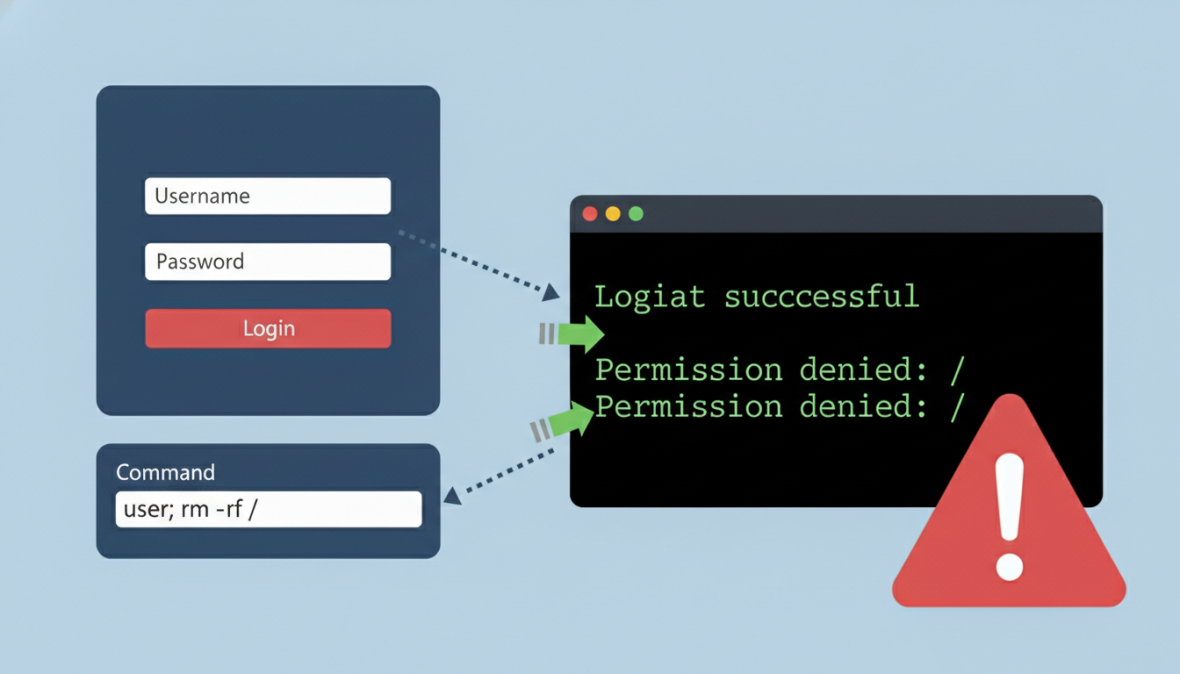

- ゼロデイ(Zero-day):修正パッチが用意される前の未知の弱点を突く手法を指します(詳細が公開されない場合もあります)。

- rootkit:検知を逃れつつ侵入を維持する目的で用いられることがある、秘匿性の高い不正ツールの総称です。

- 情報持ち出し(Exfiltration):攻撃者が組織内部のデータを外部へ持ち出す行為を指します。

通信事業者を狙った標的型侵入の概要と、確認された影響範囲

シンガポールのサイバー当局は、サイバー諜報グループ「UNC3886」が同国の通信セクターを標的にしたと公表しました。対象として挙げられたのは、M1、SIMBA Telecom、Singtel、StarHubの4社で、いずれも攻撃を受けたとされています。報告では、攻撃者が通信事業者のネットワークやシステムの「一部」に不正アクセスした事例が示され、重要と判断された領域に限定的に到達したケースも言及されています。ただし、その段階ではサービスを停止させるほどの影響には至らなかったとされています。

加えて、個人情報(顧客記録など)の持ち出しや、インターネット提供など通信サービスの可用性が断たれたことを示す証拠は確認されていない、という点も強調されています。一方で、別のケースとして「技術的データ」の少量持ち出しがあったとされ、目的がサービス妨害ではなく情報収集(諜報)に置かれている可能性が読み取れます。防御側は侵入経路を遮断し、監視能力を強化するなどの是正措置を進めたとされています。

報告で触れられた手口:ゼロデイによる境界回避とrootkitによる潜伏

今回の報告で注目されるのは、侵入と潜伏の両面で高度な手口が示唆されている点です。まず、ある事例では「ゼロデイの悪用」によって境界のファイアウォールを回避し、通信ネットワークへアクセスしたとされています。ここで用いられた脆弱性の具体的な内容(製品名や欠陥の詳細)は公開されておらず、どの機器・どの弱点が突かれたのかは不明のままです。それでも、周辺防御を担う機器が突破口になり得ること、そして未知の弱点が悪用されうることが示されています。

また別の事例では、rootkitが用いられたとされます。rootkitは、攻撃者が長期的なアクセスを維持しつつ痕跡を隠す目的で使われることがある手段で、報告でも「持続性の確保」や「検知回避」の文脈で触れられています。こうした手口が使われると、侵害の有無を判断するだけでも広範な確認が必要になり、通常の監視だけでは気づきにくくなる可能性があります。報告は、単発の侵入よりも、継続的な活動を前提にした対応が求められる状況を示しています。

国内組織が直ちに確認すべき点:入口の把握と監視の拡張

報告では、攻撃者が通信事業者のシステムへ到達する過程で、エッジデバイスや仮想化技術が初期侵入の足がかりになり得る点が示されています。また、Sygniaが2025年に公表した「Fire Ant」と呼ばれる長期的なサイバー諜報活動についても触れられ、VMware ESXiやvCenter環境、ネットワークアプライアンスへの侵入といった対象の重なりが示唆されています。これらは、一般的なサーバーだけでなく、境界機器や仮想化の管理基盤が狙われうる、という観点を強める材料になります。

防御側の対応としては、「アクセス点の遮断」と「モニタリング能力の拡張」が実施されたとされています。国内組織が同様の観点で見直すなら、まずは境界機器・遠隔管理経路・仮想化基盤など、侵入の入口になり得る場所の棚卸しと可視化が出発点になります。そのうえで、侵害後の活動を前提に、通常ログだけでは捉えにくい兆候を拾えるよう監視範囲を広げ、異常時に迅速に遮断・封じ込めへ移行できる運用を整えることが重要です。今回の公表は、特定の業界に限らず「入口の把握」と「監視の拡張」を継続的に回す必要性を示す事例と言えます。