ダークウェブと呼ばれるこのデジタルの“影”は、多くの人々を魅了し、恐怖させ、困惑させています。それには確かな理由があります。

本記事では、センセーショナルな見出しや根拠のない憶測から離れ、ダークウェブという隠れたインターネット領域がどのように成り立ち、個人や組織にどのような影響を与えるのか、そして自身を守るために何ができるのかを、明確で分かりやすく解説します。

ここでは、事実に基づく説明と実用的な安全対策を中心に、無駄に専門的になりすぎず、本質を伝えます。

TABLE OF CONTENTS

- 0.1 ダークウェブとは何か? 誰でも理解できる明確な定義

- 0.2 ダークウェブの仕組み:ネットワーク、匿名性、アクセス

- 0.3 隠しサービスとアドレス体系

- 0.4 誤解と現実:隠れたオンライン空間をめぐる実態

- 0.5 犯罪者はダークウェブでどう活動しているのか:手口と傾向

- 0.6 ダークウェブがあなたや組織にとって重要である理由

- 1 露出の検知:スキャン、レポート、監視の概要

- 2 すぐに実践できる防御策:誰でも取り組めるステップ

- 3 ツールと戦術:監視・対応オプションの選び方

- 4 無料と有料のソリューション:どのタイミングでアップグレードすべきか

- 5 Open Source Intelligence(OSINT)と脅威インテリジェンスを効果的に活用する

- 6 無料ダークウェブ監視ツールの活用法

- 7 ケーススタディ:何が問題で、どう防げたのか

- 8 実践ガイド:メールが漏えいしていないか確認する方法(ステップごと)

- 9 最適なダークウェブ漏えい監視プロバイダを選ぶには

- 10 監視だけでは不十分:効果的なプロアクティブ防御

- 11 攻撃者経済:価格、信頼システム、マーケット構造

- 12 今後のトレンド:ダークウェブはどのように進化するか

- 13 クイックリファレンス:露出が疑われる場合の即時対応

ダークウェブとは何か? 誰でも理解できる明確な定義

ダークウェブとは、通常の検索エンジンや一般利用者から意図的に隠されたインターネット領域を指します。

検索エンジンで閲覧できる「サーフェスウェブ」、銀行サイトやメールなどのログイン領域を含む「ディープウェブ」。そのさらに下層に存在するのがダークウェブです。

標準ブラウザではアクセスできず、専用ソフトウェアや特殊なネットワーク設定が必要です。この構造は強力な匿名性を実現する一方で、違法行為を助長してしまう側面もあります。

ダークウェブの仕組み:ネットワーク、匿名性、アクセス

Tor・I2P と匿名通信の仕組み

多くの利用者は、匿名性を確保するために設計された特別なネットワークを通じて“隠されたインターネット”にアクセスします。代表的なネットワークでは、世界中のボランティアが運営する複数のサーバーを多段階で経由し、通信の各段階でデータを暗号化します。

これにより、送信者と受信者を特定することは非常に困難になります。他のネットワークも同様の多層ルーティングを採用し、速度・安定性・長期利用向けなど、それぞれ異なる強みがあります。

隠しサービスとアドレス体系

一般的なWebサイトが使用する標準的なドメインとは異なり、多くの隠しプラットフォームでは暗号化された特殊なアドレスが利用されています。

これらは通常の検索エンジンでは発見されず、高い匿名性が保たれます。

この隔離された構造は、監視下に置かれる活動家や内部告発者を保護する一方で、違法マーケットの追跡や閉鎖を困難にするというリスクも抱えています。

誤解と現実:隠れたオンライン空間をめぐる実態

誤解:ダークウェブにあるものはすべて違法である。

現実: 実際には、記者のための安全な通信環境、プライバシー重視のコミュニティ、研究目的の利用、検閲下にある地域での情報アクセスなど、多くの合法的な用途が存在します。

誤解:ダークウェブを使っただけで標的にされる。

現実: リスクは「何をするか」によって大きく変わります。単に閲覧するのと、市場に関与したり不明なファイルをダウンロードしたりするのでは危険性がまったく異なります。

誤解:捜査機関はダークウェブには手出しできない。

現実: 実際には、潜入捜査、技術的追跡、デジタル鑑識などにより、大規模なプラットフォームの摘発や運営者の逮捕が数多く実現しています。

犯罪者はダークウェブでどう活動しているのか:手口と傾向

効果的なデジタルリスク対策には、犯罪者の典型的な行動パターンを理解することが重要です。

代表的な不正活動には、盗まれたデータを売買するマーケット、サブスクリプション型のマルウェアサービス、組織化された詐欺コミュニティなどがあります。

多くの違法プラットフォームでは、レビューや評価、エスクロー決済といった合法ECサイトにも見られる仕組みが整っています。

データ取引: 露出したログイン情報や個人データが束ねられ販売され、アカウント侵害やID盗用につながります。

マルウェア&サービス: ランサムウェア運営者、ボットネット管理者、フィッシングサービス提供者が攻撃ツールを共有・販売します。

フォーラムとインテリジェンス共有: 攻撃手法の交換、システム弱点のテスト、企業ネットワークのアクセス売買が行われます。

ダークウェブがあなたや組織にとって重要である理由

たとえダークウェブと直接関わりがなくても、その影響は広範囲に及びます。

そこで売買される盗まれたログイン情報は、個人アカウント、企業システム、金融サービスなどへの不正アクセスに利用される可能性があります。

中小企業から大企業まで、1件のデータ露出が評判失墜、法的リスク、そして高額な復旧コストをもたらすこともあります。

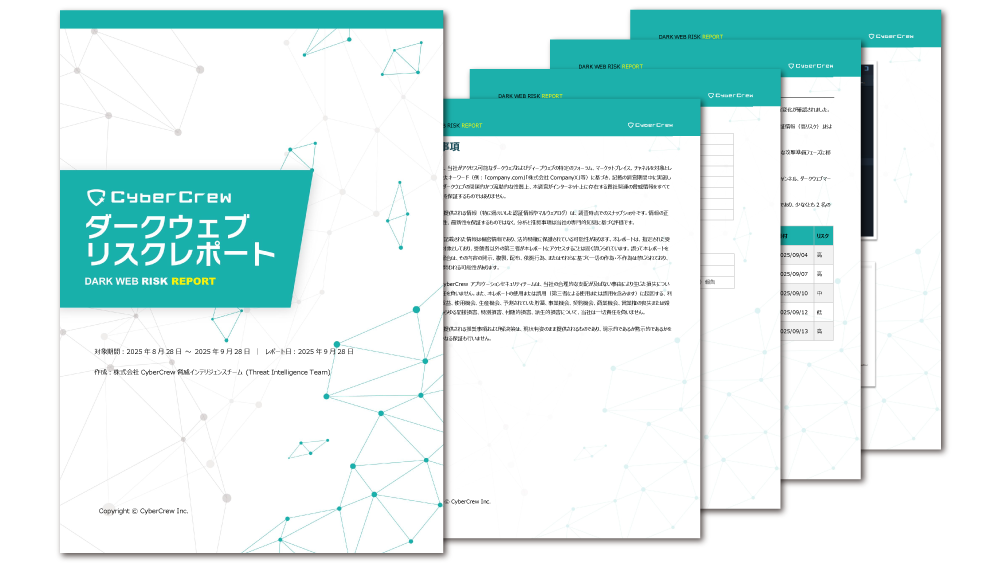

露出の検知:スキャン、レポート、監視の概要

組織や個人は、スキャンツール、インテリジェンスフィード、手動調査を組み合わせることで、データ露出を発見できます。

- Dark Web Scan ツールは、攻撃者マーケットやペーストサイトを巡回し、漏えいした資格情報や機密データを特定します。

- Darkweb レポートは、調査結果、リスクレベル、および推奨される改善策をまとめたものです。

- ダークウェブ侵害監視は、特定のドメイン、ブランド、個人メールに紐づく新たな漏えいを継続的に監視し、アラートを提供します。

これらの機能は、商用ベンダーやオープンソースプロジェクトが提供しています。適切な組み合わせは、予算や必要な深度によって異なります。

すぐに実践できる防御策:誰でも取り組めるステップ

以下は、優先順位の高い実践的チェックリストです。

- 強力でユニークなパスワードを使用し、信頼できるパスワードマネージャーを活用する。

- 対応しているすべてのアカウントで多要素認証(MFA)を有効化する。

- メールが漏えいしていないか定期的にスキャンし、影響が疑われる場合は資格情報を変更する。

- デバイスやソフトウェアを最新状態に保ち、既知の脆弱性を悪用されないようにする。

- 企業の資格情報を個人サービスで再利用しない(逆も同様)。

ツールと戦術:監視・対応オプションの選び方

多くの組織は階層的アプローチを採用しています。

Monitoring and response options at a glance

| カテゴリ | 主な機能 | 無料オプション | 対象 |

|---|---|---|---|

| 基本的なメールチェック | 公開された漏えいデータにメールアドレスが含まれていないか確認 | 一部の無料ダークウェブ監視ツールあり | 個人・中小企業 |

| 継続的な漏えい監視 | ブランド・ドメイン・メールアドレスの24/7アラート通知 | 通常は有料 | 企業・SOCチーム |

| 手動インテリジェンス収集 | ターゲット検索、フォーラム監視、OSINT収集 | 無料(ただし工数が大きい) | セキュリティ研究者 |

| フォレンジック調査 | コンテキストと帰属情報を含む詳しいダークウェブレポート | 有料 | インシデント対応チーム |

| 自動修復(Automated Remediation) | パスワードリセット、MFA強制、アカウントロックアウト | 有料の統合オプション | 大規模組織・MSSP |

無料と有料のソリューション:どのタイミングでアップグレードすべきか

- 無料ツールはスポットチェックや個人利用に便利ですが、継続的な監視や深いコンテキスト提供には限界があります。

- 有料のDark Web Monitoring ツールは、より広い可視性、高品質なコンテキスト(誰がデータを流出させ、どこで発見されたのか)、自動対応との統合などが可能です。

中小企業の場合、まず無料ツールでリスク状況を把握し、露出が頻発する、または扱うデータが重要である場合は有料の監視ツールへの移行を検討するとよいでしょう。

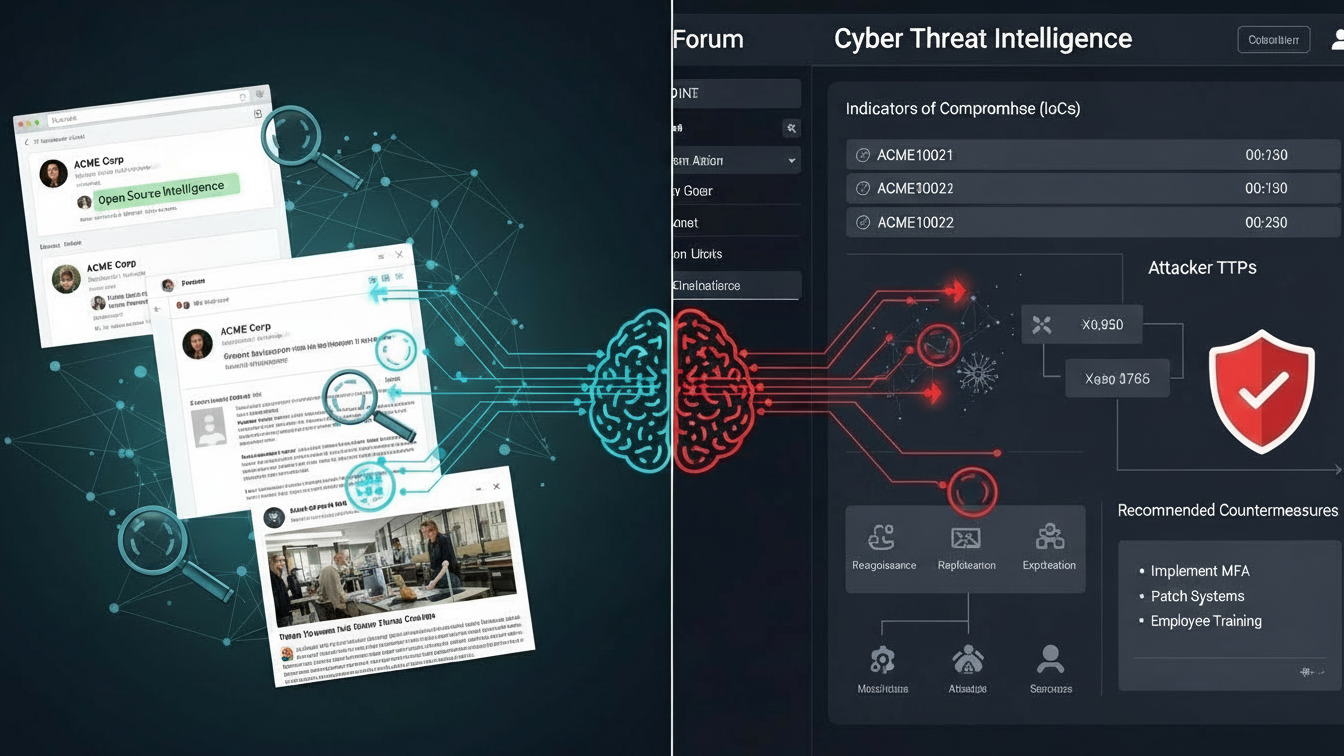

Open Source Intelligence(OSINT)と脅威インテリジェンスを効果的に活用する

Open Source Intelligence(OSINT)をサイバー脅威インテリジェンスと組み合わせることで、より深いコンテキストを得ることができます。

OSINTは、フォーラム、ペーストサイト、SNSなどで自組織や従業員に関する情報が言及されていないかを確認する際に役立ちます。

脅威インテリジェンスは、侵害指標(IoC)、攻撃者のTTP(戦術・技術・手順)、推奨される対策などを付加し、誤検知を減らし対応を迅速にします。

ダークウェブ検索を安全かつ合法的に行う方法

ダークウェブ検索とは、地下マーケット、ディスカッションフォーラム、リークリポジトリなどを確認し、組織のドメイン名、ブランド名、従業員のメールアドレスに関する露出がないか調べる行為です。

これを安全かつ法的に問題なく行うために、以下のポイントが重要です。

- 調査は、仮想マシンやエアギャップ環境など、隔離された安全な環境で実施する。

- 違法なプラットフォームで購入・交渉・書き込みを行わない。あくまで公開情報の確認にとどめる。

- 調査を開始する前に、法務部門と連携し、国内外の規制に準拠することを確認する。

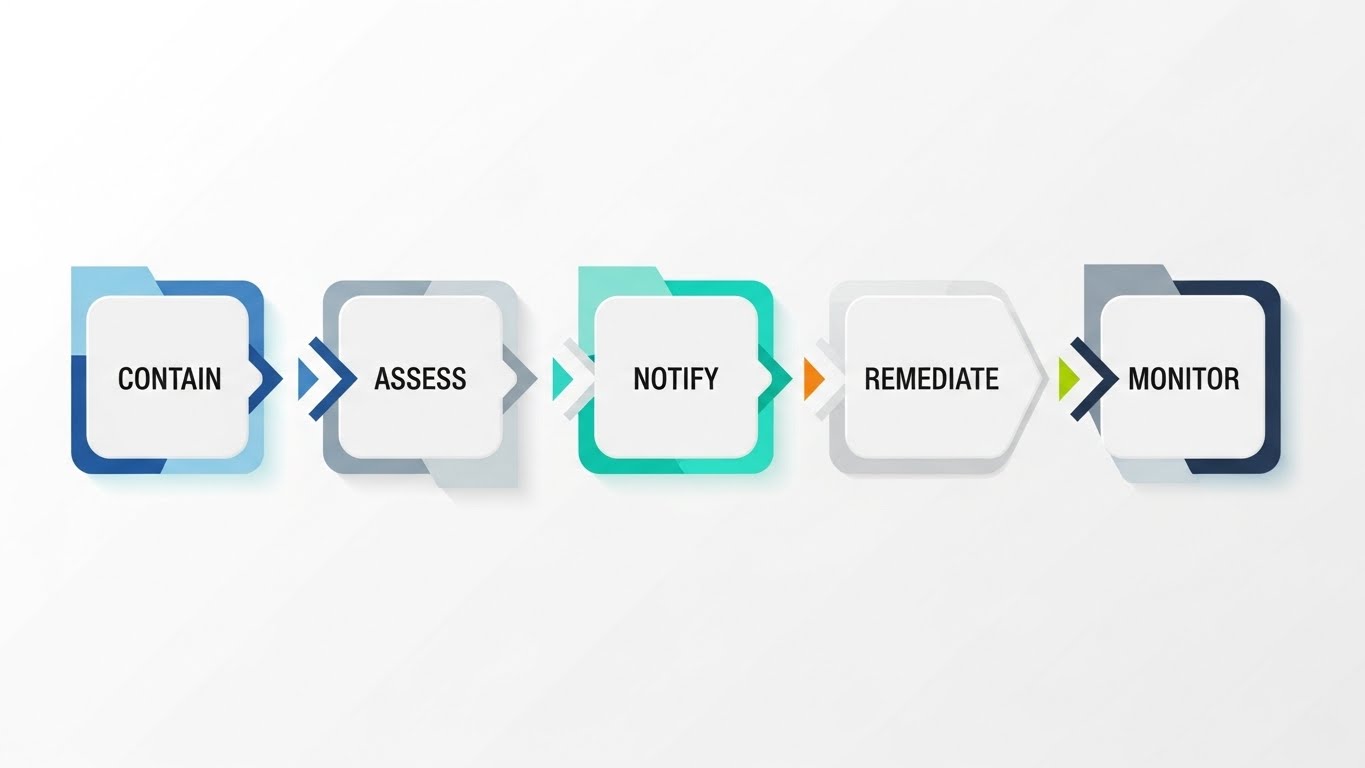

対応プレイブック:データ漏えいが発覚した場合に行うべきこと

スキャンやダークウェブメールスキャンで露出が確認された場合、すぐに以下の対応を行います。

ダークウェブ起因の主要リスク

- Contain(封じ込め): 漏えいしたパスワードを直ちにリセットし、多要素認証(MFA)を必須化する。

- Assess(影響評価): ダークウェブレポートやフォレンジック調査により、漏えいした内容(ログイン情報、金融データ、個人情報など)を正確に把握する。

- Notify(通知): 必要に応じて、影響を受けるユーザー、パートナー、規制当局へ速やかに通知する。

- Remediate(復旧): 悪用された脆弱性を修正し、アクセスキーのローテーション、ログ監視の強化などを実施する。

- Monitor(継続監視): 関連ドメインやメールアドレスについて、漏えい監視範囲を拡大する。

緊急性の高い指標:侵害の可能性を示す兆候

以下のサインが見られる場合、侵害が進行している恐れがあります。

- 見覚えのない場所やデバイスからのログイン試行。

- 複数のサービスでパスワードリセット要求が急増。

- 社内情報に言及した、特定性の高いフィッシングメール。

- 企業の資格情報が公開リークサイトや地下マーケットに突然掲載される。

これらの兆候を確認した場合、最優先事項として調査を開始してください。

プライバシー・倫理・法的な考慮事項

隠れたネットワークを調査する際には、研究者が違法コンテンツに触れる可能性や法的責任が伴います。

必ず以下の点を守ってください。

- 関連するすべての法律および組織ポリシーを遵守する。

- 違法なコンテンツをダウンロードしたり保存しない。

- 調査結果が法的な通知義務につながる可能性がある場合、法務・コンプライアンス部門と必ず連携する。

組織的プログラムの構築:役割と責任

成熟したセキュリティプログラムでは、以下のチームが連携して動作します。

- Security Operations(SOC): 継続的な監視とアラートのトリアージを担当。

- Incident Response: 封じ込め、調査、技術的復旧を実施。

- Legal & Compliance: 規制対応、法的通知義務の管理。

- Communications / PR: 顧客・ステークホルダーに対する正確な情報発信。

- HR & Identity: 従業員アカウントの安全性確保と資格情報管理。

無料ダークウェブ監視ツールの活用法

無料のダークウェブ監視ツールは、ほかの無料サービスやコミュニティ運営のフィードと同様に、最初のステップとして非常に有用です。

メールアドレスが既知の漏えいリストに掲載されているかを素早く確認できます。

ただし、監視の範囲、速度、深い調査能力については有料版に劣ります。

初期調査や教育目的として活用し、継続的な監視が必要な場合は有料ツールへの移行を検討してください。

ケーススタディ:何が問題で、どう防げたのか

- 小売業の漏えい: 小規模な小売店がデータベースの資格情報を再利用しており、攻撃者により支払い情報が盗まれ、地下市場で販売された。

防止策:資格情報の分離、シークレット管理の改善、継続的な漏えい監視。 - フィッシング攻撃: 盗まれた従業員のメールアドレスが使われ、高度にターゲット化されたフィッシングメッセージが送信され、パスワードリセットの情報が奪取された。

防止策:MFA必須化、フィッシング耐性の高い認証方式、従業員への教育。

実践ガイド:メールが漏えいしていないか確認する方法(ステップごと)

- 信頼できるサービスを利用してメールの漏えいチェックを行う。まず無料スキャンで現状を把握し、必要に応じて有料の継続監視に切り替える。

- 漏えいが確認されたら、すぐにパスワードを変更し、2FA(多要素認証)が有効になっていることを確認し、アカウント活動をチェックする。

- Dark Web Scanを実施できる信頼性の高いセキュリティ提供者を利用し、より深いコンテキストを収集する。

最適なダークウェブ漏えい監視プロバイダを選ぶには

評価すべきポイント:

- 監視範囲(ペーストサイト、クローズドフォーラム、マーケットプレイスなど)

- 検知速度とアラート精度

- 提供されるコンテキストの深さと実行可能な推奨事項

- SIEM やインシデント対応ツールとの統合

- データ保持ポリシー、レポート機能、コンプライアンス対応

監視だけでは不十分:効果的なプロアクティブ防御

- フィッシング耐性の高い多要素認証の導入。

- シークレット管理の徹底(定期的な鍵のローテーションと保管庫の使用)。

- アイデンティティ脅威検知(異常な認証パターンを監視)。

- バックアップの整合性テストと災害復旧手順の定期検証。

攻撃者経済:価格、信頼システム、マーケット構造

地下市場は成熟しつつあります。

売り手には評価システムが存在し、買い手はレビューを残し、エスクローサービスが詐欺を防ぐなど、既存のECプラットフォームに近い仕組みが整っています。

これらの構造を理解することで、特定のデータがどこで、なぜ取引されるのかを予測し、防御側が監視すべき領域を明確にできます。

今後のトレンド:ダークウェブはどのように進化するか

予想される方向性としては、攻撃者のオペレーションセキュリティの強化、より分散化された市場構造、匿名性の高い暗号通貨やミキシングサービスの利用拡大などがあります。

防御側は、より高度な自動化、OSINTツールの進化、ブランド保護(Brand Protection)を重視したセキュリティ戦略の強化によって対抗していくことになります。

クイックリファレンス:露出が疑われる場合の即時対応

- 信頼できるスキャンでメール露出を確認する。

- 影響を受けたアカウントのパスワードを変更し、MFAを有効化する。

- セキュリティチームおよび法務部門へ報告する。

- 機密データが含まれる場合、ダークウェブレポートによる調査を開始する。

- 監視範囲を拡大し、インシデント対応のタイムラインを記録する。

参考情報:3つの要点まとめ

実践すべき 6 つの防御コントロール:

- 多要素認証(可能であればフィッシング耐性の高い方式)

- ユニークなパスワードとパスワードマネージャー

- 最小権限アクセスとアイデンティティ管理

- 継続的な漏えい監視とログアラート

- パッチ管理とエンドポイント保護

- 従業員教育とフィッシング訓練

データ露出の一般的な兆候:

- 身に覚えのないパスワードリセット通知が届く

- 予期しない2FA要求やログインアラート

- 社内プロジェクト名など、内部情報に言及するメール

インシデント対応が必要となる場面:

- 個人情報(PII)や金融データが公開された場合

- 顧客データが地下市場に掲載された場合

- ネットワーク内で積極的な悪用の兆候が見られる場合

長期的なレジリエンス(耐性)構築:学ぶべき教訓

ダークウェブに関連するリスクから見えるセキュリティ上の示唆。

セキュリティは一度きりの取り組みではありません。

層化された防御、継続的な可視化、迅速で効果的な対応を繰り返すことで、露出リスクを減らすことができます。

真のレジリエンスは、優れた人材、明確なプロセス、適切な技術への投資によって成り立ち、それらを現実の脅威や検知状況に照らして継続的に検証することで維持されます。

まとめ

ダークウェブは、重大なリスクと正当なプライバシー保護の両面を持つ複雑な領域です。

その仕組み、そこで何が起きているのか、露出時にどのように対応すべきかを正しく理解することがその仕組み、そこで何が起きているのか、露出時にどのように対応すべきかを正しく理解することが、真に成熟したセキュリティ戦略と、単なる恐怖心に基づく回避行動とを区別することになります。

投稿者プロフィール

- CyberCrew

- CyberCrew(サイバークルー)は、企業の情報セキュリティをトータルで支援する専門チームです。高度なスキルを持つホワイトハッカーが在籍し、サイバー攻撃の監視・検知から初動対応、リスク診断や従業員向けのセキュリティ教育まで、幅広いサービスを提供。企業のニーズに応じた柔軟な対応で、安心・安全なIT環境の実現をサポートします。

最新の投稿

Redチーム2025.12.19【2025年版】Redチーム演習会社の選び方|比較ポイントとおすすめ企業5社を徹底解説

Redチーム2025.12.19【2025年版】Redチーム演習会社の選び方|比較ポイントとおすすめ企業5社を徹底解説 Redチーム2025.12.18Redチームとは|企業の防御力を引き上げる高度セキュリティ演習の全貌

Redチーム2025.12.18Redチームとは|企業の防御力を引き上げる高度セキュリティ演習の全貌 ダークウェブ2025.12.09ダークウェブの不可思議な世界を深く読み解く

ダークウェブ2025.12.09ダークウェブの不可思議な世界を深く読み解く Black Hat2025.08.21製造業を狙ったサイバー攻撃事例【2025年】ダークウェブに見る被害の実態と対策方法

Black Hat2025.08.21製造業を狙ったサイバー攻撃事例【2025年】ダークウェブに見る被害の実態と対策方法