ワークフロー自動化基盤として広く利用されているn8nにおいて、認証を必要とせず外部から完全な制御を許す可能性のある深刻な脆弱性が公表されました。研究者の分析によると、特定の設定下では機密情報の窃取から管理者権限の奪取、さらには任意コード実行に至る恐れがあります。影響範囲は広く、インターネットに公開された環境では特に注意が必要です。

The Hacker News:Critical n8n Vulnerability (CVSS 10.0) Allows Unauthenticated Attackers to Take Full Control

この記事のポイント

影響のあるシステム

- n8n(自己ホスト環境)

- バージョン 1.65.0 以下のすべてのリリース(特に 1.65.0 以前は要注意)

- Webhook や Form を外部公開している構成

推奨される対策

- 修正済みバージョン 1.121.0 以降への速やかな更新

- n8n をインターネットに直接公開しない構成への変更

- すべての Form と Webhook に認証を必須化

上記の対策は、元記事の事実に基づき日本の読者向けに整理したものです。

この記事に出てくる専門用語

- CVE-2026-21858:n8nにおける未認証リモートコード実行を可能にする脆弱性の識別子です。

- Ni8mare:Cyera Research Labs が付与した本脆弱性のコードネームです。

- Webhook:外部サービスからのイベント通知を受け取るための仕組みです。

未認証攻撃で何が起きるのか

今回明らかになった脆弱性は、認証を経ずに外部からn8n内部のファイルへアクセスできてしまう点にあります。特に、フォーム型ワークフローを利用している構成では、攻撃者が細工したリクエストを送信することで、本来アップロードされたファイルとは異なるローカルファイルの内容を取得できる可能性があると報告されています。これにより、設定ファイルやデータベースが読み取られ、結果として管理者情報や暗号鍵が漏えいする恐れがあります。単なる情報漏えいにとどまらず、環境全体の制御権限を奪われる可能性がある点が大きな問題とされています。

技術的背景と攻撃成立の仕組み

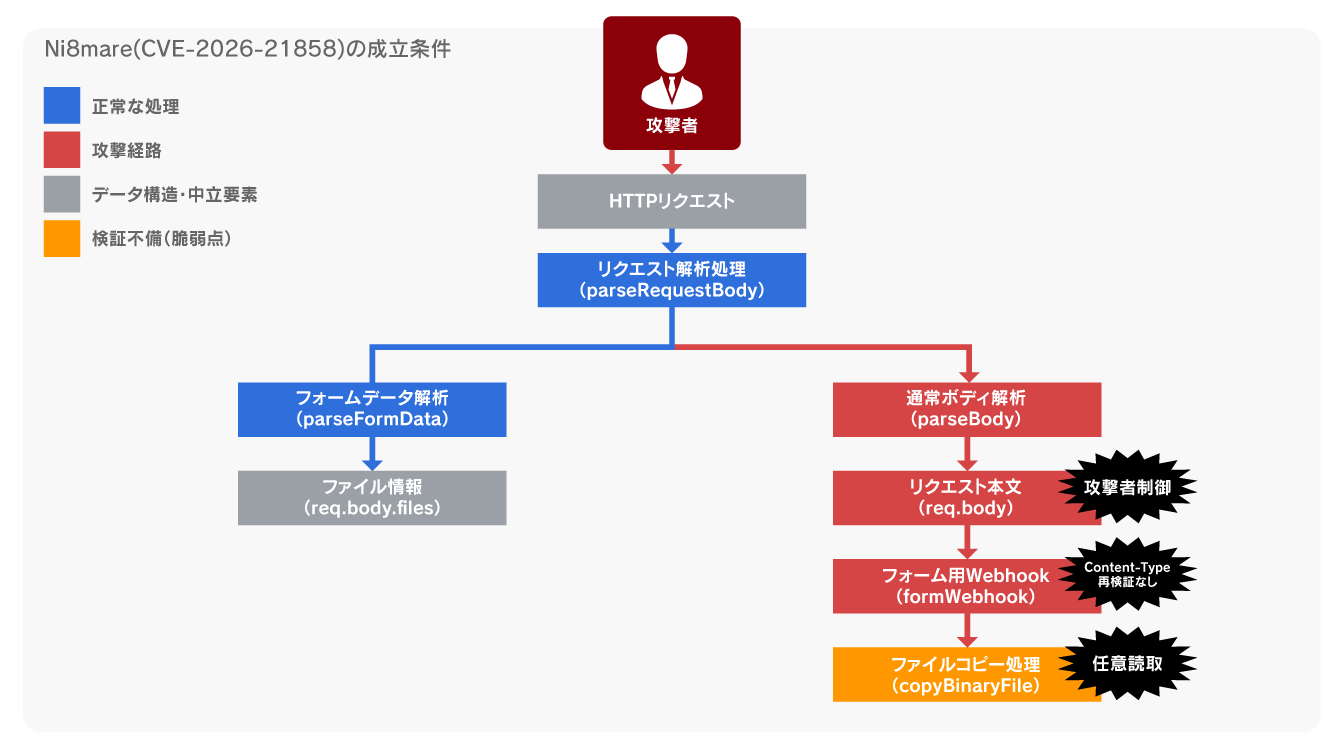

技術的には、n8nのWebhookがリクエストを処理する際のContent-Type判定とファイル処理の流れに問題がありました。本来、フォームデータ専用の処理が適用されるべき場面で、Content-Typeの検証が不十分なままファイル操作が行われることで、攻撃者が内部変数を任意に上書きできる状態になります。研究者の説明によれば、この挙動を悪用することで、任意のローカルファイルを読み出す原始的な操作が可能となり、そこから管理者セッションの偽造やコマンド実行へと段階的に発展させられるとされています。CVSS 10.0と評価された理由は、この一連の流れが認証不要で成立する点にあります。

国内組織が直ちに確認すべきポイント

日本国内でも、n8nを業務自動化や社内連携用途で自己ホストしている組織は少なくありません。まずは自社環境のバージョンが影響対象に含まれていないかを確認し、修正済みバージョンへの更新を最優先で検討する必要があります。また、やむを得ず公開運用している場合でも、FormやWebhookを無制限に外部公開していないか、認証が必須になっているかを点検することが重要です。n8nは多くのAPIキーや認証情報を集中管理する特性があるため、一度侵害されると影響範囲が極めて大きくなる点を前提に、構成全体を見直すことが求められます。

参考文献・記事一覧

投稿者プロフィール

- CyberCrew_

- CyberCrew(サイバークルー)は、企業の情報セキュリティをトータルで支援する専門チームです。高度なスキルを持つホワイトハッカーが在籍し、サイバー攻撃の監視・検知から初動対応、リスク診断や従業員向けのセキュリティ教育まで、幅広いサービスを提供。企業のニーズに応じた柔軟な対応で、安心・安全なIT環境の実現をサポートします。

最新の投稿

2026.02.02初期侵入を狙う中国系脅威アクター、Sitecore脆弱性悪用の詳細

2026.02.02初期侵入を狙う中国系脅威アクター、Sitecore脆弱性悪用の詳細 2026.02.01FortiSIEMの致命的脆弱性が判明、ネットワーク越しに完全侵害の恐れ

2026.02.01FortiSIEMの致命的脆弱性が判明、ネットワーク越しに完全侵害の恐れ 2026.01.31SOCのMTTRを悪化させる4つの古い運用習慣──2026年に見直すべき運用の盲点

2026.01.31SOCのMTTRを悪化させる4つの古い運用習慣──2026年に見直すべき運用の盲点 2026.01.30WordPressプラグイン「Modular DS」に深刻な脆弱性、管理者権限を奪取される恐れ

2026.01.30WordPressプラグイン「Modular DS」に深刻な脆弱性、管理者権限を奪取される恐れ