海外の調査報告によると、中国に関連するとみられる脅威アクター「UAT-8099」が、脆弱なIIS(Internet Information Services)サーバーを標的にした新たな活動を行っていたとされています。

WebシェルやPowerShellを使って侵害後の操作を進め、最終的にBadIISと呼ばれるマルウェアでSEO不正(検索結果の誘導)を実行する流れが示されています。

対象はアジア各地で、特にタイとベトナムへの集中が観測されたという点が特徴です。

The Hacker News:China-Linked UAT-8099 Targets IIS Servers in Asia with BadIIS SEO Malware

この記事のポイント

影響のあるシステム

- Microsoft Internet Information Services(IIS)を稼働するサーバー(脆弱性または設定不備のある環境)

- アジア地域に設置されたIISサーバー(観測上はタイ・ベトナムへの集中が言及)

- Webサーバーのファイルアップロード機能に弱い設定があるIIS環境(初期侵入経路として言及)

推奨される対策

- IISおよび関連コンポーネントの脆弱性対策を確認し、必要な更新や是正を実施(具体的なパッチ番号は元記事に記載なし)

- ファイルアップロード機能の設定を見直し、弱い設定が残っていないか点検

- 不審なWebシェルの痕跡や、PowerShell経由のスクリプト実行の形跡を調査

- サーバー上の不審なユーザー作成(例:隠しアカウント「admin$」「mysql$」)の有無を確認

- SoftEther VPN、EasyTier、GotoHTTPなどのツール配置・実行痕跡を点検し、不要であれば隔離・削除を検討

上記の対策は、元記事の事実に基づき日本の読者向けに整理したものです。

この記事に出てくる専門用語

- IIS(Internet Information Services):Microsoftが提供するWebサーバー機能です。

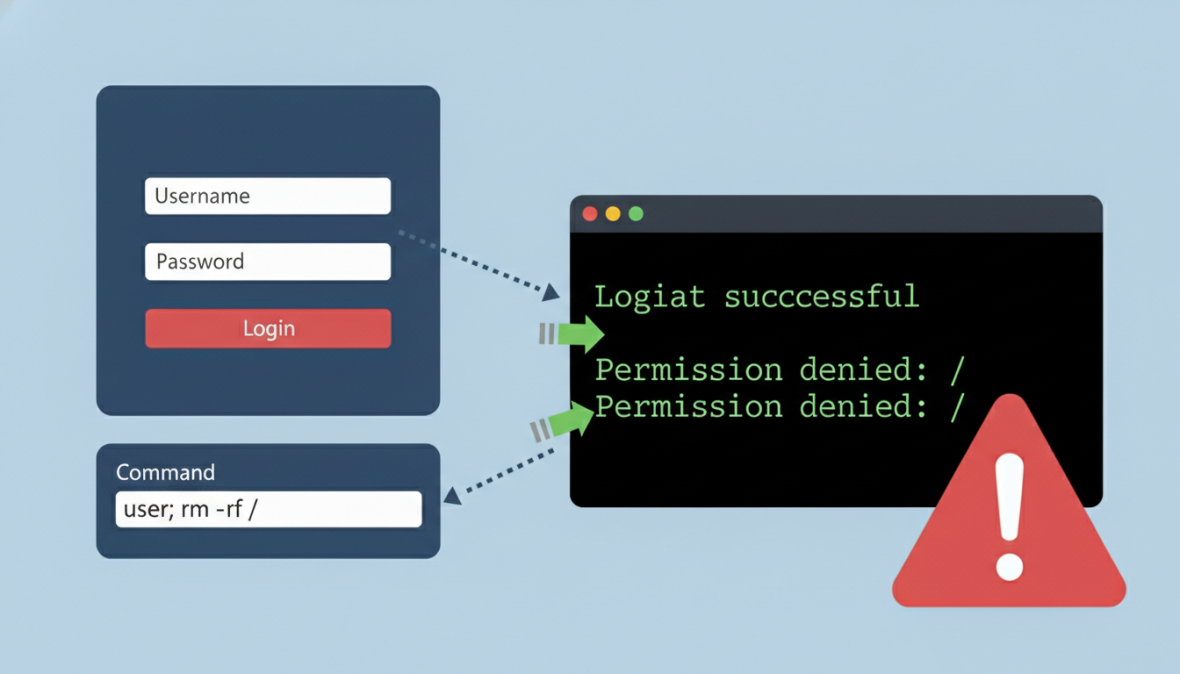

- Webシェル:侵害されたサーバー上で遠隔操作を可能にする不正なプログラム(またはスクリプト)です。

- PowerShell:Windows環境で利用される管理用のシェル/スクリプト実行環境です。攻撃でも悪用されることがあります。

- SEO不正(SEO fraud):検索エンジン向けのアクセスを不正に誘導し、別サイトへ転送するなどの不正行為です。

- Accept-Languageヘッダー:ブラウザ等が送信する言語設定情報です。表示言語の好みを示すHTTPヘッダーです。

- C2(Command-and-Control):攻撃者が侵害端末・サーバーを遠隔操作するための通信基盤です。

被害シナリオと影響:IISが踏み台化し、検索流入を不正転送する可能性

報道では、UAT-8099による活動は、脆弱なIISサーバーを侵害して内部に拠点を作り、最終的にBadIISと呼ばれるマルウェアでSEO不正を行う点に主眼があるとされています。

BadIISは、IISへのアクセス要求を監視し、訪問者が検索エンジンのクローラーであるかどうかを確認します。

クローラーと判断した場合、検索結果の評価や誘導を狙う「SEO不正サイト」へリダイレクトする挙動が説明されています。

一方で通常のユーザーアクセスの場合でも、条件によっては応答内容に不正な要素が混入する可能性があります。こうした振る舞いが成立すると、サーバー自体が「不正な誘導を行う踏み台」となり、利用者の意図しないサイト遷移を引き起こす恐れがあります。

また、侵害が継続した場合、サイト運営者側は検索流入の品質低下や信頼失墜、復旧作業の長期化といった実務影響を受ける可能性があります。

今回の報告は、アプリケーション脆弱性の有無だけでなく、Webサーバーの運用設定やログの一貫した監視が、結果的にブランド毀損の回避にもつながる点を示唆しています。

侵入から持続化まで:Webシェル、PowerShell、遠隔操作ツールの組み合わせ

記事では、このキャンペーンが2025年末から2026年初頭にかけて観測され、Cisco Talosが分析したとされています。

侵害の出発点は、IISサーバーの「セキュリティ脆弱性の悪用」または「ファイルアップロード機能の弱い設定」を通じた初期アクセスであると説明されています。その後、攻撃者はWebシェルとPowerShellを用いてスクリプトを実行し、遠隔操作のためのツール(GotoHTTP)を展開するとされています。

さらに、SoftEther VPNやEasyTierを使って侵害サーバーを制御しつつ、隠しユーザーアカウント「admin$」を作成して持続化を図る流れが示されています。加えて、ログ消去を目的とするSharp4RemoveLog、悪性ファイルの隠蔽を目的とするCnCrypt Protect、セキュリティ製品プロセスの停止に使われ得るOpenArk64など、複数のツールを落とす手順も記載されています。

防御側が「admin$」を検知・ブロックする動きに対応するため、攻撃者が「admin$」が使えない場合に「mysql$」といった別名のアカウントを作るチェックを追加したとも報告されています。

これらは、単発侵害ではなく、長期的にアクセスを維持する設計へ更新されている可能性を示す材料として読めます。

国内組織が直ちに確認すべき点:言語条件で挙動が変わるBadIISと、見落としやすい痕跡

今回の報告で注目点の一つは、BadIISが「地域」や「言語」を意識した挙動を持つとされている点です。記事によれば、BadIISには少なくとも2つの新しい亜種が挙げられており、BadIIS IISHijackはベトナムの被害者を選別し、BadIIS asdSearchEngineは主にタイの標的、またはタイ語の言語設定を持つユーザーを狙うように作られていると説明されています。

さらに、通常ユーザーのアクセスでも、HTTPリクエストのAccept-Languageヘッダーがタイ語を示す場合に、応答へ悪性のJavaScriptリダイレクトを含むHTMLを注入する挙動が記載されています。

asdSearchEngineクラスターには複数の派生があり、処理負荷やサイト表示への影響を避けるために特定の拡張子を除外するもの、テンプレートを用いて動的にWebコンテンツを生成するもの、動的ページ拡張子やディレクトリインデックスを判定するものが挙げられています。

国内(日本)のIIS環境でも、観測対象国として言及がある以上、完全に無関係とは言い切れません。

直近の障害や表示崩れがなくても、ログ上の不審なPowerShell実行、未知のツール配置、隠しアカウントの追加、Webシェルの痕跡といった「地味な兆候」を拾えるかが初動の分かれ目になります。

特に、検索クローラー向けと一般ユーザー向けで応答が変わるタイプの挙動は、通常の目視確認だけでは見逃されやすいため、サーバー側の記録と構成の点検が重要です。