北米の重要インフラ分野を標的としたサイバー攻撃において、中国に関連するとみられる高度持続的脅威(APT)が、Sitecoreの重大な脆弱性を悪用して侵入していたことが報告されています。Cisco Talosの分析によると、攻撃者は初期侵入後、情報収集と横展開を重視した活動を行っており、重要システムへの長期的なアクセス確保を狙っている可能性があります。

The Hacker News: China-Linked APT Exploited Sitecore Zero-Day in Critical Infrastructure Intrusion

この記事のポイント

影響のあるシステム

- Sitecore(CVE-2025-53690の影響を受ける未修正環境)

- 北米の重要インフラ関連組織のITネットワーク

- Active Directoryを含むWindowsベースの企業環境

推奨される対策

- Sitecoreに対する既存のセキュリティ修正プログラムの適用確認

- 初期侵入を想定したログ監視と不審な認証挙動の点検

- RDPやActive Directory周辺の設定見直しと権限管理の強化

上記の対策は、元記事の事実に基づき日本の読者向けに整理したものです。

この記事に出てくる専門用語

- APT(高度持続的脅威):特定の組織を長期間にわたり標的とし、継続的に侵入を試みる攻撃活動です。

- CVE-2025-53690:Sitecoreに存在した重大な脆弱性に割り当てられた共通脆弱性識別子です。

- TTP:攻撃者の戦術・技術・手順を示す分析用語です。

被害シナリオと影響

Cisco Talosの調査によると、今回の攻撃は重要インフラ分野に属する組織を対象に、初期侵入の獲得を主目的として実施されたとみられています。攻撃者はSitecoreの脆弱性を突いて外部から侵入し、その後ネットワーク内部の構成や認証情報を収集していました。侵入後は即座に破壊的行為を行うのではなく、将来的な活動に備えて複数のアクセス経路を確保する動きが確認されています。このような侵害は、業務停止や情報漏えいだけでなく、重要インフラの信頼性そのものを損なうリスクにつながる可能性があります。

技術的背景と悪用状況

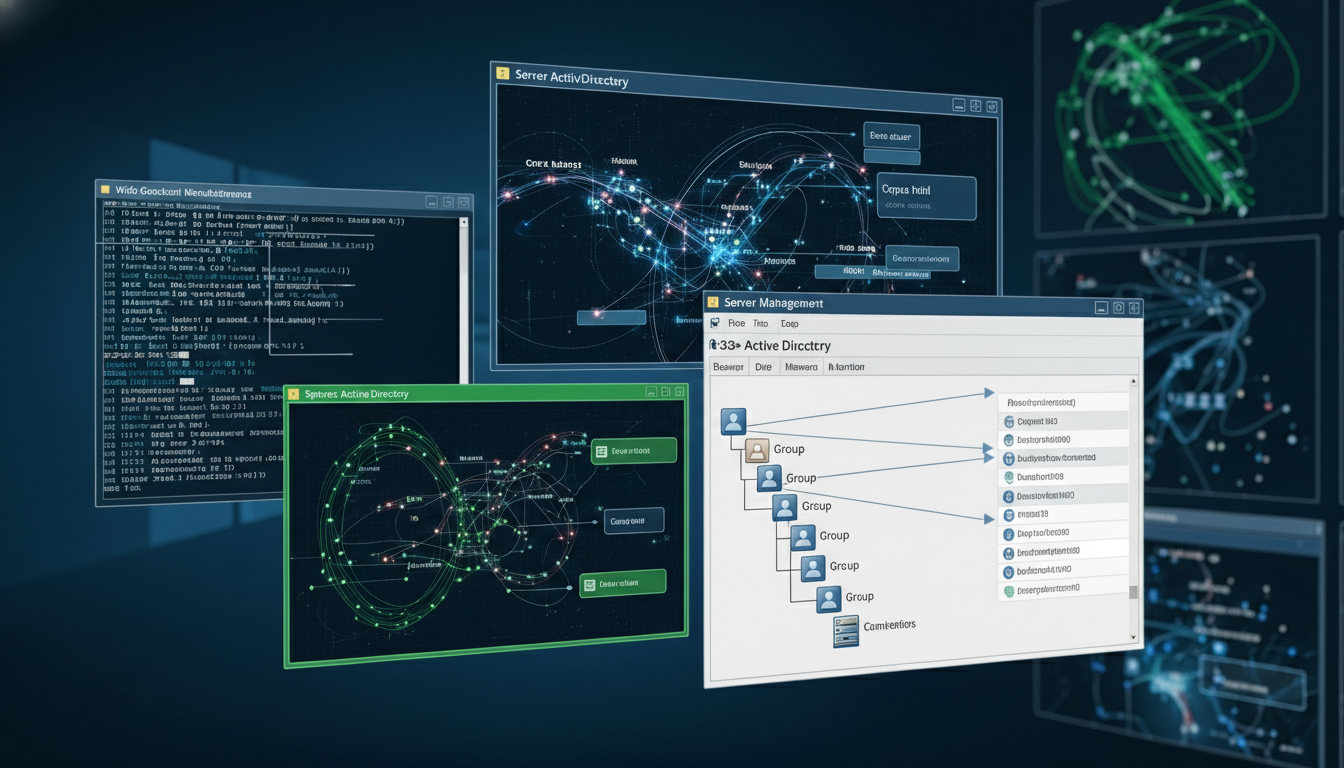

攻撃を行ったとされるグループは、Cisco Talosでは「UAT-8837」として追跡されています。この脅威アクターは、既知の脆弱性や侵害済み認証情報を用いて初期侵入を達成した後、オープンソースツールを中心に活動を展開していました。具体的には、Active Directoryの情報収集、認証トークンの窃取、リモートアクセスの確立などが確認されています。また、RDPのセキュリティ機能を無効化する動きも見られ、管理者権限の拡大を狙っていた可能性があります。これらの挙動は、過去に報告された中国系APTの活動と戦術的な共通点があると評価されています。

国内組織が直ちに確認すべき点

今回の事例は北米での侵害が中心とされていますが、同様の製品や構成を利用している日本国内の組織にとっても無関係ではありません。特に、Web基盤としてSitecoreを採用している場合、すでに修正済みであっても過去の侵害痕跡が残っていないかを確認することが重要です。また、Active DirectoryやRDP設定の見直し、不要な外部公開サービスの整理など、初期侵入を前提とした防御の再点検が求められます。重要インフラに限らず、攻撃者が長期潜伏を狙う可能性を考慮した監視体制の強化が必要と考えられます。

参考文献・記事一覧

投稿者プロフィール

- CyberCrew_

- CyberCrew(サイバークルー)は、企業の情報セキュリティをトータルで支援する専門チームです。高度なスキルを持つホワイトハッカーが在籍し、サイバー攻撃の監視・検知から初動対応、リスク診断や従業員向けのセキュリティ教育まで、幅広いサービスを提供。企業のニーズに応じた柔軟な対応で、安心・安全なIT環境の実現をサポートします。

最新の投稿

2026.02.02初期侵入を狙う中国系脅威アクター、Sitecore脆弱性悪用の詳細

2026.02.02初期侵入を狙う中国系脅威アクター、Sitecore脆弱性悪用の詳細 2026.02.01FortiSIEMの致命的脆弱性が判明、ネットワーク越しに完全侵害の恐れ

2026.02.01FortiSIEMの致命的脆弱性が判明、ネットワーク越しに完全侵害の恐れ 2026.01.31SOCのMTTRを悪化させる4つの古い運用習慣──2026年に見直すべき運用の盲点

2026.01.31SOCのMTTRを悪化させる4つの古い運用習慣──2026年に見直すべき運用の盲点 2026.01.30WordPressプラグイン「Modular DS」に深刻な脆弱性、管理者権限を奪取される恐れ

2026.01.30WordPressプラグイン「Modular DS」に深刻な脆弱性、管理者権限を奪取される恐れ