セキュリティの話題は、どうしても「何か起きた後」に注目が集まりがちです。

システムが止まった、情報が外に出た、取引先から連絡が入った。

そうした出来事があって、ようやく「どこが弱かったのか」を振り返る、という流れを何度も見てきました。

一方で、何も起きていないときの現場は、とても静かです。

システムは動いているし、業務も回っている。

目の前には対応しなければならない仕事が山ほどあって、「今すぐ困っていないこと」は、どうしても後回しになります。

それ自体は、ごく自然な判断だと思います。

ただ、診断や調査の立場で環境を見ていると、実際の攻撃は、この“何も起きていない時間”に少しずつ仕込まれていることが少なくありません。

目立つアラートも出ず、誰かが困るわけでもない。

けれど、設定のズレや古い仕組み、使われなくなった入口が、静かに残り続けている。

攻撃者にとっては、そうした状態の方が都合がいいこともあります。

この記事では、現場でよく耳にする言葉や考え方を手がかりに、「問題なさそうに見える状態」と「実際の安全性」が、なぜ食い違うことがあるのかを整理していきます。

特別な知識や前提はいりません。

読みながら、自社のネットワークやシステム、日々の運用を一度だけ頭に思い浮かべてもらえれば、それで十分です。

TABLE OF CONTENTS

「何も起きていない」状態と、安全であることは別の話

現場で企業の環境を見ていると、かなりの頻度で似た言葉に出会います。

「うちは規模も小さいですし、わざわざ狙われる理由はないと思うんです」

「これまで大きな問題は起きていません」

「特にトラブルもなく、普通に動いています」

どれも、無理のない感覚だと思います。

実際、日々の業務が回っていて、ユーザーからの苦情もなく、システムも止まっていない。

その状況で「危険かもしれません」と言われても、実感が湧かないのは当然です。

ただ、セキュリティの立場から環境を眺めてみると、この「何も起きていない状態」と「安全であること」は、必ずしも重なりません。

見た目は静かでも、水面下では状況が少しずつ変わっていることがあります。

実際の攻撃は、派手なエラーや警告と一緒に始まるとは限りません。

ログの奥で静かに試され、設定の隙間をなぞられ、誰にも気づかれないまま、時間だけが過ぎていく。

その結果、「問題が起きていないように見える」期間が、長く続くことも珍しくありません。

だからこそ、何も起きていない今の状態だけを根拠に「安全だ」と言い切ってしまうのは、少しだけ危ういと感じています。

誤解①「攻撃者は大企業しか狙わない」

これは、現場で感じる感覚と、実際の攻撃のあり方が大きく食い違いやすいポイントです。

攻撃者の多くは、最初から特定の企業名を狙っているわけではありません。

実際には、インターネット上に公開されているシステムを広くスキャンし、設定の甘さや更新が止まっている箇所、意図せず外に出ている管理画面などを機械的に探しています。

そのため、最初の段階で見られているのは、

- 企業の規模

- 知名度

- 業種

といった属性ではないことがほとんどです。

それよりも、

- 専任で環境を見ている人がいなさそうか

- 設定や構成が長い間そのままになっていないか

- 何か起きたときの動きが整理されていなさそうか

こうした点の方が、結果的に「入りやすさ」に直結します。

実際、小さな組織や忙しい現場ほど、「とりあえず動いているから触らない」状態が続きやすく、そこが攻撃者にとって都合のいい入口になることもあります。

誤解②「これまで被害がない=安全」

過去に大きな問題が起きていないことは、確かに一つの安心材料になります。

日々の業務が回り、利用者からの指摘もなく、システムも止まっていない。

その状態が続いていれば、「今も大丈夫だろう」と感じるのは自然です。

ただ、それがそのまま「現在の安全性」を保証してくれるわけではありません。

調査の現場では、侵入そのものよりも、気づくまでに時間がかかっているケースの方が目立ちます。

実際には、

- 数週間、長いと数か月にわたって侵入に気づかれない

- 不正な操作の痕跡が、膨大なログの中に埋もれてしまっている

- 情報が外部に出た後、別のきっかけで初めて発覚する

といった状況も、決して珍しいものではありません。

攻撃の手法や使われる道具は、少しずつですが確実に変わっていきます。

去年までは問題にならなかった設定や運用が、気づかないうちに、今年は通用しなくなっている。

そうした変化は、日常業務の中では見えにくいからこそ、注意が必要だと感じています。

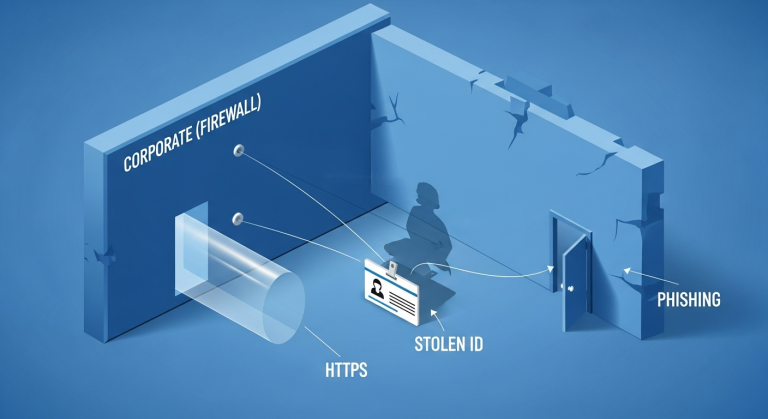

誤解③「ウイルス対策とファイアウォールがあれば十分」

これらの対策は、もちろん欠かせません。

ウイルス対策やファイアウォールがなければ、そもそも話にならない場面も多くあります。

ただ、あくまで「最低限の備え」であって、それだけで十分とは言い切れないのが実情です。

最近の侵入事例を振り返ると、入口になっているのは、

- フィッシングメールをきっかけにした認証情報の窃取

- 複数のサービスで使い回されていたIDとパスワード

- 更新が止まっていたサーバや機器

- 想定より広く付与されていた権限設定

といった、人の操作や日々の運用に関係する部分が目立ちます。

どれも、特別な攻撃技術が使われているわけではありません。

「少し前までは問題にならなかった」「忙しくて手が回らなかった」

そうした積み重ねが、結果として入口になることが多いのです。

今の攻撃は、一つの製品で防ぎ切れる前提では考えにくくなっています。

複数の層でリスクを分散し、どこかが抜けても被害を広げにくくする。

そうした考え方が、現実的な向き合い方だと感じています。

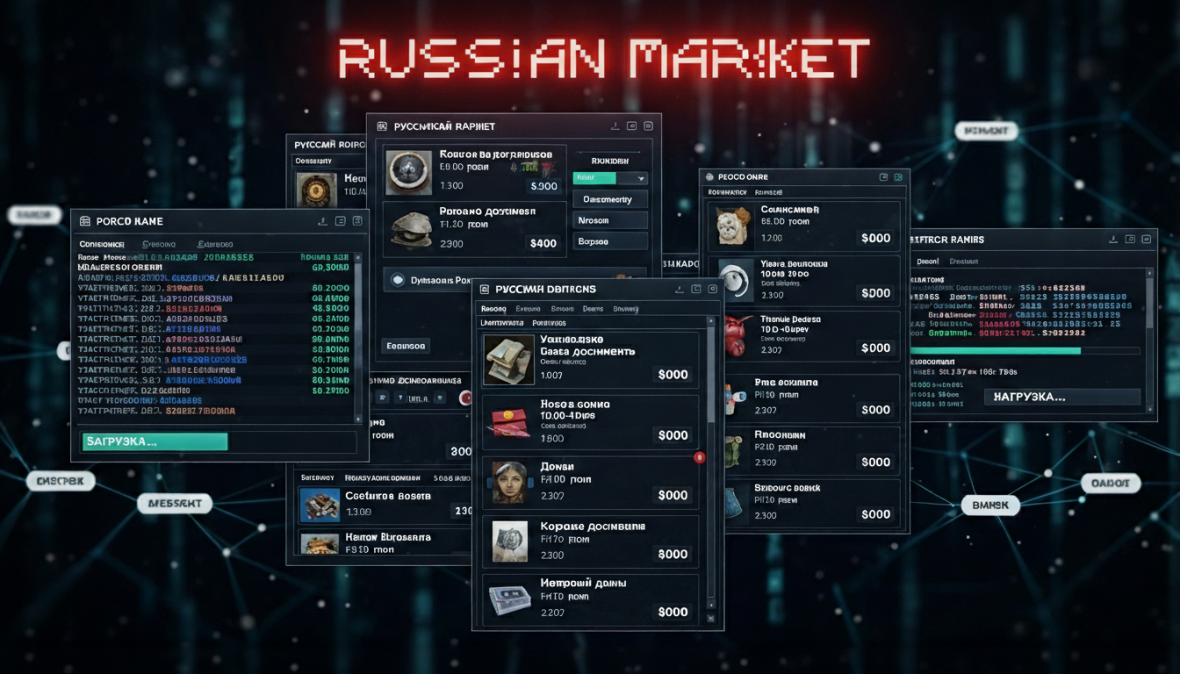

誤解④「盗まれるような情報は持っていない」

この考え方も、少し視野を広げてみると、見え方が変わってきます。

攻撃者にとっての「価値」は、必ずしも機密情報や金銭データだけとは限りません。

現場で実際に問題になるのは、

- 社員のアカウント情報

- 社内のメールややり取り

- 取引先との関係性が分かる情報

- 社内ネットワークに入り込むための足がかり

といった、一見すると地味に見える要素です。

これらは、そのまま使われることもあれば、別の攻撃者に売られたり、次の攻撃の準備材料として使われたりします。

最近は、最初から「最終的な被害」を狙うというより、アクセスそのものを商品として扱う動きも目立ちます。

そのため、自社が最終ターゲットでなくても、どこか別の組織へつながるための「踏み台」として使われる可能性は、常に存在します。

そう考えると、「守るものがないから大丈夫」と言い切るのは、少し危ういかもしれません。

「大丈夫だと思っていた」ことのコスト

被害が起きた後になって見えてくる負担は、想像しているよりもずっと広範に及びます。

単にシステムを直せば終わり、という話ではありません。

実際には、

- 業務が止まることによる直接的な損失

- 原因調査や復旧対応にかかる時間とコスト

- 取引先や顧客との信頼関係への影響

- 社内外への説明や調整に追われる対応

といった作業が、同時並行で発生します。

調査が進むにつれて、

「この設定は前から気になっていた」

「本当は一度見直す予定だった」

そうした点が、後から少しずつ浮かび上がってくることも少なくありません。

では、何から考えればよいか

いきなり高度な対策をそろえる必要はありません。

現場で環境を見直すときも、多くの場合はごく基本的な整理から始めています。

まずは、今の状態を把握する

どこが外部に公開されているのか。

どのシステムや機器が古いまま使われているのか。

想定していなかった経路や設定が残っていないか。

この全体像が見えないままでは、「何から手を付けるべきか」という優先順位が決まりません。

一つに頼らず、多層で考える

ツール、設定、運用、人。

どれか一つが完璧でも、他が抜けていればリスクは残ります。

一つの対策で守り切ろうとするのではなく、弱点が重ならないように配置していく。

現場では、そうした考え方の方が長く続きます。

人の関与を前提にする

最近の侵入の多くは、誰かの操作や判断をきっかけに始まっています。

間違いを前提にしない仕組みより、間違いが起きても大きな被害になりにくい設計。

その差が、結果としてリスクの差になります。

起きたときの動きを決めておく

「起きない前提」で考えるよりも、「起きたらどう動くか」を整理しておく方が現実的です。

誰が判断し、誰に連絡し、どこまで止めるのか。

事前に決まっているかどうかで、初動の負担は大きく変わります。

静かな平常時にしか、見直せないものがある

「うちは大丈夫」という言葉自体が、間違っているわけではありません。

日々の業務が回り、目立った問題も起きていない状況であれば、そう感じるのは自然です。

ただ、その前提を一度だけ疑ってみる。

それだけで、見える景色が少し変わることがあります。

予防というのは、何かを恐れることではなく、

気づかないうちに増えていくリスクに、静かに目を向けることだと感じています。

攻撃は、多くの場合とても静かに進みます。

だからこそ、同じように静かなタイミングで見直す価値があります。

慌てる必要はありませんし、今すぐ大きな変化を起こす必要もありません。

一度だけ、自社の環境を頭の中でなぞってみる。

どこが外に開いていて、誰が触れていて、何が昔のまま残っているのか。

結局のところ、そうした小さな確認が、一番現実的な備えになるのだと思います。

自社のセキュリティに不安を感じたら

投稿者プロフィール

- イシャン ニム

-

Offensive Security Engineer

15年以上の実績を持つ国際的なホワイトハッカーで、日本を拠点に活動しています。「レッドチーム」分野に精通し、脆弱性診断や模擬攻撃の設計を多数手がけてきました。現在はCyberCrewの主要メンバーとして、サイバー攻撃の対応やセキュリティ教育を通じ、企業の安全なIT環境構築を支援しています。

主な保有資格:

● Certified Red Team Specialist(CyberWarFare Labs / EC-Council)

● CEH Master(EC-Council)

● OffSec Penetration Tester(Offensive Security)

最新の投稿

Soc2026.02.10オープンソースは、いまのセキュリティをどう支えているのか

Soc2026.02.10オープンソースは、いまのセキュリティをどう支えているのか Black Hat2026.02.09Dark Web Market「Russian Market」が示す、いまの漏えいの形

Black Hat2026.02.09Dark Web Market「Russian Market」が示す、いまの漏えいの形 サイバーセキュリティの必需品2026.02.08パスワード管理が崩れたとき、最初に壊れるもの

サイバーセキュリティの必需品2026.02.08パスワード管理が崩れたとき、最初に壊れるもの LLM/生成AI2026.02.07AIセキュリティという新しい前提──信頼・リスク・耐性をどう築くか

LLM/生成AI2026.02.07AIセキュリティという新しい前提──信頼・リスク・耐性をどう築くか