2021年のWhatsAppプライバシー騒動以降、脅威アクターは匿名性とセキュリティを重視し、Telegramを活用するようになりました。強力な暗号化機能、大規模なグループ収容能力、そして監視の緩さから、Telegramは今やダークウェブ活動の主要拠点となっています。漏洩データの共有、スティーラーログ(マルウェアにより漏洩したデータ)の売買、そしてサイバー攻撃の計画などがここで行われています。

【注意】本記事で紹介しているTelegramチャンネルおよびグループは、サイバー犯罪に利用されている非常に危険なものです。興味本位でのアクセスや参加は、マルウェア感染や法的なトラブルに巻き込まれる原因となりますので、絶対におやめください。

Telegram上のダークウェブチャットグループとチャンネルの概要

悪意あるアクターは、盗まれたデータの流通、マルウェアの配布、ハッキングの計画など、これまでダークウェブフォーラムで行っていた活動をTelegramに移行しています。TelegramはAIベースのコンテンツモデレーションを導入し、違法チャンネルの取り締まりを開始しましたが、現在も多くのチャンネルが地下で活動を続けています。

進化するTelegramベースのダークウェブ活動

2024年9月、TelegramはAIによるコンテンツ監視を導入しました。その結果、一部のサイバー犯罪者はSignalやDiscord、分散型メッセージングプラットフォームへ移行。しかし、Telegramは今もなお主要な違法活動の中心です。

CyberCrewのダークウェブモニタリングツールは、Telegramやフォーラム、マーケットプレイスをスキャンし、漏洩情報や企業データの流出、新たなサイバー脅威を特定。迅速な対応を可能にします。

脅威アクターがTelegramを悪用する手口とは?

Telegramの設計は、以下のようなサイバー犯罪を可能にします:

- 盗まれたデータの共有・販売: 認証情報、クレジットカード情報、企業データベースなど

- ハッキングツール、マルウェア、ランサムウェアの提供

- DDoS攻撃の計画と実行(政府や企業が標的)

- 脆弱性の共有とターゲットの特定

- 招待制のプライベートグループで機密取引

- Telegramボットによる自動化された認証情報の窃取やマルウェア配布

- ハッキング代行サービスの提供(サイト改ざん・データ侵入など)

これらの動きは、Telegramが単なるメッセンジャーを超えて、ダークウェブの一部として機能していることを示しています。リアルタイムでのモニタリングが、情報漏洩や不正アクセスを防ぐ鍵となります。

CyberCrewは、地下ネットワークの動向を追跡することで、セキュリティチームの迅速な対応を支援します。

【ミニ解説:Telegram上の脅威アクターの主な分類】

Telegram上で活動するグループは、その目的によって主に以下のように分類できます。

- ハクティビスト: 政治的・社会的な主張のために、DDoS攻撃やWebサイトの改ざんなどを行う集団。(例:NoName057(16), RipperSec)

- データブローカー/マーケット: 盗まれた認証情報(ステーラーログ)やクレジットカード情報などを売買・共有する集団。(例:Moon Cloud, BidenCash)

- ランサムウェア関連: ランサムウェア攻撃によって盗んだ情報をリークしたり、攻撃に関する情報を共有したりするチャンネル。(例:Data Leak Monitoring)

- サイバー犯罪コミュニティ: マルウェア開発、ハッキング手法の議論、共同攻撃の計画など、より広範な犯罪活動を行うグループ。(例:EMP/mailpass/sqli Chat)

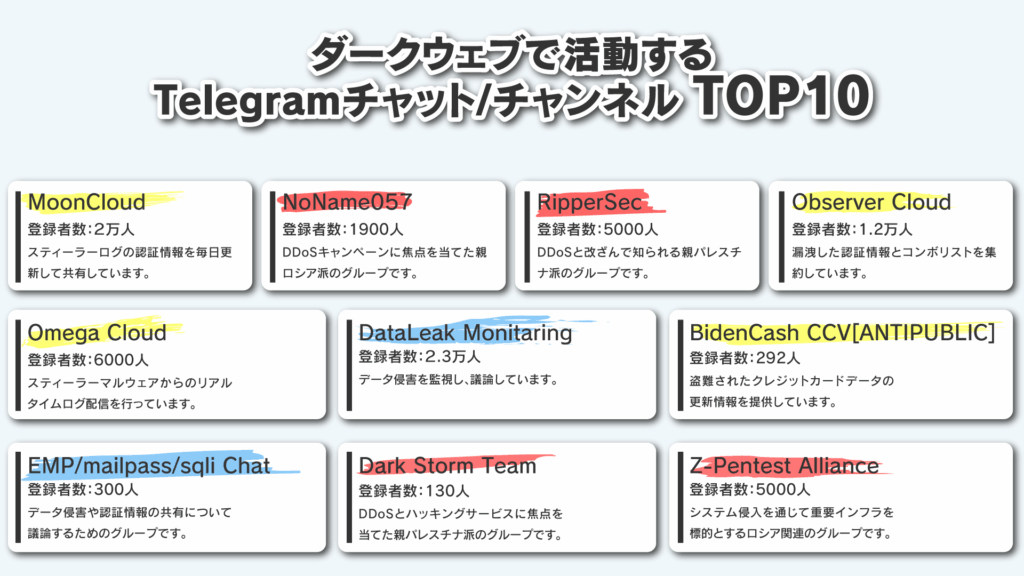

注目のTelegram系ダークウェブチャンネル&グループTOP10

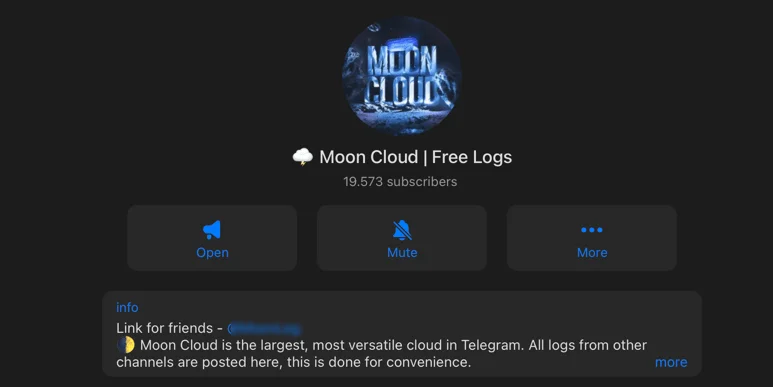

1. Moon Cloud

Moon Cloud Telegramチャンネル

Moon Cloudはステーラーログを通じて盗まれた認証情報を配布しており、2万人のメンバーがいます。URL、メール、パスワード、IPなどを共有し、1日あたり2,000件の新規ログが投稿されることも。無料と有料のサービスが用意されています。

2. NoName057(16)

NoName057(16) Telegramチャンネル

2022年3月に登場した親ロシア系のハクティビストグループで、ウクライナやNATO加盟国を対象としたDDoS攻撃を主導。Telegramにより一時停止されたものの、すぐに復活して活動を継続しています。

3. RipperSec

RipperSec DDoSチャンネル

マレーシア発の親パレスチナ系ハクティビストグループ。2023年6月以降、5,000人以上の加入者を持ち、「MegaMedusa」などのDDoSツールを公開しています。

4. Observer Cloud

Observer Cloud Telegramチャンネル

2022年4月から運営されており、12,000人超が参加。ログやコンボリストを収集・共有し、教育目的をうたっていますが、実際には違法データのやりとりも行われています。

5. Omega Cloud

Omega Cloud Telegramチャンネル

6,200人以上の加入者を持ち、リアルタイムでログを配信。ライブトラフィックやプライベートクラウド機能により、月に最大12万件のログを提供します。

6. Data Leak Monitoring

Data Leak Monitoring Telegramチャンネル

ランサムウェア集団のリーク情報やサイバーフォーラムの投稿を共有するチャンネルで、2万人以上のフォロワーがいます。

7. BidenCash CVV [ANTIPUBLIC]

![BidenCash CVV [ANTIPUBLIC]](https://cyber.spool.co.jp/wp-content/uploads/2025/06/bidencash-cvv.png.webp)

BidenCash CVV Telegramチャンネル

盗まれたクレジットカード情報をリアルタイムで公開するマーケット系チャンネル。盗まれたクレジットカード情報が、いかに迅速に拡散されるを象徴しています。

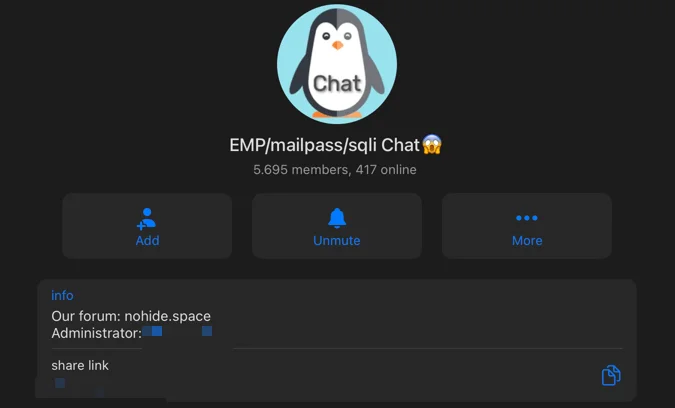

8. EMP/mailpass/sqli Chat

EMP/mailpass/sqli Chatグループ

2019年から活動しているロシア語ベースのサイバー犯罪グループで、世界中に拡大。漏洩情報の販売、SQLインジェクション、マルウェアなどを中心に議論が交わされています。

9. Dark Storm Team

Dark Storm Team Telegramチャンネル

親パレスチナ系のハクティビストグループで、世界各国を対象としたDDoS攻撃を主導。暗号通貨によるハッキング依頼サービスも展開しています。

10. Z‑Pentest Alliance

Z‑Pentest Alliance Telegramチャンネル

2024年10月に活動を開始したロシア系グループで、石油・ガス・水処理などのOTシステムを対象に高度な侵入活動を行っています。

▼あわせて読みたい

次の記事では、「OTシステム」など製造業を取り巻くサイバーセキュリティ被害の実態をレポートしました。

CyberCrewで安全を確保しましょう

Telegramの匿名性を悪用したサイバー犯罪は拡大の一途をたどっています。CyberCrewの監視・インテリジェンスソリューションは、これらの脅威にリアルタイムで対応し、不正アクセスの試みが本格的な侵害にエスカレートする前に防止することができます。

用語解説

| 用語 | 解説 |

|---|---|

| ステーラーログ | マルウェア(インフォスティーラー)によって感染したPCから盗み出された情報(ID、パスワード、Cookie、クレジットカード情報など)をまとめたログファイル。 |

| ハクティビスト | ハッキング(Hacking)と活動家(Activist)を組み合わせた造語。政治的・社会的な目的を達成するためにサイバー攻撃を行う個人や集団。 |

| DDoS攻撃 | 複数のコンピュータから特定のサーバーに大量のアクセスを集中させ、サービスを停止に追い込む攻撃手法。 |

| OTシステム | Operational Technologyの略。工場の生産ラインや重要インフラ(電力、ガス、水道など)を制御・監視するための技術システム。 |

投稿者プロフィール

- イシャン ニム

-

Offensive Security Engineer

15年以上の実績を持つ国際的なホワイトハッカーで、日本を拠点に活動しています。「レッドチーム」分野に精通し、脆弱性診断や模擬攻撃の設計を多数手がけてきました。現在はCyberCrewの主要メンバーとして、サイバー攻撃の対応やセキュリティ教育を通じ、企業の安全なIT環境構築を支援しています。

主な保有資格:

● Certified Red Team Specialist(CyberWarFare Labs / EC-Council)

● CEH Master(EC-Council)

● OffSec Penetration Tester(Offensive Security)