海外報道によると、Google Chromeの拡張機能の一部が、見た目は便利ツールでも裏でアフィリエイトリンクの改ざんやデータ送信を行い、さらにChatGPTの認証トークンを盗み取る動きも確認されたとされています。個人利用だけでなく、業務端末に拡張機能を許可している組織では、ブラウザが攻撃の入口になり得る点に注意が必要です。The Hacker News:Researchers Uncover Chrome Extensions Abusing Affiliate Links and Stealing ChatGPT Access

この記事のポイント

影響のあるシステム

- Google Chrome(Chrome Web Store経由で拡張機能をインストールしている環境)

- ECサイト閲覧時にリンク改ざんの影響を受ける可能性(Amazon、AliExpress、Best Buy、Shein、Shopify、Walmart などが対象として言及)

- ChatGPT(chatgpt[.]com上で認証トークンを盗む拡張機能群が報告)

- Microsoft Edge(Edge Add-ons marketplaceに1件を含む拡張機能ネットワークが報告)

推奨される対策

- 端末に入っている拡張機能を棚卸しし、不要なものを削除(特に広告ブロッカー、価格比較、クーポン、AI関連など権限が強いものを重点確認)

- 拡張機能の説明(disclosure)と実際の動作が一致しないものは高リスクとして扱い、利用を停止

- ChatGPT関連の拡張機能は、業務利用端末では原則禁止または最小限に制限(認証トークンの窃取が報告されているため)

- 企業内ではブラウザ拡張のインストールを制御(許可リスト運用など)し、勝手に追加されない状態にする

- 不審な拡張機能の挙動が疑われる場合、対象アカウントのセッション見直し(再ログイン等)を検討

上記の対策は、元記事の事実に基づき日本の読者向けに整理したものです。

この記事に出てくる専門用語

- アフィリエイトリンク:成果を計測するための識別子(ID)が付いたURLです。購入などの成果に応じて紹介者に報酬が発生します。

- 認証トークン:ログイン状態を維持するために使われる情報です。盗まれると、利用者になりすましてサービスにアクセスされる可能性があります。

- コンテンツスクリプト(content script):拡張機能がWebページ上で動作させるスクリプトです。閲覧ページの内容へ介入できる場合があります。

- iframe:Webページの中に別ページを埋め込む仕組みです。フィッシング画面の重ね合わせに悪用されることがあります。

- CVE:共通脆弱性識別子。特定の脆弱性に付与されるIDです。

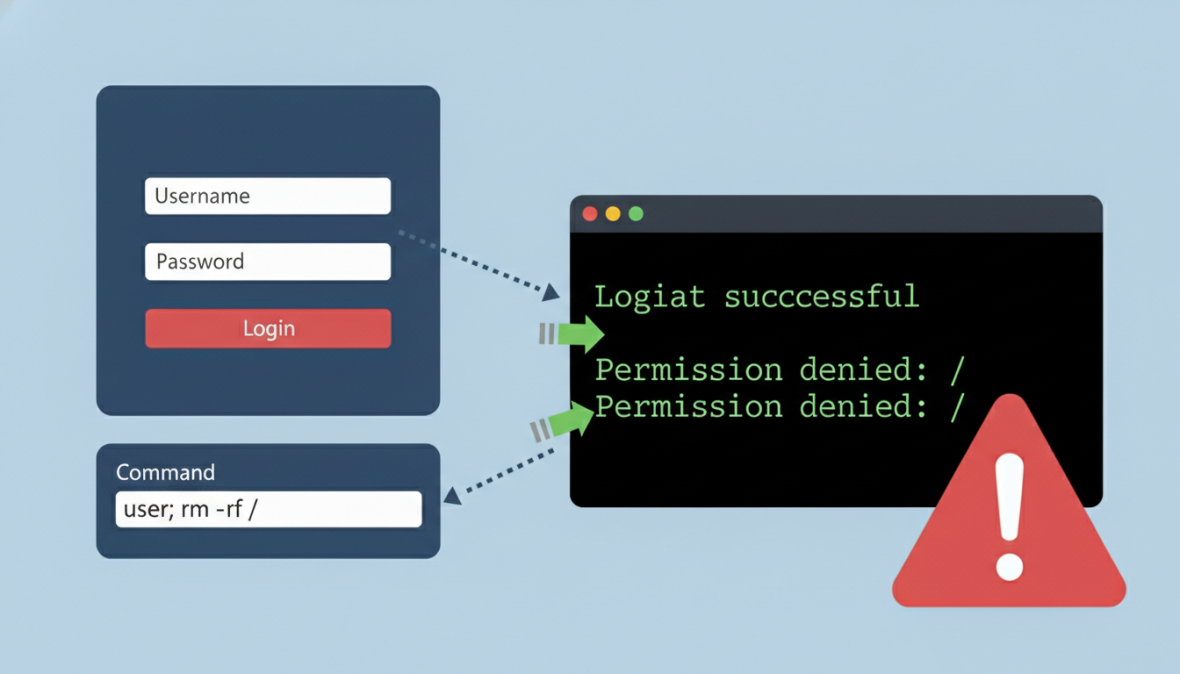

広告ブロッカーを装ったリンク改ざんの手口

報道では、Chrome Web Store上で配布されていた「Amazon Ads Blocker」(拡張機能ID:pnpchphmplpdimbllknjoiopmfphellj)が例として挙げられています。これはAmazon上のスポンサー表示を避けるツールをうたいつつ、裏ではAmazonの商品URLに含まれるアフィリエイト識別子を自動的に検出し、開発者側のタグ「10xprofit-20」へ差し替える機能が確認されたとされています。既存のタグがない場合でも、攻撃者側のタグをURLへ付与する動作が報告されています。さらに、同様の挙動を持つ拡張機能が29件のクラスターとして確認され、AmazonだけでなくAliExpressやWalmartなど複数のECプラットフォームを対象にしていた、とされています。なお、AliExpress向けには別の識別子「_c3pFXV63」を用いるケースも示されています。拡張機能の説明ページでは「クーポン利用時に小さな手数料を得る」といった趣旨の開示があったものの、実際の動作がそれと一致しない点が問題視されています。

データ送信とChatGPTトークン窃取が示す新しいリスク

元記事では、リンク改ざんにとどまらず、拡張機能が商品データを収集して「app.10xprofit[.]io」へ送信(エクスフィルトレーション)していた可能性があるとも述べられています。また別件として、Symantecが合計10万ユーザー超の4つの拡張機能を指摘したとされ、例として「Good Tab」(外部ドメイン api.office123456[.]com へのクリップボード権限付与)、「Children Protection」(Cookie収集、広告注入、任意JavaScript実行)、「DPS Websafe」(検索設定の変更による入力語の収集)などが挙げられています。さらにLayerXは、ChatGPTの認証トークンを盗むことを目的に chatgpt[.]com へコンテンツスクリプトを注入する拡張機能ネットワーク(16件)を報告しており、累計約900回ダウンロードされたとされています。認証トークンが奪取されると、利用者と同等のアカウント権限で会話履歴やメタデータへアクセスされ得る、という指摘も記載されています。業務でAIサービスを扱う機会が増えるほど、「AIブランドへの信頼」を悪用した拡張機能が攻撃面(attack surface)になりやすい点は見逃せません。

国内組織が直ちに確認すべき運用ポイント

今回の事例は、「拡張機能は公式ストアから入れたから安全」とは言い切れないことを示しています。報道では、広告ブロッカーや価格比較、クーポン、AI関連など“便利さ”を前面に出しつつ、実際には別目的の処理を組み込む拡張機能があるとされています。企業側で現実的にできる第一歩は、業務端末の拡張機能を棚卸しし、用途が不明確なものや権限が強いものを減らすことです。次に、拡張機能の説明(disclosure)と動作が一致しないものは高リスクとして扱い、利用停止を判断しやすいルールを作ることが重要です。特にChatGPTのように業務データやコード、会話ログが集約されやすいサービスでは、拡張機能が認証トークンへ触れ得る設計である点自体がリスクになります。元記事が指摘するように、ブラウザはSaaS利用の中心になっており、攻撃者もそこに注目しています。拡張機能の導入を個人任せにせず、組織として許可制や制限を検討することが、被害の芽を小さくする現実的な対策になります。