TABLE OF CONTENTS

2025年のセキュリティ戦略|ハッカーはファイアウォールだけでは止められない

組織のセキュリティ戦略において、「うちはファイアウォールも導入しているし、セキュリティ対策は万全だ」という“過去の常識”が、あなたの組織に蔓延しているとしたら、それは危険なサインかもしれません。

なぜなら、現代のサイバー攻撃者は、あなたの会社が信頼しているその「防御の壁」を、いとも簡単にすり抜ける手口を熟知しているからです。

この記事では、時代遅れとなりつつあるセキュリティの常識に警鐘を鳴らし、現在のビジネス環境で生き抜くために本当に求められる戦略を、攻撃者の視点から解説します。

セキュリティ戦略の欠落:ファイアウォールの“死角”

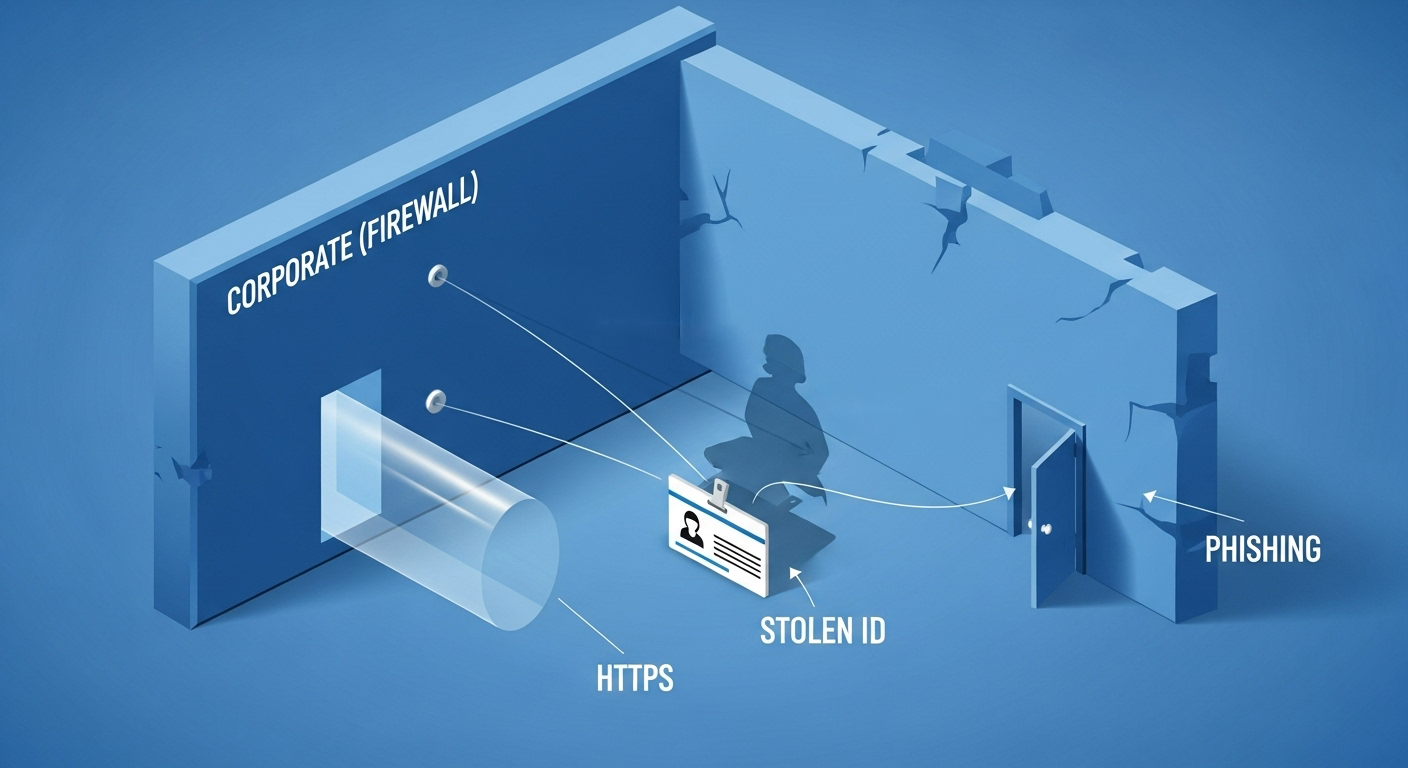

ファイアウォールは、ネットワークの入口を守る重要な「門番」です。しかし、その門番は、“正規の通行証”を持った侵入者を見分けることができません。

現代の攻撃者は、以下のような手口で堂々と門を通過してきます。

- 正規の通信になりすます: 暗号化された通信(HTTPS)の中にマルウェアを隠し、安全なデータであるかのように見せかけます。

- 社員になりすます: 盗み出したIDとパスワードを使い、正当な権限を持つ社員として内部に侵入します。

- 内部から鍵を開けさせる: 巧妙なフィッシングメールで従業員を騙し、内側から脅威を招き入れさせます。

ファイアウォールはあくまでルール通りに動くだけです。ルール上「許可」された人物や通信に化けた脅威の前では、無力に近いのです。

最大の皮肉:ハッカーはセキュリティ製品を愛用している

さらに深刻なのは、攻撃者もあなたの会社と同じセキュリティ製品(※)を日常的に使っているという事実です。彼らは、防御側以上にそのツールの限界を知り尽くしています。※例えば、業界で広く使われている Nessus、 Qualys、OpenVAS などの「脆弱性スキャナ」など。

防御側と攻撃側、同じレポートから見える“真逆の景色”

あなたのチームがスキャンレポートを見て「どの穴を塞ぐべきか」と議論しているまさにその時、攻撃者は同じレポートを見て「どの穴から侵入すれば最も効率的か」という攻撃計画を立てています。パッチが適用されるまでのわずかな時間こそ、彼らにとって絶好のチャンスなのです。

レポートが「問題なし」でも安心できない理由

脆弱性スキャナが見つけられるのは、既知の弱点だけです。攻撃者は、ツールでは検知できない以下のような“宝の山”を探しています。

- 設定ミスという名の「うっかり開いていた裏口」

- 管理されていないPCやサーバー(シャドーIT)

- まだ誰も知らない未知の脆弱性(ゼロデイエクスプロイト)

レポートのクリーンな結果は、決して組織の安全を保証するものではありません。

なぜ防御はいつも後手に回るのか?「攻め」と「守り」の非対称性

セキュリティ対策における根本的な問題は、ここにあります。

- 防御側(ツール): 既知の脅威をルールに基づき「待つ」しかない【受動的】

- 攻撃側(ハッカー): 未知の手法を試し、ルールの穴を「探し、仕掛ける」【能動的】

この非対称な戦いにおいて、ツールだけに頼る防御がいつか破られるのは、必然と言えるでしょう。

【攻撃シナリオ】攻撃者はどのようにファイアウォールを突破するのか、その戦略

では、攻撃者は具体的にどのような手順で防御を突破するのでしょうか。典型的な攻撃シナリオは、以下のステップで進行します。

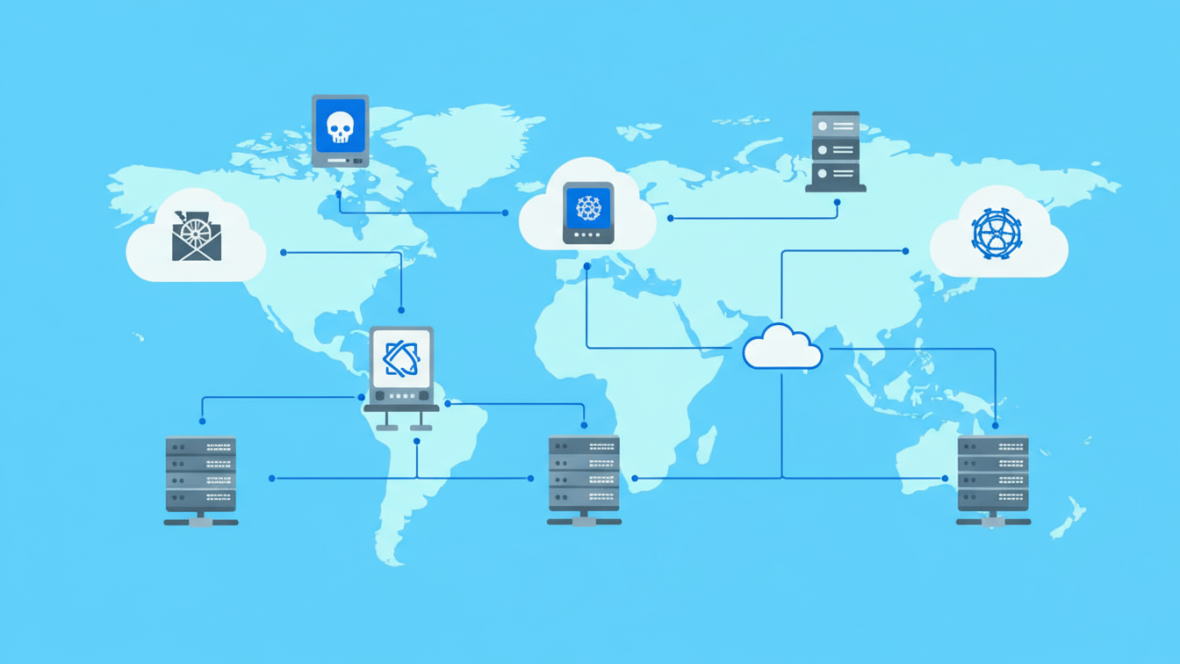

- 偵察 (Reconnaissance)

攻撃者は、まずあなたの会社を「丸裸」にすることから始めます。公開情報やSNS、Shodanのような検索エンジンを駆使して、外部に公開されているサーバーや利用しているクラウドサービスなどの情報を徹底的に収集します。 - スキャン (Scanning)

次に、先ほど触れたNessusやNmapといったツールを使い、偵察で見つけたターゲットに「健康診断」と称したスキャンを仕掛け、侵入口となりうる脆弱性や設定ミスを探し出します。 - 侵入 (Exploitation)

発見した「鍵穴(脆弱性)」に合う「合鍵(エクスプロイト)」を使って、システムへの最初のアクセスを確保します。これは、パッチが未適用のソフトウェアの弱点を突くこともあれば、推測しやすいパスワードを破ることでも達成されます。 - 権限昇格と永続化 (Privilege Escalation & Persistence)

一度内部に侵入すると、攻撃者はすぐには活動しません。侵入時の一般ユーザー権限から、システムの全てを掌握できる管理者権限へと成り上がろうとします。そして、万が一発見されても再び侵入できるよう、バックドアなどの「秘密の通用口」を仕掛け、アクセスを維持(永続化)します。 - 目的の達成 (Data Theft or Ransom)

最終段階で、攻撃者は本来の目的を果たします。機密情報を外部に持ち出したり、システムを暗号化して身代金を要求するランサムウェアを展開したりして、静かに姿を消すのです。

攻撃シナリオへの回答:今こそ、実践するべきセキュリティ戦略「多層防御」

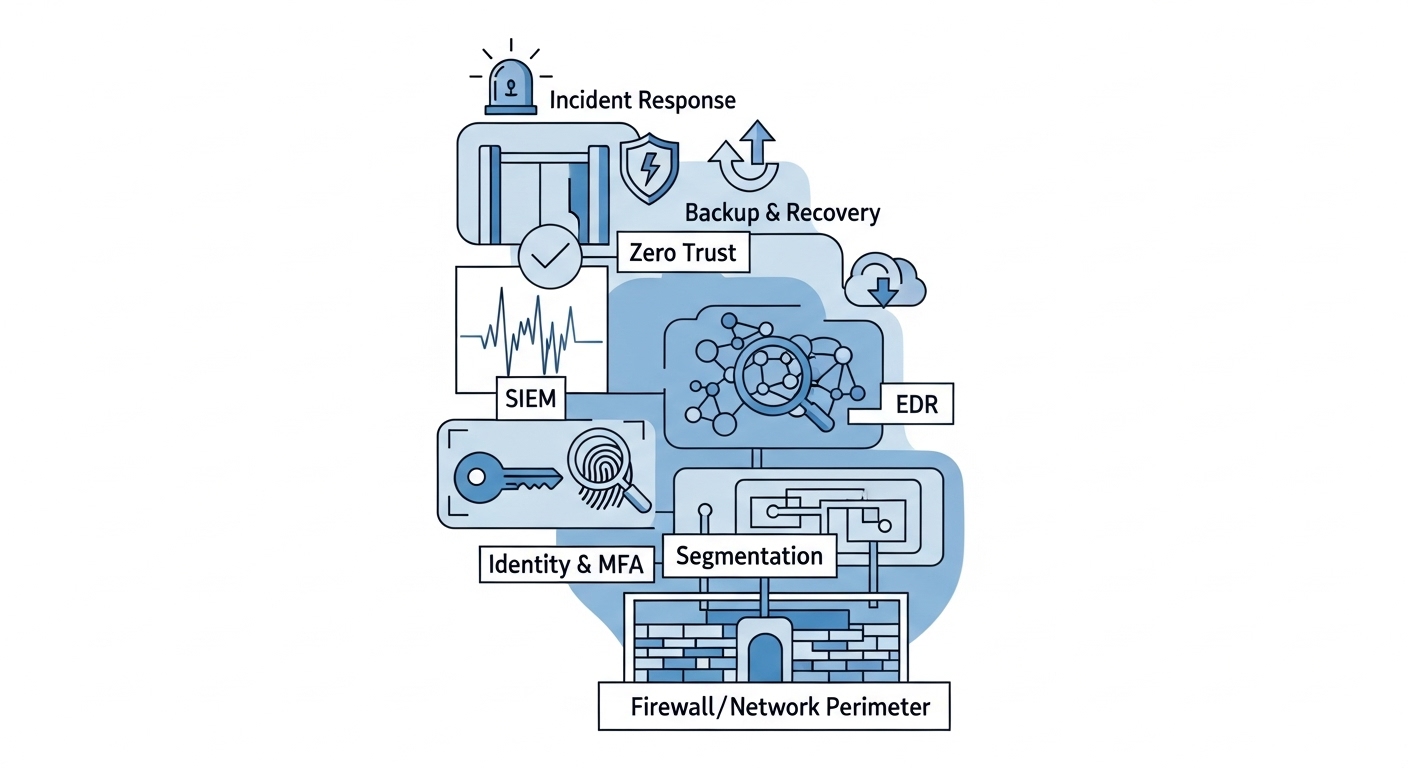

この巧妙な攻撃シナリオへの答えは、古典的かつ最も効果のある、「多層防御(Defense-in-Depth)」の戦略を実践することです。

① 侵入を“検知し、隔離する”仕組みを持つ

ファイアウォールという「入口」対策に加え、侵入後の不審な動きを検知するEDRや、組織全体のログから脅威の兆候をあぶり出すSIEMを導入し、「侵入されても被害を拡大させない」体制を構築します。

② 「誰も信頼しない」を標準にする

「社内は安全」という前提を捨て、全てのアクセスを都度検証するゼロトラストの考え方を導入します。これにより、万が一侵入されても、攻撃者が内部を自由に動き回ることを防ぎます。

③ 攻撃者の視点で“本番さながらの”テストを行う

ツールによる診断だけでなく、専門家が攻撃者になりきって侵入を試みるペネトレーションテスト(侵入テスト)は、自社の防御力の「本当の実力」を測る唯一の方法です。専門家によるペネトレーションテストサービスで、机上の空論ではない、生きた課題を可視化することをお勧めします。

④ 「有事」のためのシナリオと訓練を欠かさない

「攻撃はいつか必ず起きる」という前提に立ち、被害を最小限に抑えるためのインシデント対応計画を策定し、定期的に実践的な訓練を行うことが、事業継続の生命線となります。

まとめ:「製品」よりも「セキュリティ戦略」

2025年のサイバーセキュリティは、高価な製品を買ってきて設置すれば終わり、という時代では完全になくなりました。それは、常に攻撃者の思考を先読みし、自社の防御を絶えず進化させ続ける、終わりのない「セキュリティ戦略」なのです。

問題は「攻撃されるかどうか」ではなく、「いつ、どのように攻撃されるか」です。この機会に、自社の“当たり前”を見直し、能動的な防衛体制への一歩を踏み出してみてはいかがでしょうか。

この記事を読んで、少しでも不安を感じた方へ

「自社のセキュリティ対策は、本当に今のままで大丈夫だろうか?」

「具体的に、何から手をつければ良いのか分からない」そのようなお悩みをお持ちでしたら、ぜひ一度、弊社の専門家にご相談ください。貴社の状況に合わせた、最適な次の一手をご提案します。

投稿者プロフィール

- イシャン ニム

-

Offensive Security Engineer

15年以上の実績を持つ国際的なホワイトハッカーで、日本を拠点に活動しています。「レッドチーム」分野に精通し、脆弱性診断や模擬攻撃の設計を多数手がけてきました。現在はCyberCrewの主要メンバーとして、サイバー攻撃の対応やセキュリティ教育を通じ、企業の安全なIT環境構築を支援しています。

主な保有資格:

● Certified Red Team Specialist(CyberWarFare Labs / EC-Council)

● CEH Master(EC-Council)

● OffSec Penetration Tester(Offensive Security)