TABLE OF CONTENTS

はじめに

MITRE PRE-ATT&CKは、ATT&CK本体に統合され、本体の一部になりました。本記事では、あらためて 侵入する前段階のMITRE PRE-ATT&CKとは何であるか、攻撃の予兆をとらえることの意義、またその本体のATT&CKについてを解説します。

サイバー攻撃対策は「侵入されてから」ではもう遅い

巧妙化・高度化するサイバー攻撃。多くの企業がファイアウォールやウイルス対策ソフトを導入し、「侵入を防ぐ」対策に力を入れています。しかし、攻撃者がネットワークに侵入してから対応するのでは、手遅れになるケースも少なくありません。

「明日は我が身」という危機感は、企業人であれば、多くの人が感じることでしょう。

今この瞬間も、あなたの会社は、攻撃者から「偵察」されているかもしれないのです。

だからと言って悲観する必要はありません。サイバーセキュリティの専門家は、攻撃者があなたの会社を狙っている「準備段階」で、その兆候を掴み、攻撃者と戦わずして勝つ方法を知っています。

この記事では、まさにその「攻撃の予兆」を捉えるためのフレームワーク 「MITRE PRE-ATT&CK」 について、従来の「ATT&CK」との違いを交えながら、専門家が分かりやすく解説します。

次の記事では、2025年の攻撃のトレンドを製造業の事例から読み解きます

まずは基本から。攻撃者の手口をまとめた「MITRE ATT&CK」とは?

PRE-ATT&CKを理解するために、まずはその基盤である「MITRE ATT&CK(アタック)」について簡単におさらいしましょう。

MITRE ATT&CK は、サイバー攻撃者がネットワークに侵入した後に用いる「戦術」や「技術」を体系的にまとめた巨大なナレッジベースです。野球で言えば、敵チームがどのような球種(技術)で、どのような戦術で攻めてくるかを網羅した「スコアブック」のようなものです。

これにより、セキュリティ担当者は自社の防御策が攻撃者のどのような手口に対応できているか、どこに弱点があるかを客観的に評価できます。

新たな防御の最前線、「PRE-ATT&CK」が注目される理由

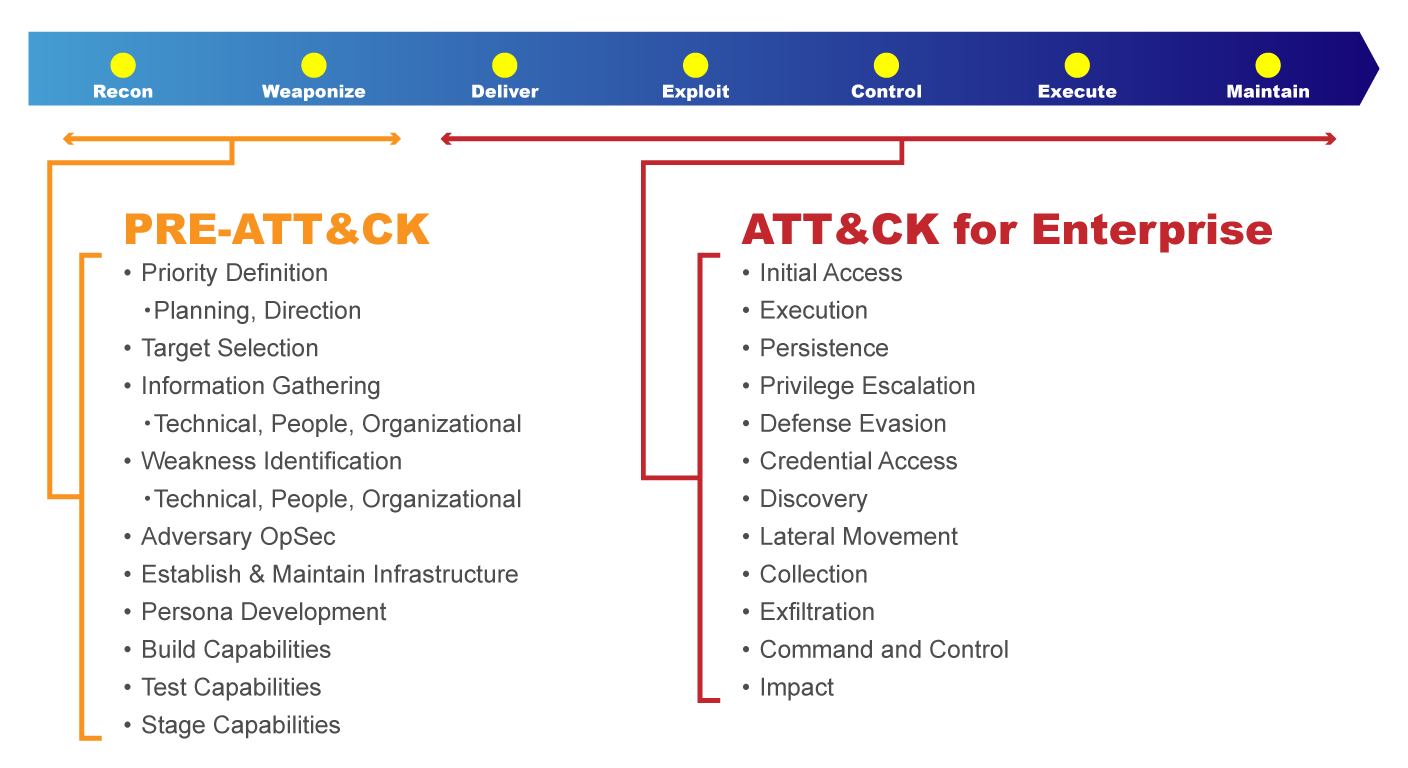

ATT&CKが「侵入後」の対策に焦点を当てているのに対し、PRE-ATT&CKは、その名の通りATT&CKの前段階、つまり攻撃者が侵入を試みる前の活動に焦点を当てています。

※なお、現在、このPRE-ATT&CKの概念は、ATT&CK本体の「偵察」などの戦術に統合されています。そのため、PRE-ATT&CKという用語はすでに形としては残っていません。

攻撃ライフサイクルの「偵察」と「武器化」に特化

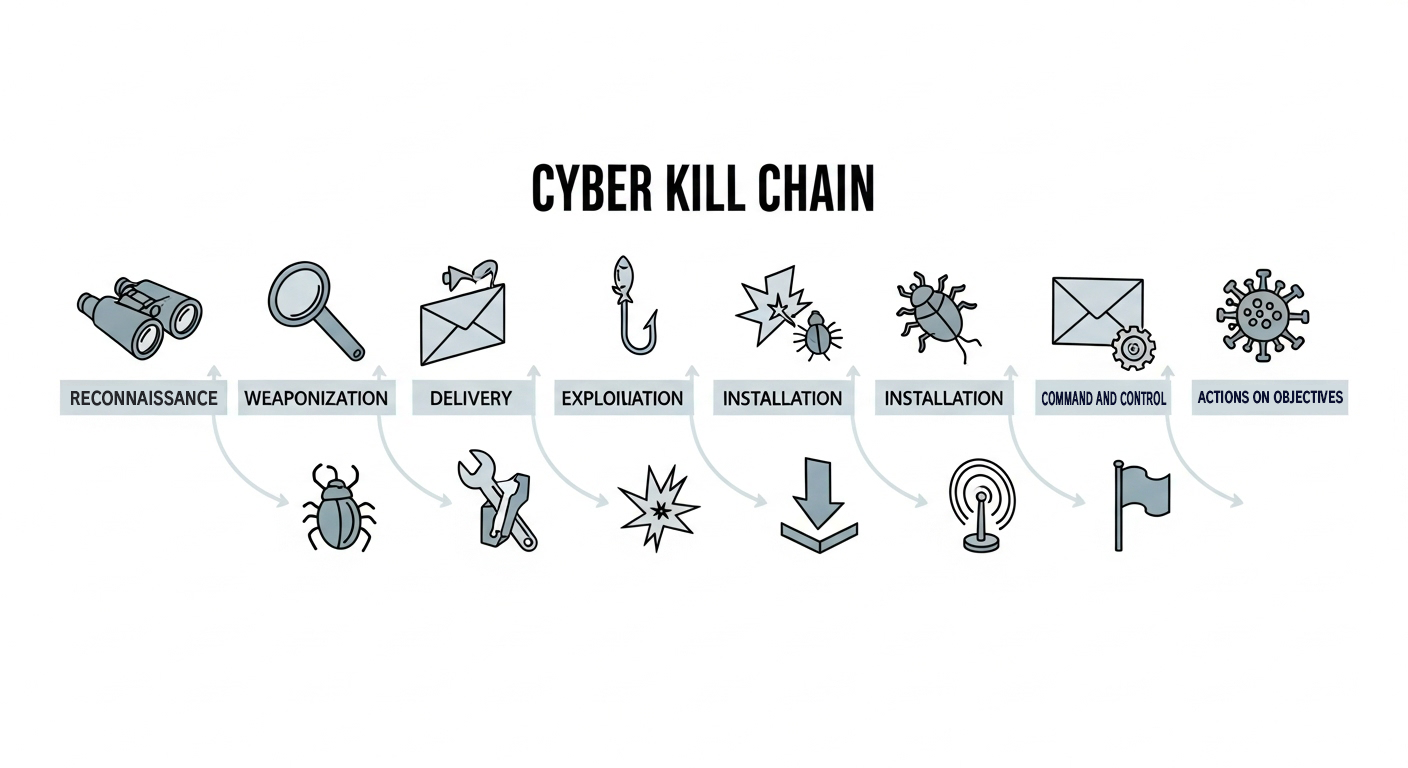

サイバー攻撃は、一般的に「サイバーキルチェーン」と呼ばれる複数の段階を経て実行されます。PRE-ATT&CKがカバーするのは、その最初の2段階である「偵察」と「武器化」です。

- 偵察 (Reconnaissance): 攻撃者がターゲット企業の情報をインターネット上から収集する段階。

- 武器化 (Weaponization): 収集した情報を基に、マルウェアやフィッシングメールなど、攻撃用のツールを作成する段階。

PRE-ATT&CKは、この「準備段階」の活動を分析することで、本格的な攻撃が始まる前にその予兆を検知することを目指します。

PRE-ATT&CKで明らかになる「攻撃の予兆」とは?

PRE-ATT&CKを活用することで、防御担当者は以下のような問いに答えるヒントを得られます。

- 自社を標的とした情報収集の兆候はないか?

- 攻撃者はどのような情報を狙って、どのような準備を進めているのか?

- 本格的な攻撃を受ける前に、どのような対策を優先すべきか?

これは、いわば「空き巣が下見に来ている段階」で気づくための仕組みであり、被害を未然に防ぐ上で極めて重要です。

【比較表】ATT&CKとPRE-ATT&CK、3つの決定的な違い

両者の違いをより明確にするために、以下の比較表をご覧ください。

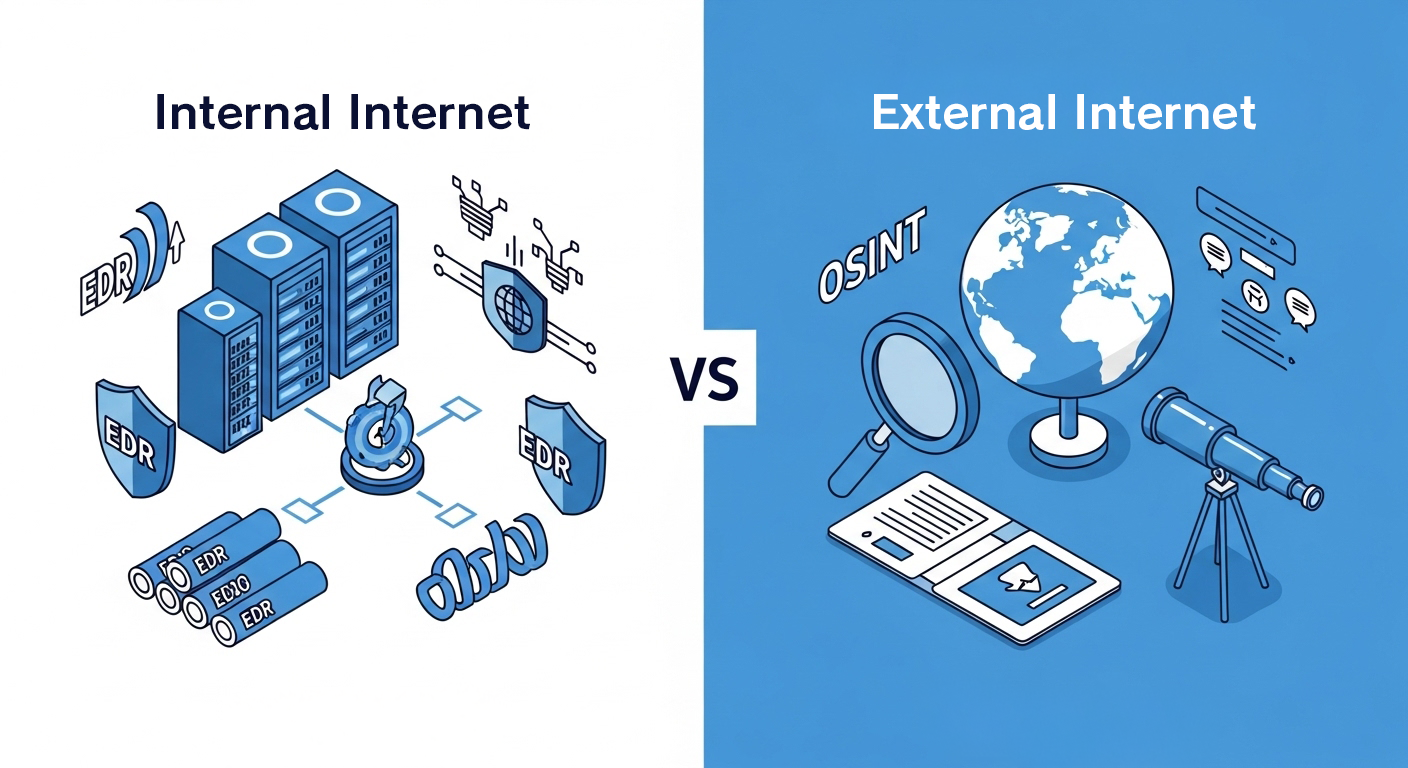

| 比較項目 | PRE-ATT&CK(攻撃前) | ATT&CK(攻撃後) |

|---|---|---|

| ① 対象範囲 | 企業の外部。インターネット全体が監視対象。 | 企業の内部。社内ネットワークが監視対象。 |

| ② 目的 | 攻撃の予兆検知と早期警戒。 | 侵入の検知と被害拡大の防止(緩和策)。 |

| ③ 必要な情報 | 外部の脅威インテリジェンス、公開情報(OSINT)など。 | PCやサーバーのログ(エンドポイント情報)など。 |

例えるなら、ATT&CKは 「建物の中に設置された監視カメラ」 、PRE-ATT&CKは 「建物の周りを巡回する警備員」 です。つまり、侵入された後 のと、侵入される前、という役割分担です。

なぜ今、PRE-ATT&CKの視点が必要なのか?

現代のビジネスにおいて、自社の情報がインターネット上に全く存在しない企業はありません。攻撃者は、公式ウェブサイト、SNS、関連会社の情報、さらにはダークウェブ上で売買される情報まで、あらゆる手段であなたの会社を偵察しています。

PRE-ATT&CKの視点を取り入れることは、こうした 「攻撃者から見た自社の姿」 を理解し、防御の最前線を社内ネットワークの外側、つまりインターネット空間にまで広げることを意味します。これにより、受動的な防御から、脅威を先読みする 「プロアクティブ(主体的)な防御」 へとシフトすることが可能になります。

まとめ:プロアクティブな防御で未来のリスクに備える

MITRE PRE-ATT&CKは、サイバー攻撃の準備段階に焦点を当てることで、被害を未然に防ぐための新たな視点を提供します。

- PRE-ATT&CKは、攻撃者が侵入する前の「偵察」「武器化」の段階を分析する。

- 従来のATT&CK(侵入後)を補完し、より早期の脅威検知を可能にする。

- この視点を取り入れることで、受動的な防御からプロアクティブな防御への転換が期待できる。

自社のセキュリティ対策を見直す際には、「すでに始まっているかもしれない攻撃の予兆」をいかにして捉えるか、というPRE-ATT&CKの考え方をぜひ取り入れてみてください。

「自社が攻撃者からどう見えているか、ご存知ですか?弊社のセキュリティ診断サービスで可視化しませんか?」

あわせてよみたい

投稿者プロフィール

- イシャン ニム

-

Offensive Security Engineer

15年以上の実績を持つ国際的なホワイトハッカーで、日本を拠点に活動しています。「レッドチーム」分野に精通し、脆弱性診断や模擬攻撃の設計を多数手がけてきました。現在はCyberCrewの主要メンバーとして、サイバー攻撃の対応やセキュリティ教育を通じ、企業の安全なIT環境構築を支援しています。

主な保有資格:

● Certified Red Team Specialist(CyberWarFare Labs / EC-Council)

● CEH Master(EC-Council)

● OffSec Penetration Tester(Offensive Security)